Análisis del comportamiento de los usuarios

Introducción

La aplicación IBM QRadar User Behavior Analytics (UBA) le ayuda a determinar los perfiles de riesgo de los usuarios dentro de su red y a tomar medidas cuando la aplicación le alerta de comportamientos amenazantes. Esta guía de laboratorio proporciona un conjunto de ejercicios que demuestran cómo utilizar la aplicación QRadar User Behavior Analytics (UBA).

La aplicación QRadar User Behavior Analytics es una herramienta para detectar amenazas internas en su organización. Está construida sobre el marco de la aplicación para utilizar los datos existentes en su entorno QRadar para generar nuevos conocimientos sobre los usuarios y el riesgo. UBA añade dos funciones principales a QRadar: perfiles de riesgo e identidades de usuario unificadas.

Los perfiles de riesgo se elaboran asignando riesgos a distintos casos de uso de la seguridad. Por ejemplo, reglas y comprobaciones sencillas, como sitios web maliciosos, o análisis de estado más avanzados que utilizan el aprendizaje automático. El riesgo se asigna a cada uno en función de la gravedad y la fiabilidad del incidente detectado. UBA utiliza los datos de eventos y flujos existentes en su sistema QRadar para generar estas percepciones y perfilar los riesgos de los usuarios.

UBA utiliza tres tipos de tráfico que enriquecen UBA y permiten más casos de uso para perfilar el riesgo. Los tres tipos son los siguientes:

- Tráfico en torno al acceso, la autenticación y los cambios de cuenta.

- Comportamiento de los usuarios en la red, por lo que los dispositivos tales como: proxies, cortafuegos, IPS, y VPNs.

- Registros de endpoints y aplicaciones, como de Windows o Linux, y aplicaciones SaaS.

La unificación de identidades de usuario se logra combinando cuentas dispares para un usuario en QRadar. Importando datos de un Directorio Activo, un servidor LDAP, una tabla de Referencia o un archivo CSV, se puede enseñar a UBA qué cuentas pertenecen a una identidad de usuario. Esto ayuda a combinar el riesgo y el tráfico a través de los diferentes nombres de usuario en UBA.

El perfil de riesgo del usuario se mide mediante una puntuación de riesgo que es un número acumulativo asignado al usuario, basado en la actividad de registro registrada en QRadar SIEM. UBA aplica análisis y varios algoritmos de aprendizaje automático a los vastos datos de QRadar SIEM.

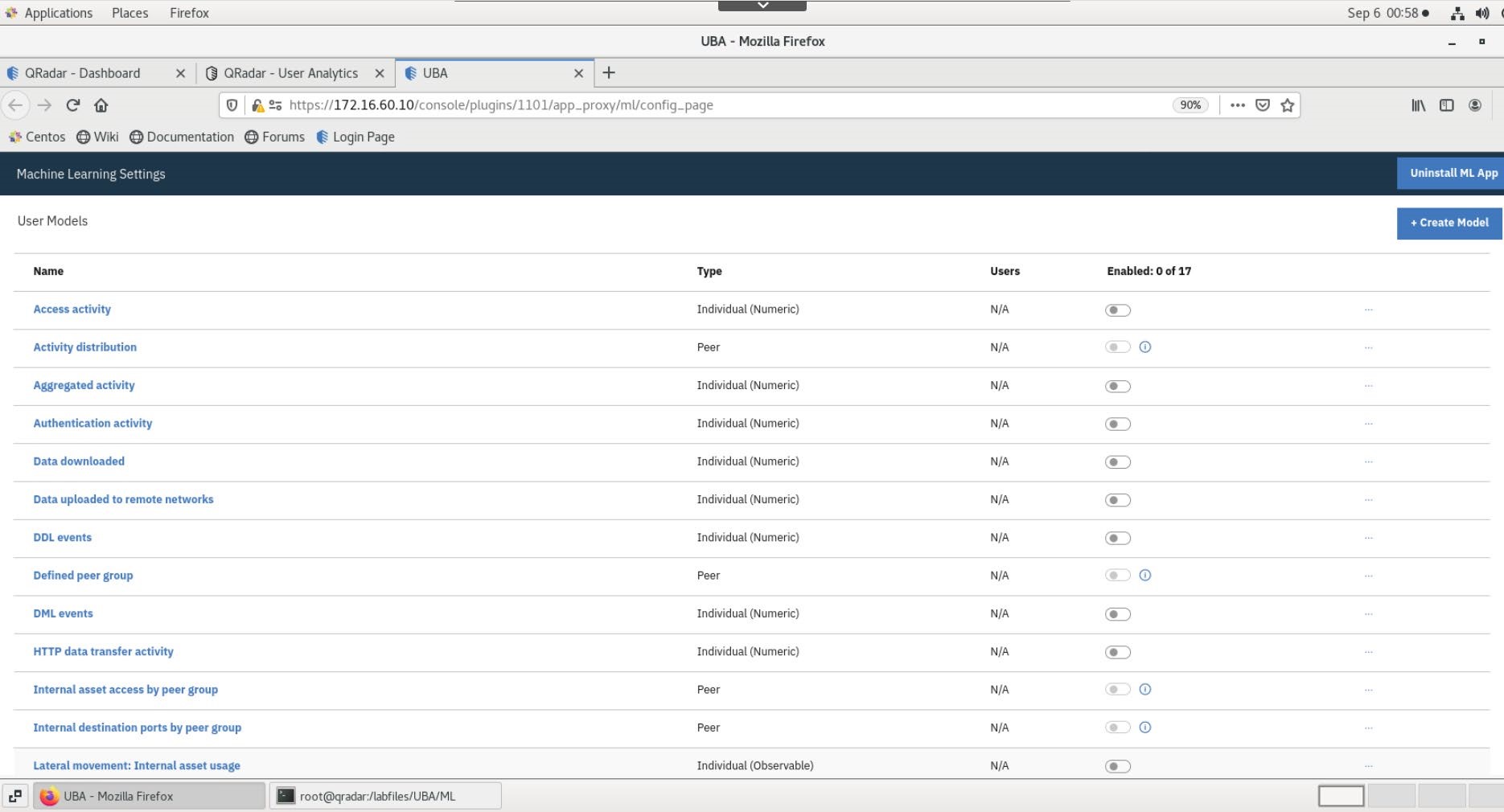

Machine Learning (ML app) es una herramienta complementaria que aumenta la aplicación UBA. Permite casos de uso más ricos y profundos que realizan perfiles de series temporales y clustering. Se instala desde la aplicación UBA, en la página de configuración de Aprendizaje Automático. La aplicación ML añade visualizaciones a la aplicación UBA existente que muestran el comportamiento aprendido (modelos), el comportamiento actual y las alertas. Los modelos pueden utilizar más de cuatro semanas de datos históricos en QRadar para hacer los modelos predictivos y las líneas de base de lo que es normal para un usuario.

Antes de comenzar este laboratorio por favor complete el ejercicio de configuración en 103: Configuración Avanzada de Laboratorio. Regrese a la consola de QRadar en: https://172.16.60.10. Seleccione Probar la Nueva UI en el menú hamburguesa de la izquierda si la consola está en modo clásico.

Configuración para el aprendizaje automático

En este laboratorio configuraremos el entorno para imitar un entorno existente con el fin de ejecutar Machine Learning.

Poblar ML los datos

Si está utilizando la VPN WireGuard configurada en 101: Configuración de demostración de QRadar para acceder al entorno de demostración, podrá realizar las siguientes actividades desde su estación de trabajo. Si no ha configurado el acceso VPN puede realizar las actividades desde el servidor de salto.

- Inicie sesión en el servidor QRadar

ssh root@172.16.60.10bash

- Introduce la contraseña de root: "Q1d3m0"

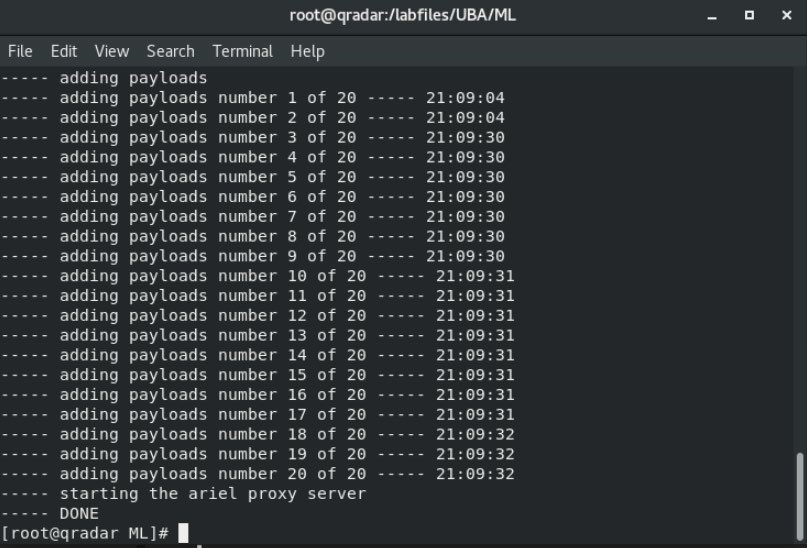

- Ejecute los siguientes comandos:

cd /labfiles/UBA/ML

bashchmod +x ./back_date_data.sh

bash./back_date_data.shbash

Espere a que finalice la secuencia de comandos para volver a recibir el símbolo del sistema.

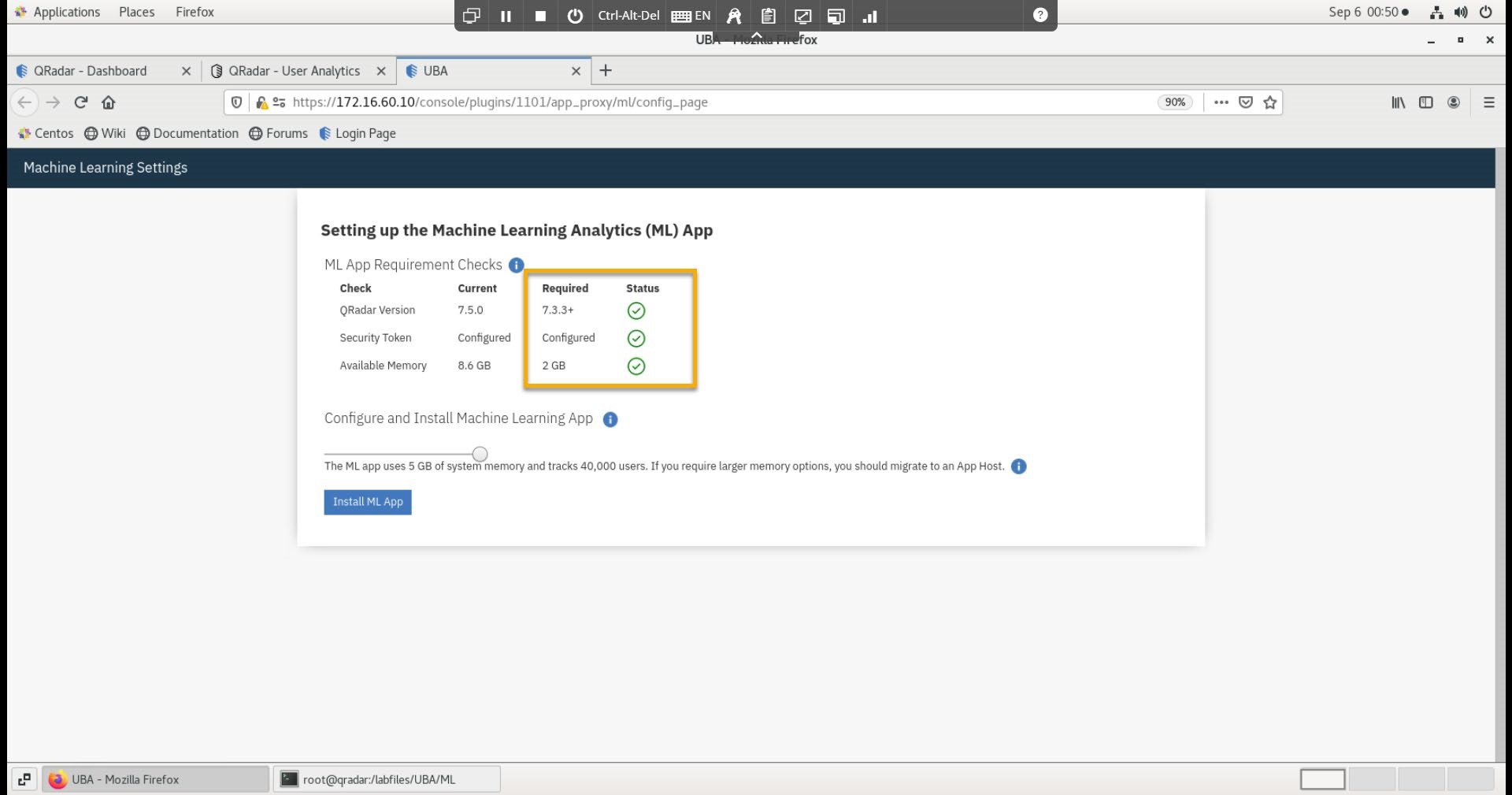

Instalar el aprendizaje automático

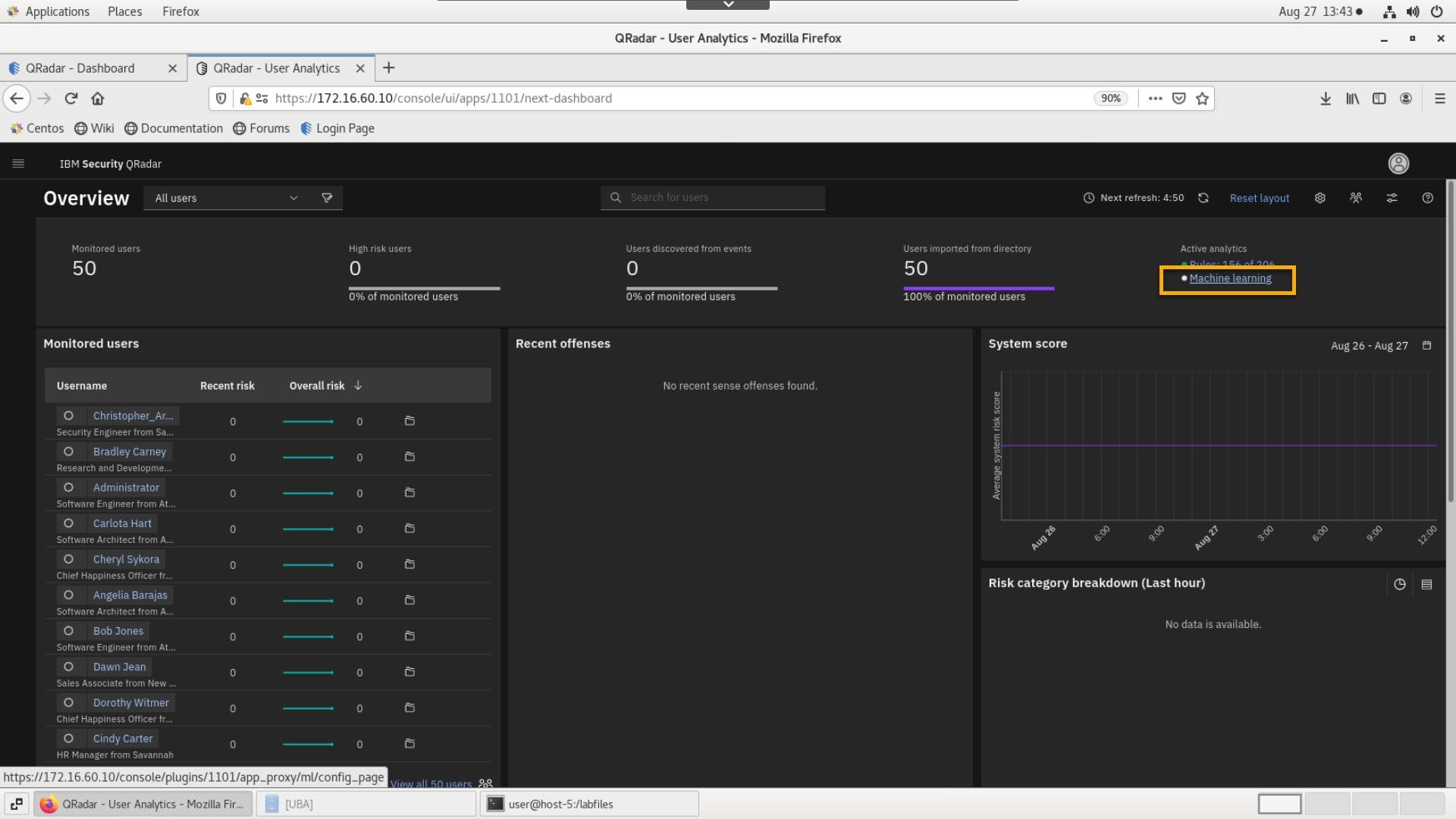

- Utilizando el navegador, vuelva a la sección de Análisis del usuario.

- En Análisis activo, seleccione Aprendizaje automático.

- En la página Configuración de aprendizaje automático, compruebe que todos los parámetros están en estado verde.

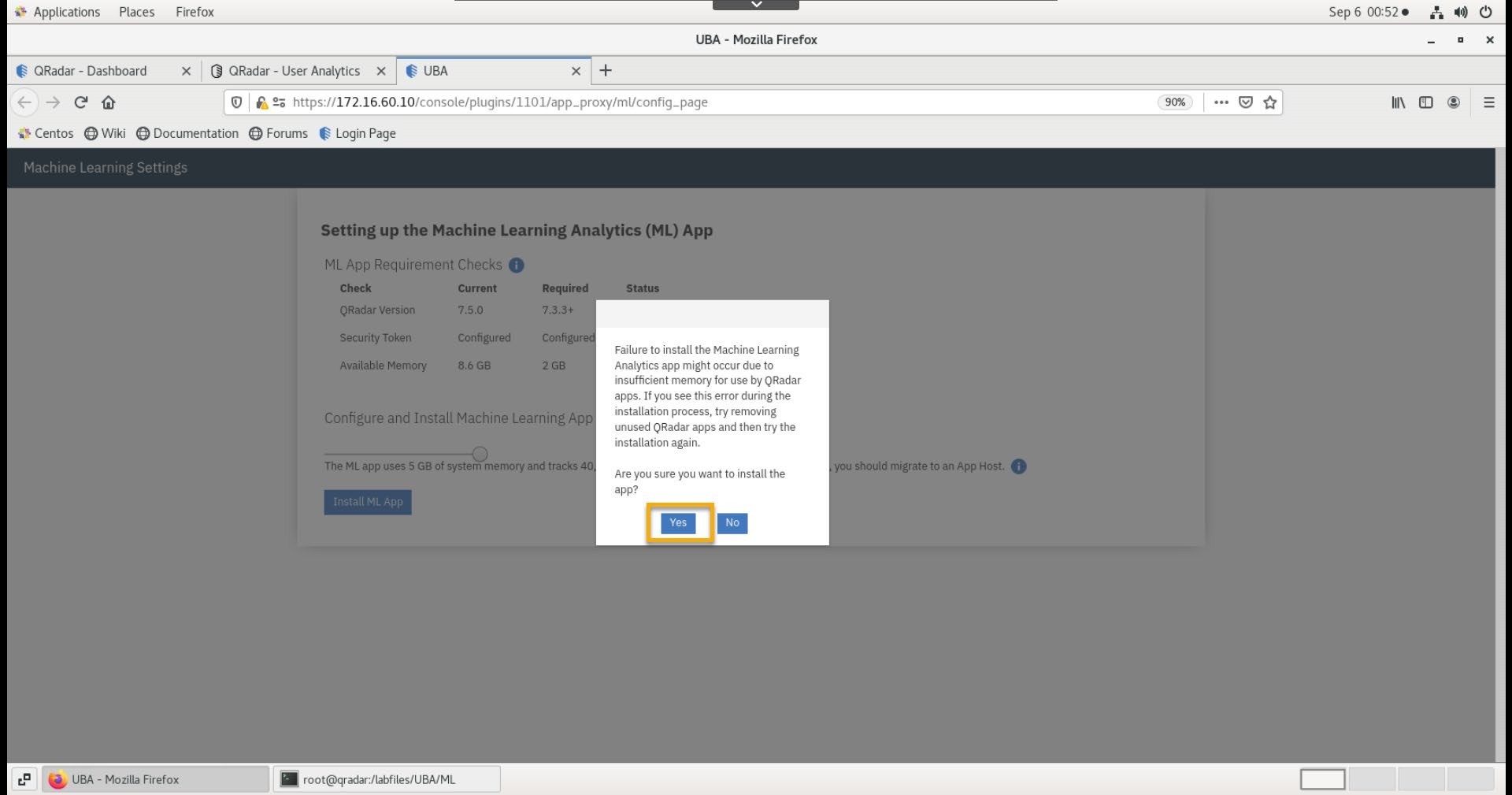

- Haga clic en Instalar ML APP.

- Seleccione Sí en el cuadro de diálogo de confirmación.

- Tras unos minutos, aparecerá la página de configuración de Machine Learning.

- Cierre la pestaña Configuración de Aprendizaje Automático UBA.

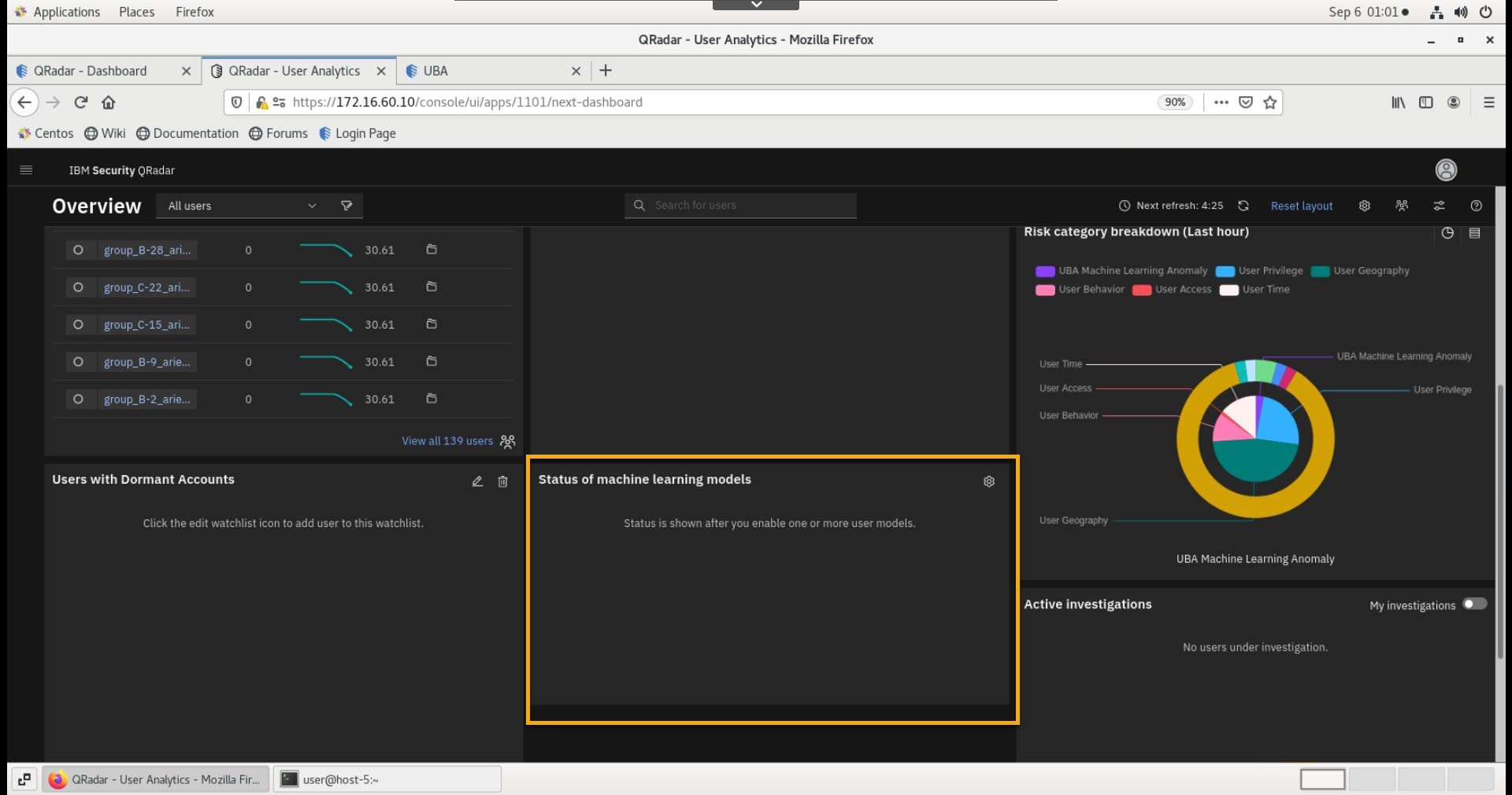

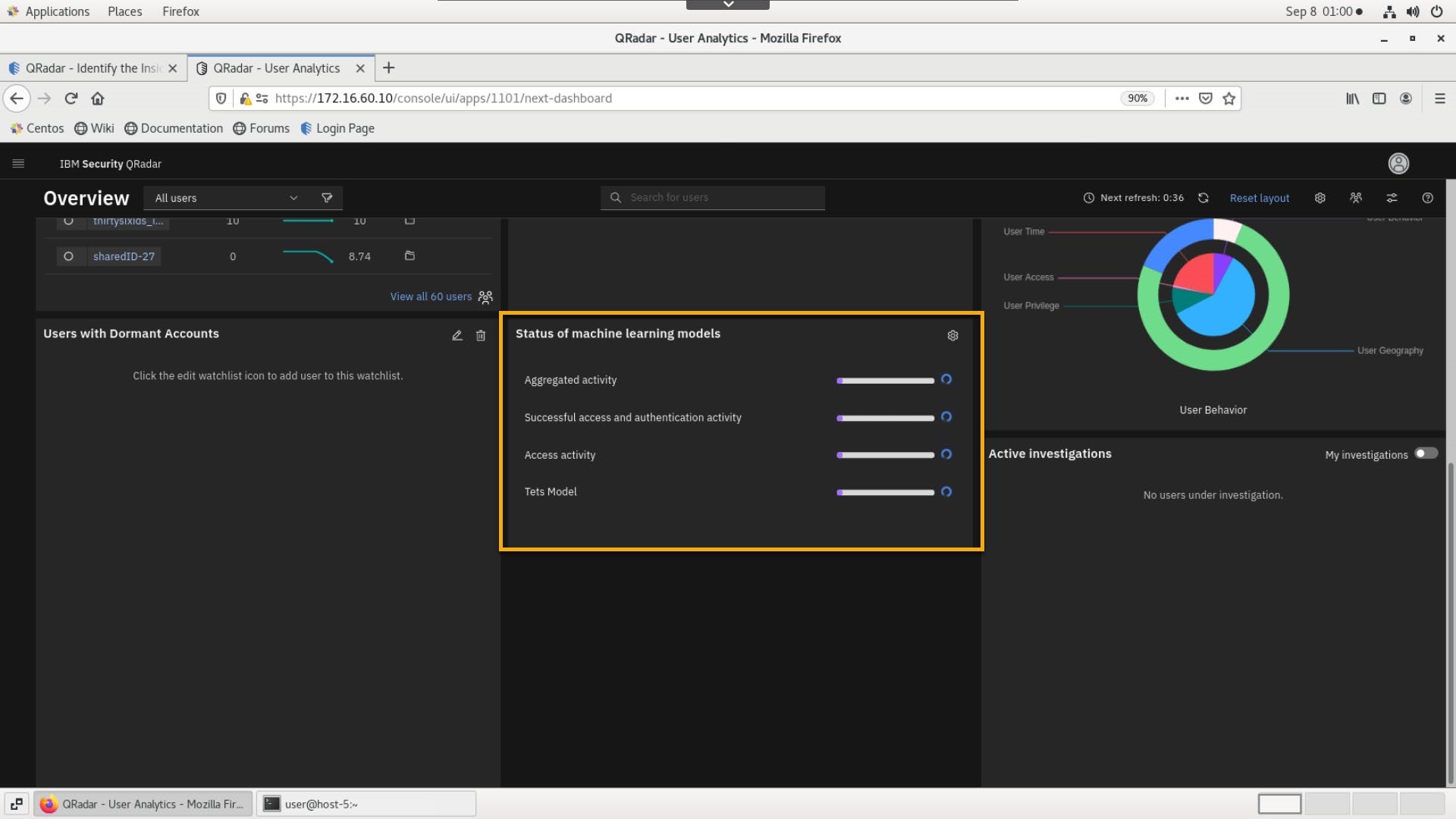

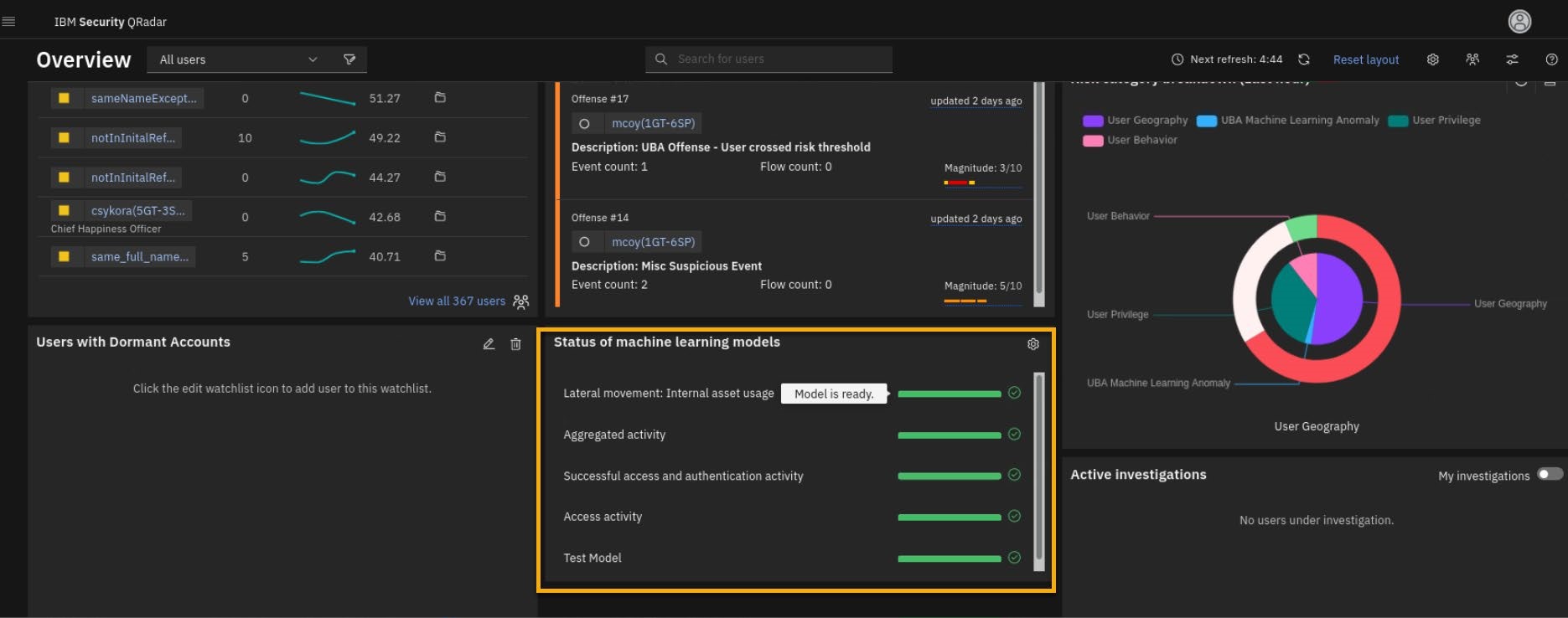

- En la página Visión general, debería haber un nuevo widget, Estado de los modelos de aprendizaje automático.

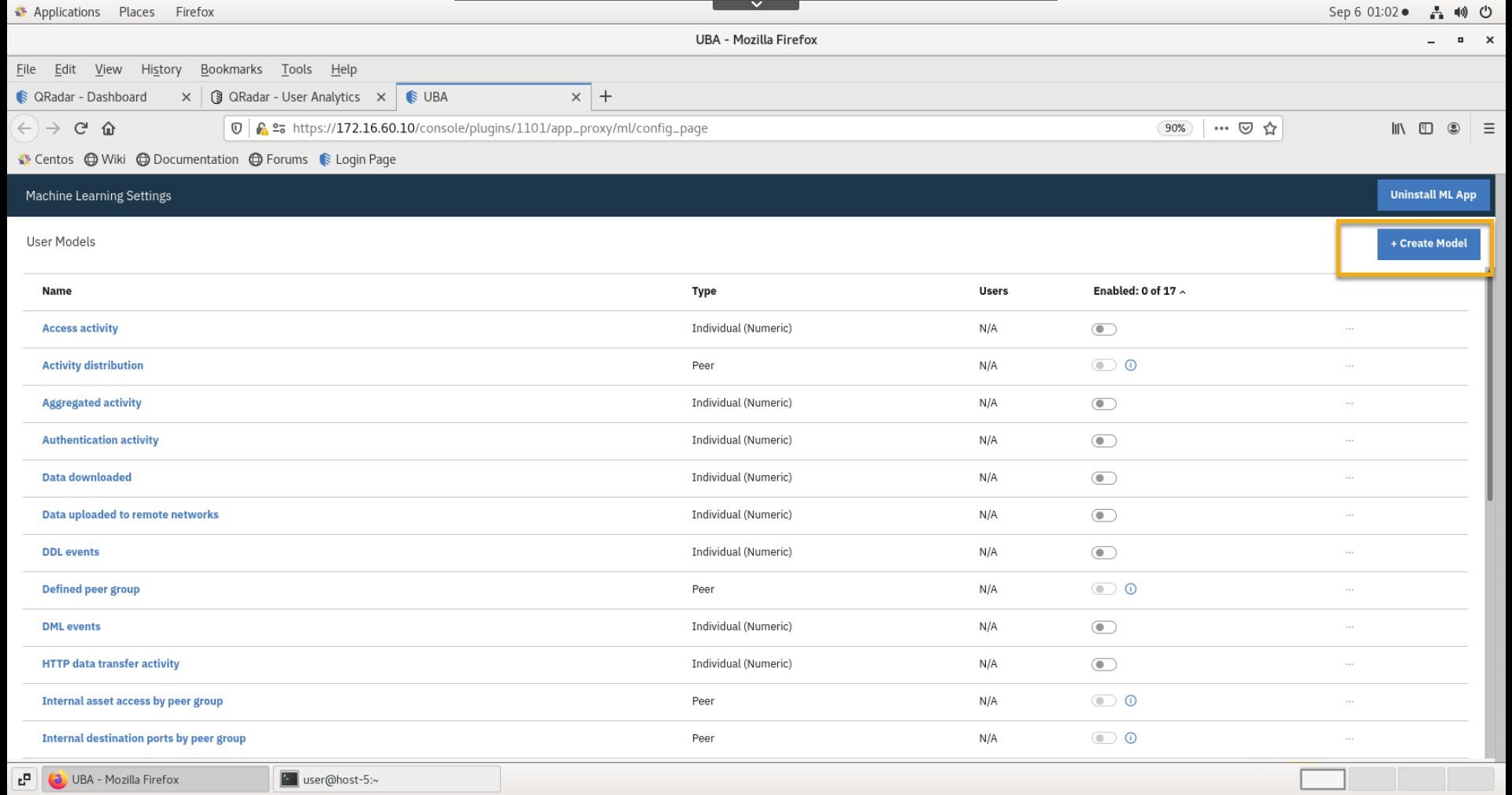

Crear y habilitar modelos ML

En este laboratorio crearemos un nuevo modelo de aprendizaje automático, editaremos un modelo existente y habilitaremos la creación de modelos.

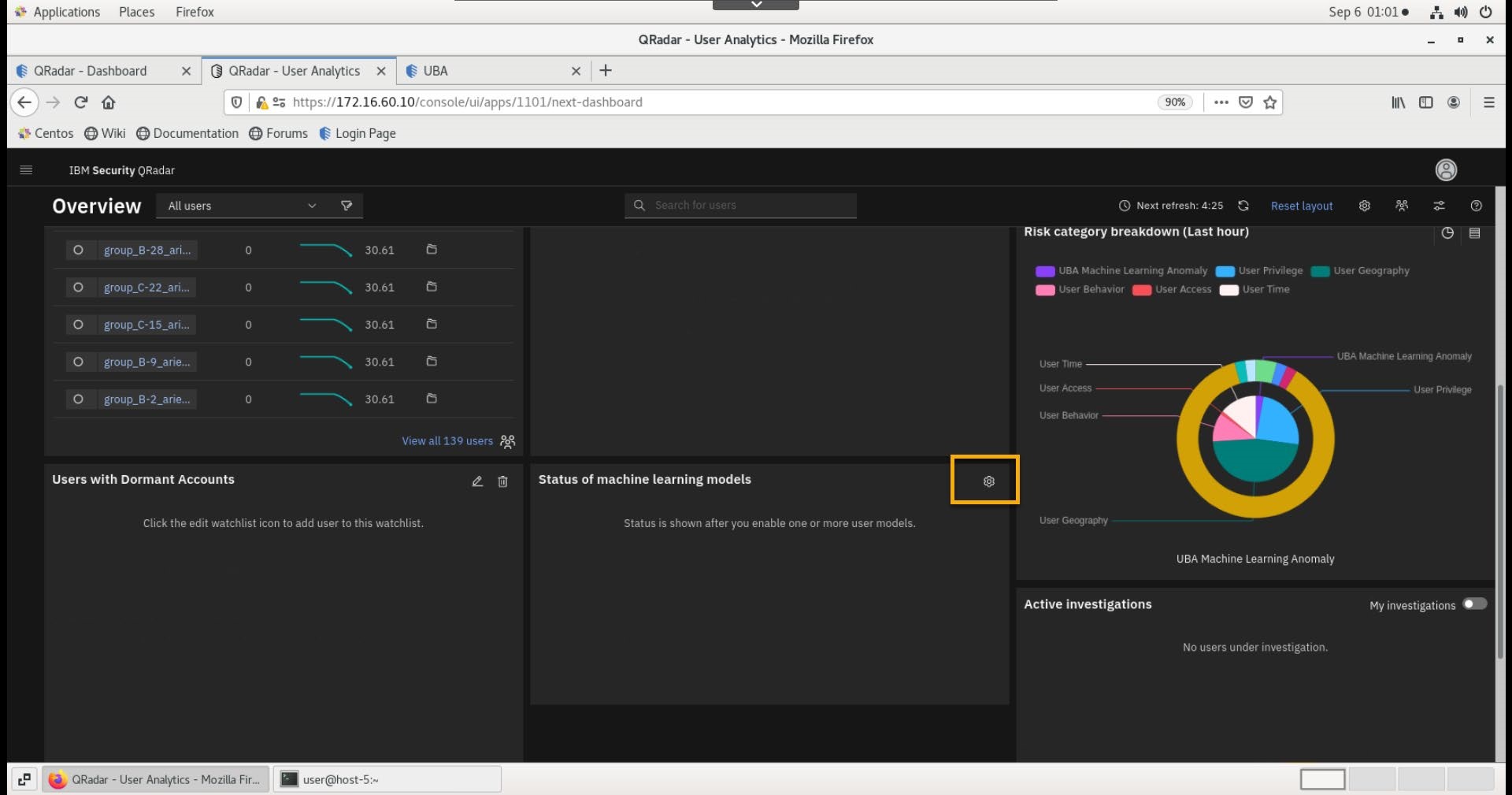

- En el widget de estado de aprendizaje automático, haz clic en el icono de configuración.

- En la página de configuración de Aprendizaje automático, haga clic en Crear modelo.

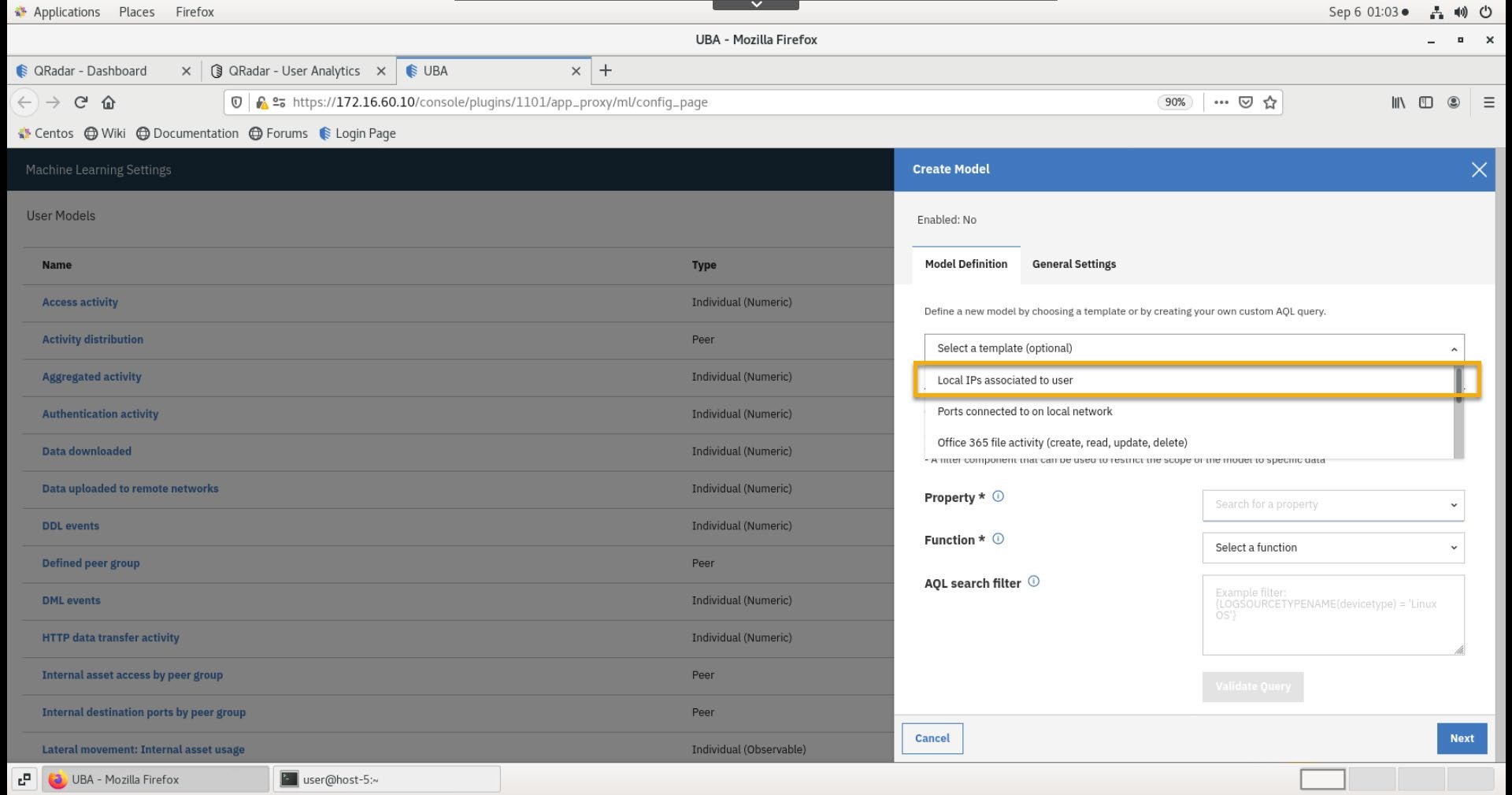

- En el diálogo de nuevo modelo, para la plantilla, seleccione IPs locales asociadas al usuario.

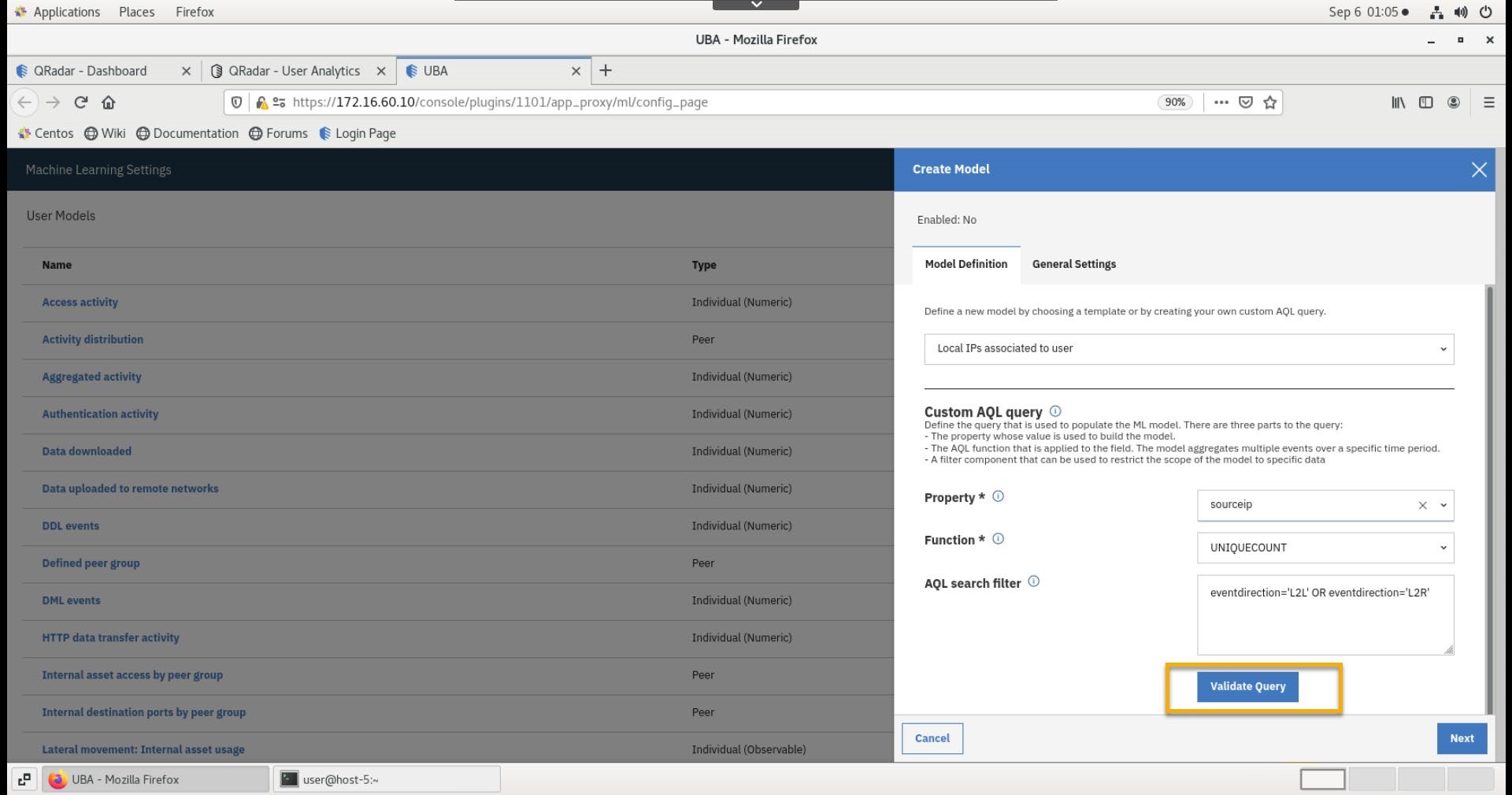

- Haga clic en Validar consulta.

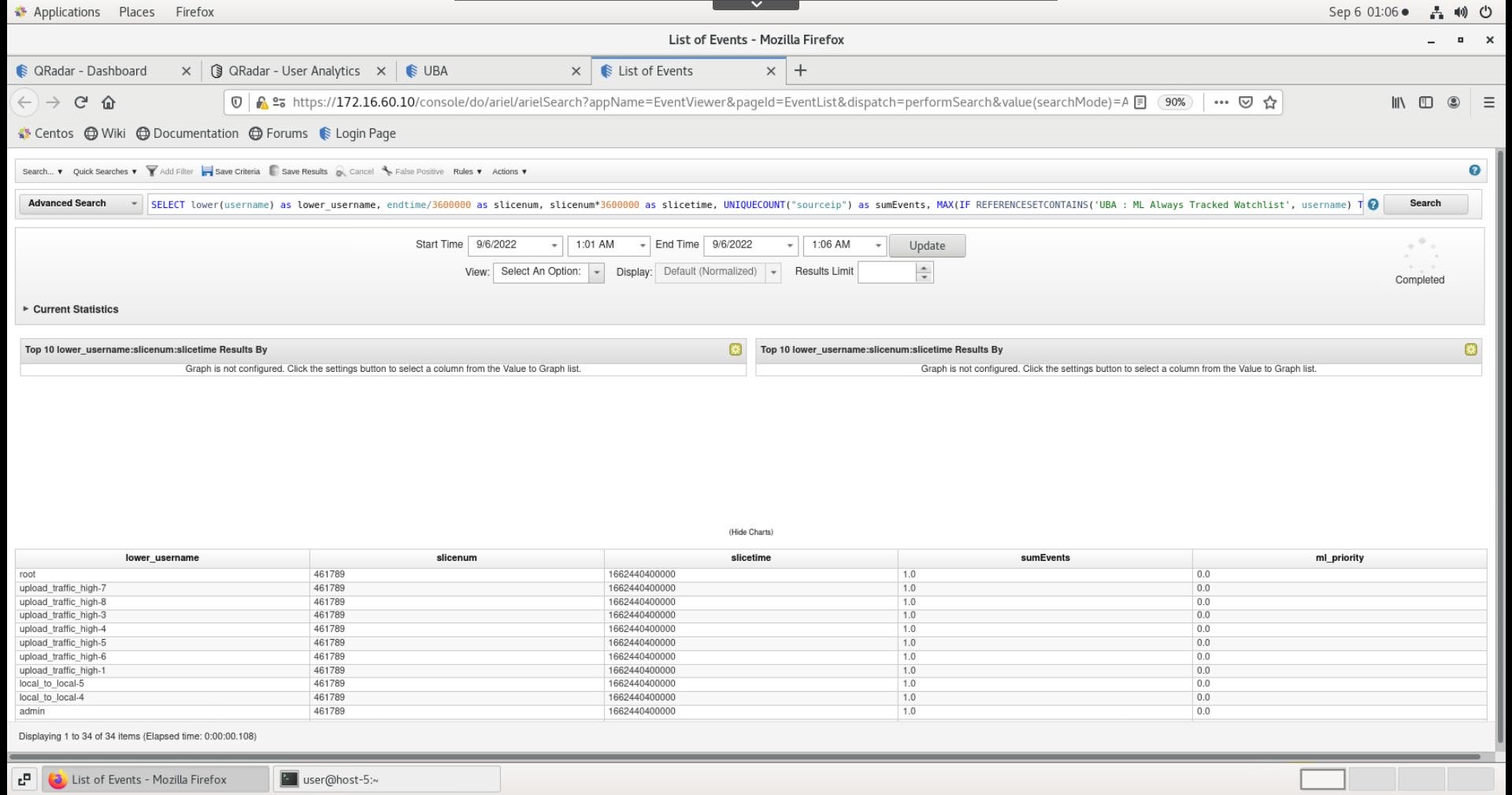

- En la nueva pestaña del navegador, observe la información obtenida de la consulta.

- Cierre la pestaña Lista de Eventos.

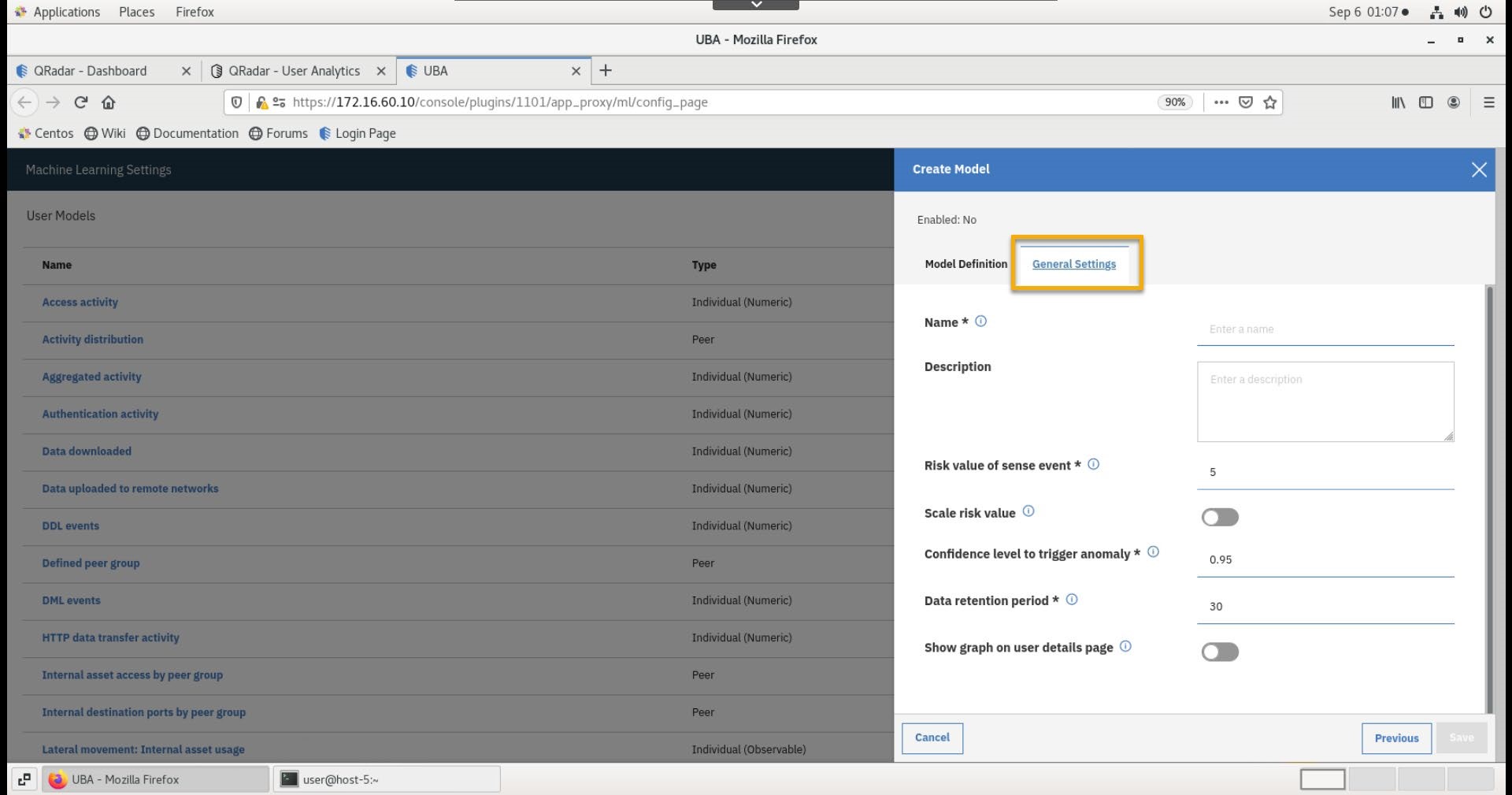

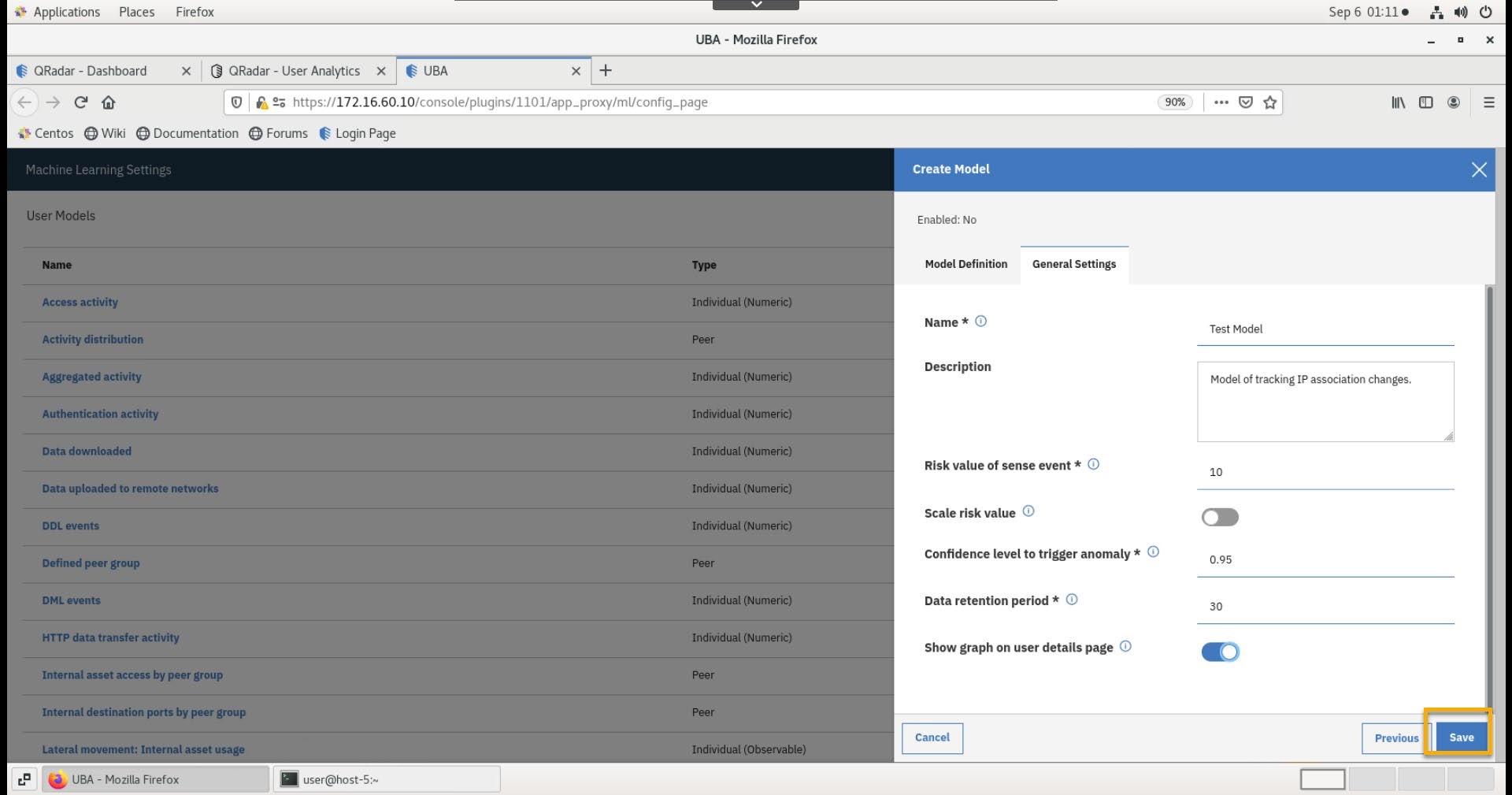

- Vuelva a la pestaña del navegador UBA y seleccione la pestaña Configuración General.

-

Introduzca la siguiente información:

ParámetroValorNombreModelo de pruebaDescripciónModelo de seguimiento de los cambios de asociación IPRiesgo Valor del evento sentido10Mostrar gráficodesactivar -

Haga clic en Guardar.

-

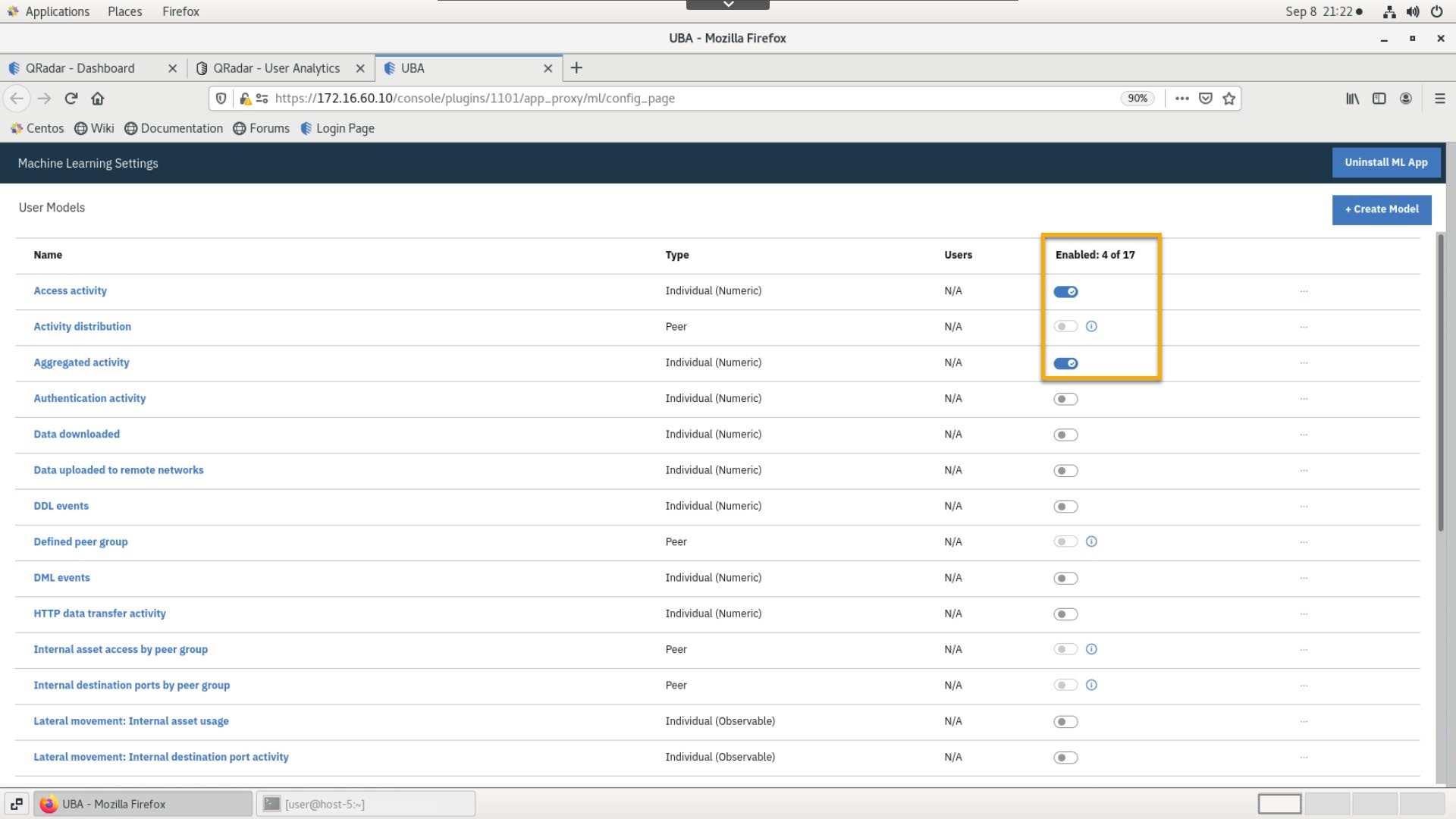

Habilita los siguientes modelos:

- Actividad de acceso

- Actividad agregada -- Individual (Numérico)

- Movimiento lateral: uso interno de activos - Individual (Observable)

- Acceso satisfactorio y actividad de autenticación

- Modelo de prueba

-

Cierre la pestaña UBA (configuración de Machine Learning).

-

En la vista general de la UBA, revise el widget Estado de los modelos de aprendizaje automático.

La barra de progreso morada y el icono azul de procesamiento indican que los modelos están ingiriendo datos. Cuando empiecen a construirse, se volverán azules. Cuando se hayan completado, se volverán verdes. Si hay alguna advertencia o error, se indicará con un nuevo icono en lugar del icono de carga y el texto que aparece al pasar el ratón le guiará.

Ejecute los eventos de registro que generan tráfico de usuario aleatorio para la UBA

Puede empezar a generar algo de actividad en el panel de control de UBA reproduciendo los archivos de registro que simulan la actividad aleatoria de los usuarios para un grupo de 50 usuarios.

Para generar algo de tráfico y revisar los registros usando la Consola QRadar, debe conectarse a QRadar usando SSH y reproducir los registros usando un script shell preparado.

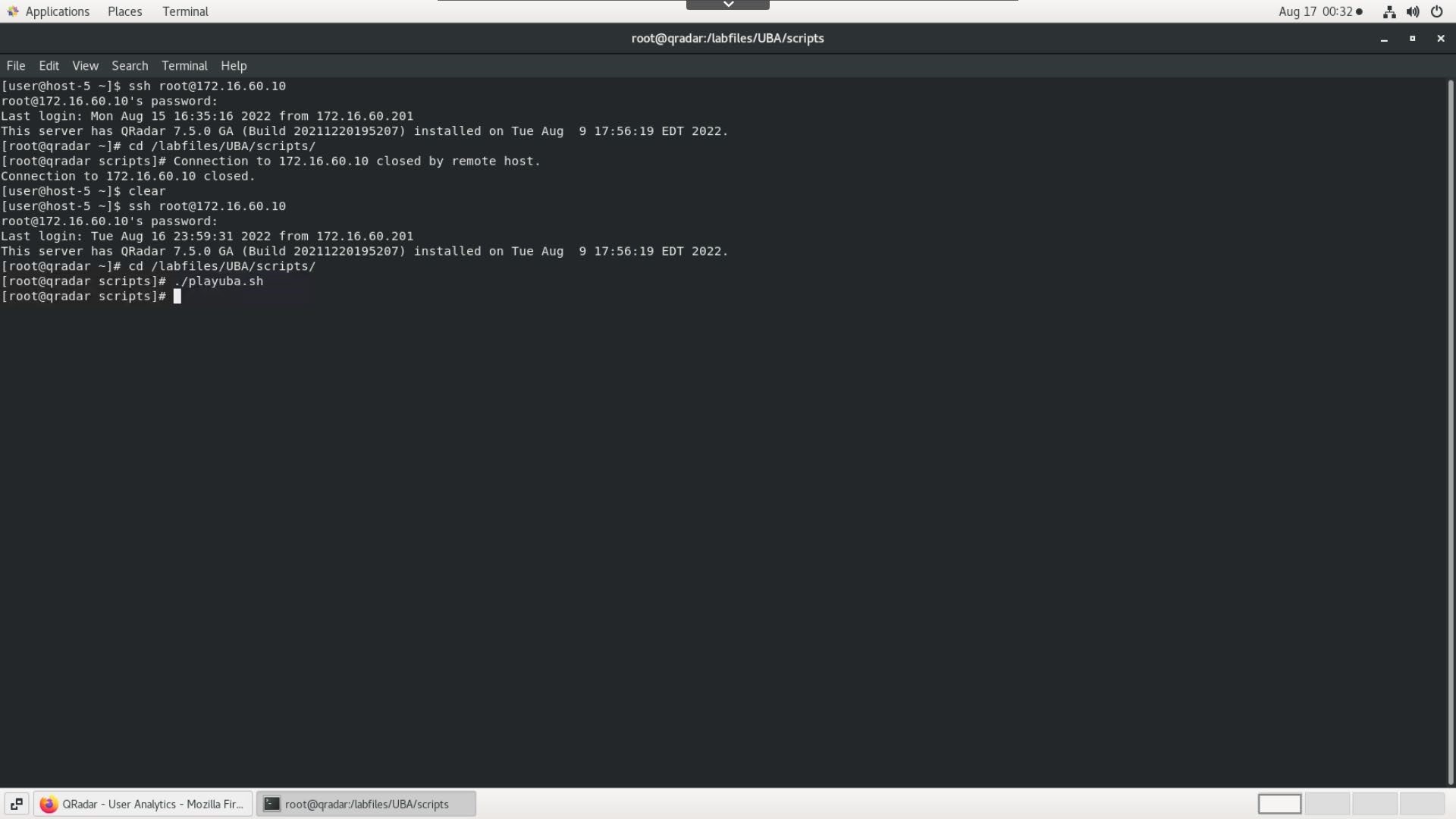

Reproducción de los registros

- Utilice el terminal SSH para conectarse al servidor QRadar:

ssh root@172.16.60.10bash

- Proporcionar contraseña de root: Q1d3m0

- Ejecuta los comandos de flujo:

cd /labfiles/UBA/scripts

bash./playuba.shbash

Revisar los eventos en el Tablero UBA

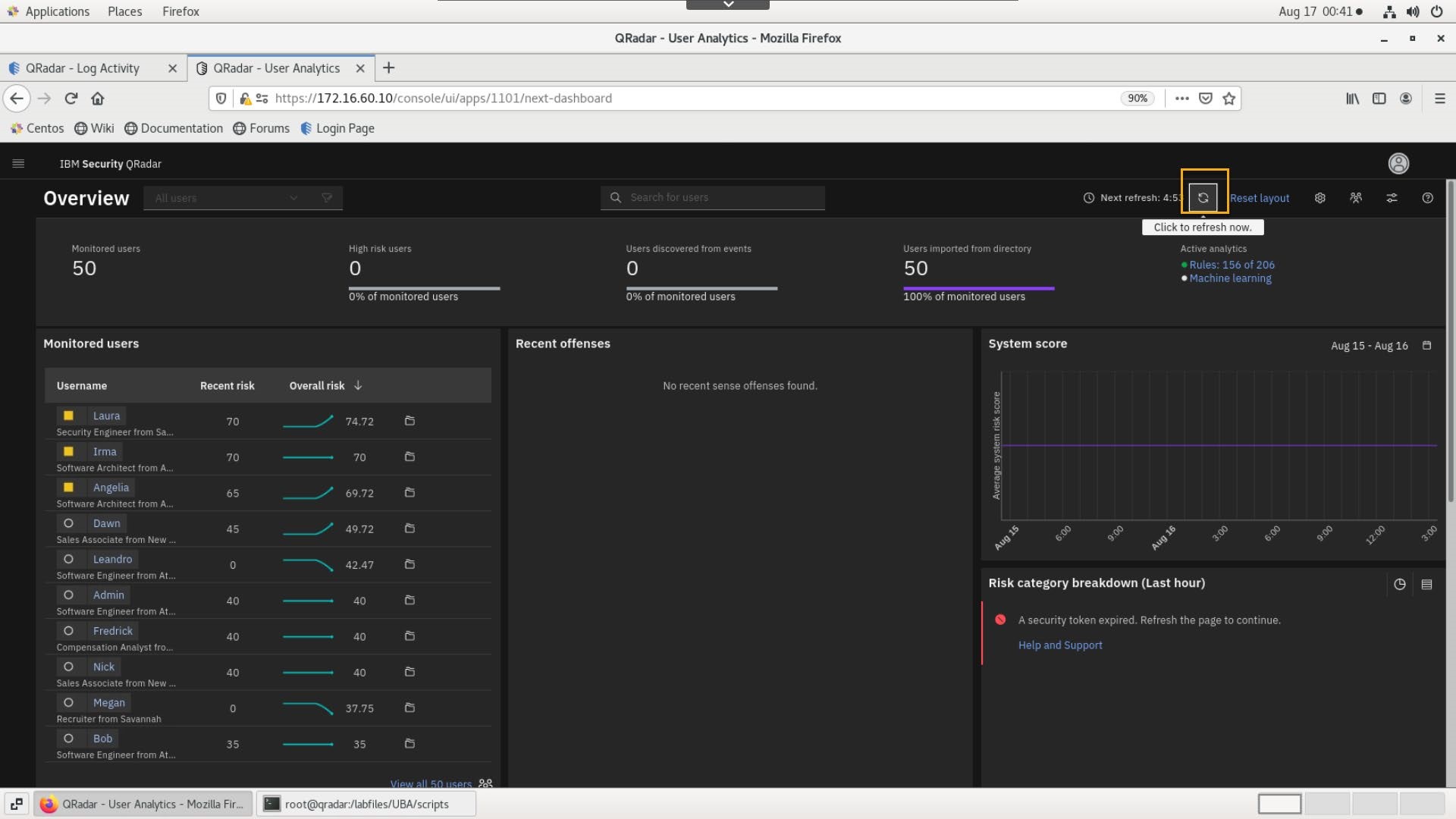

- Usando el navegador, vuelva a la consola New UI QRadar.

- Para confirmar que la actividad de los usuarios también está poblando el tablero UBA, actualice el tablero.

Nota: A veces es necesario actualizar la pantalla del navegador.

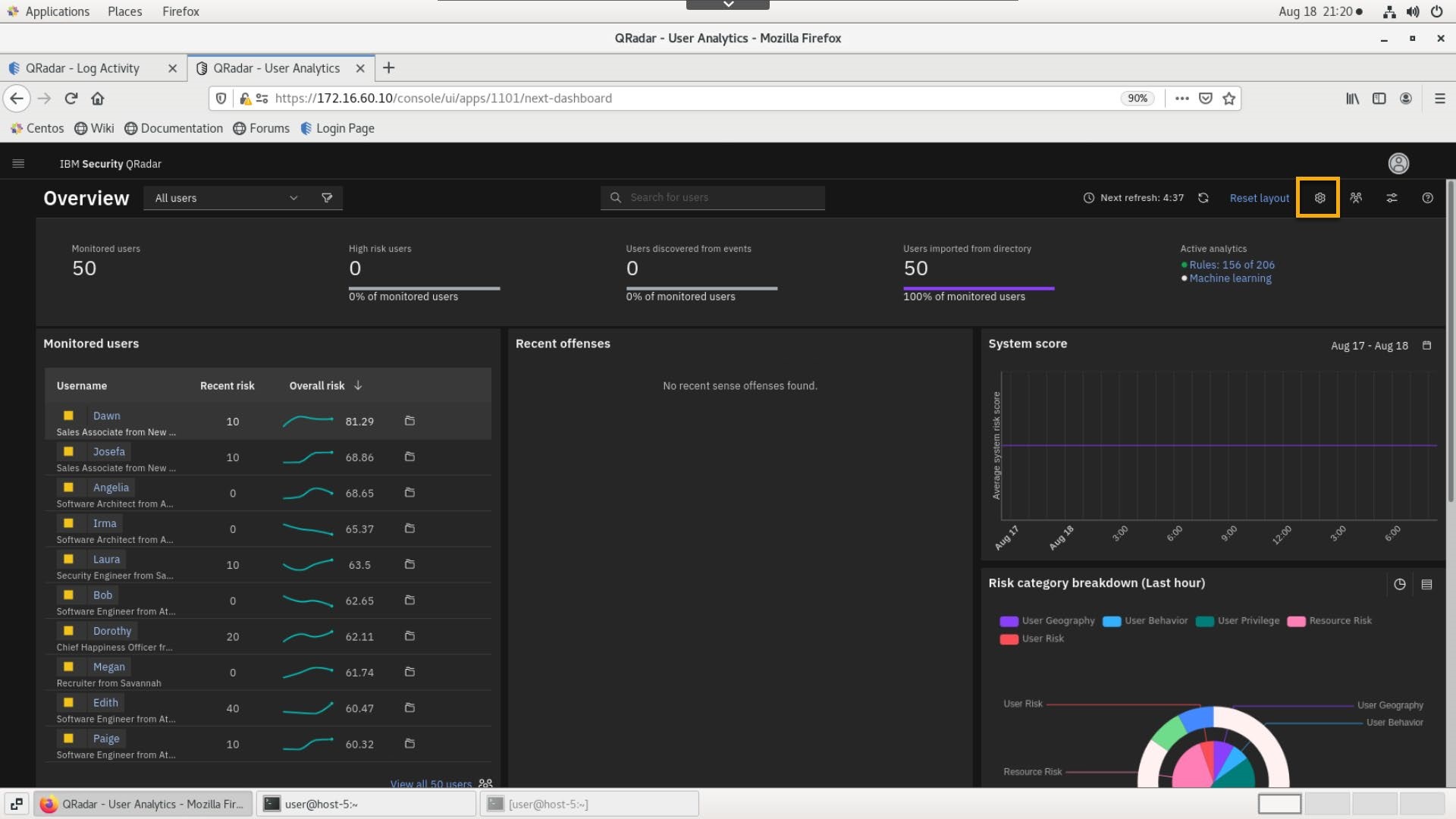

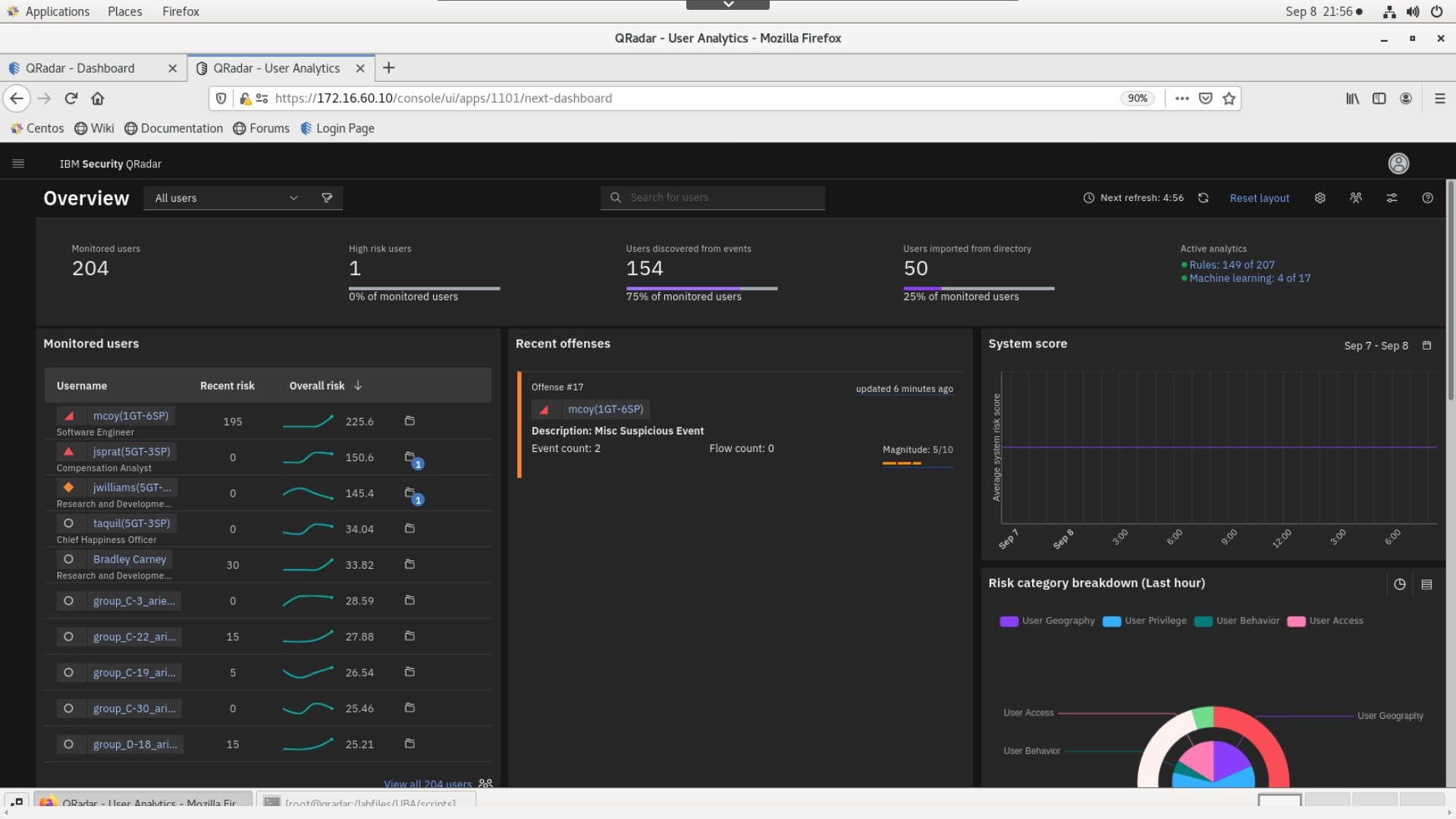

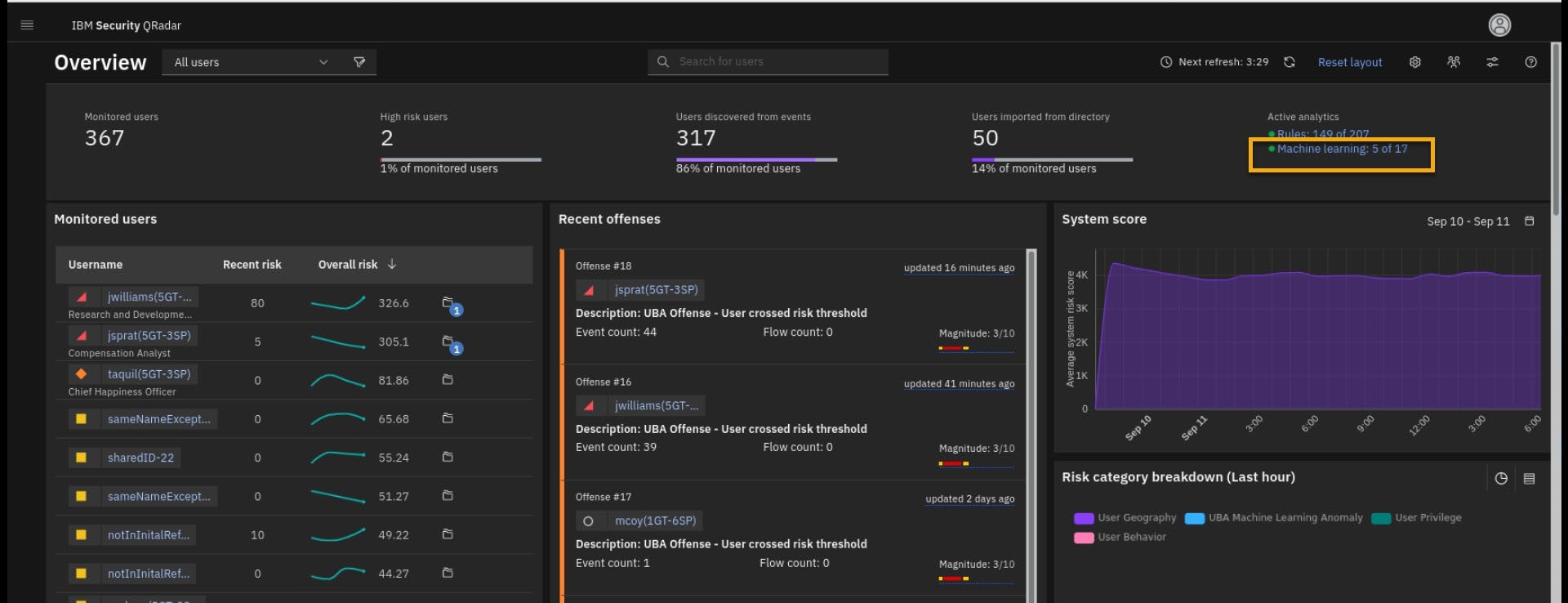

- Confirme que ve la actividad del usuario como en la siguiente imagen.

Tenga en cuenta que su pantalla puede ser diferente porque los scripts en ejecución inyectan los registros de actividad del usuario a una velocidad de un evento por segundo.

También es posible que tenga que esperar unos minutos antes de empezar a ver alguna actividad en el tablero de instrumentos UBA.

Antes de proceder con un escenario de investigación del comportamiento del usuario, complete los siguientes capítulos de este laboratorio que muestran algunas configuraciones específicas de UBA para este entorno de laboratorio.

Además, para empezar a generar las anomalías de aprendizaje automático en los gráficos, ejecute el siguiente script

cd /labfiles/UBA/ML

bash./altML.shbash

Configurar las reglas

En esta sección, se configuran las reglas para soportar el escenario de laboratorio para la investigación del comportamiento del usuario.

Cree una nueva regla que detecte tráfico sospechoso del dispositivo Blue Coat y active una regla UBA preconfigurada para examinar un caso de uso en el que un usuario accede al controlador de dominio de Microsoft Windows sin privilegios administrativos.

Para apoyar la investigación, debe configurar tres conjuntos de referencia:

- Categorías BlueCoat Investigate: Es un nuevo conjunto de referencia.

- UBA : Controladores de Dominio: El proceso de instalación de UBA crea este conjunto de referencia.

- UBA : Administradores de Controladores de Dominio: El proceso de instalación de UBA crea este conjunto de referencia.

Crear el conjunto de referencia BlueCoat Investigate Categories

El escenario que se ejecuta en este laboratorio simula el tráfico procedente del dispositivo proxy BlueCoat. El dispositivo proxy BlueCoat detecta e informa sobre la actividad HTTP de los usuarios. Además, realiza una categorización de URL basada en información obtenida de una base de datos propia. En este laboratorio, va a utilizar el subconjunto de categorías basado en la siguiente lista:

- Spam

- Sin categoría

- Fuentes maliciosas/Malnets

- Evitar la delegación

- Sospechoso

- Marihuana

- Datos maliciosos salientes/Redes robot

- Software potencialmente no deseado

- Contenido adulto/maduro

- Hackear

- Host DNS dinámico

- Phishing

- Pornografía

- Violencia/odio/racismo

- Estafa/Cuestionable/Ilegal

- Juego

- Entre iguales (P2P)

- Pornografía infantil

La lista completa de categorización de URL para el dispositivo Blue Coat puede consultarse en http://ibm.biz/ProxyCategories.

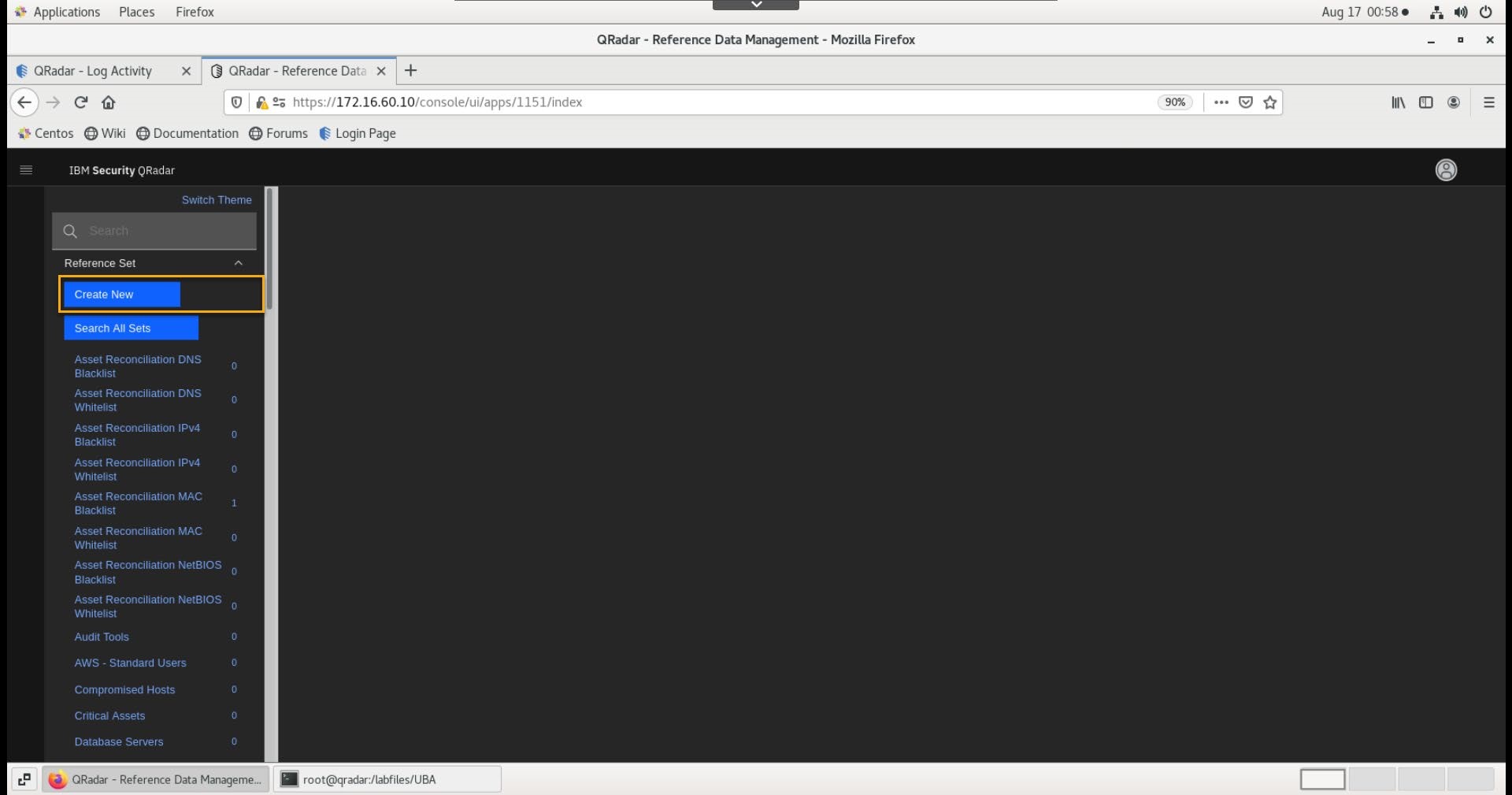

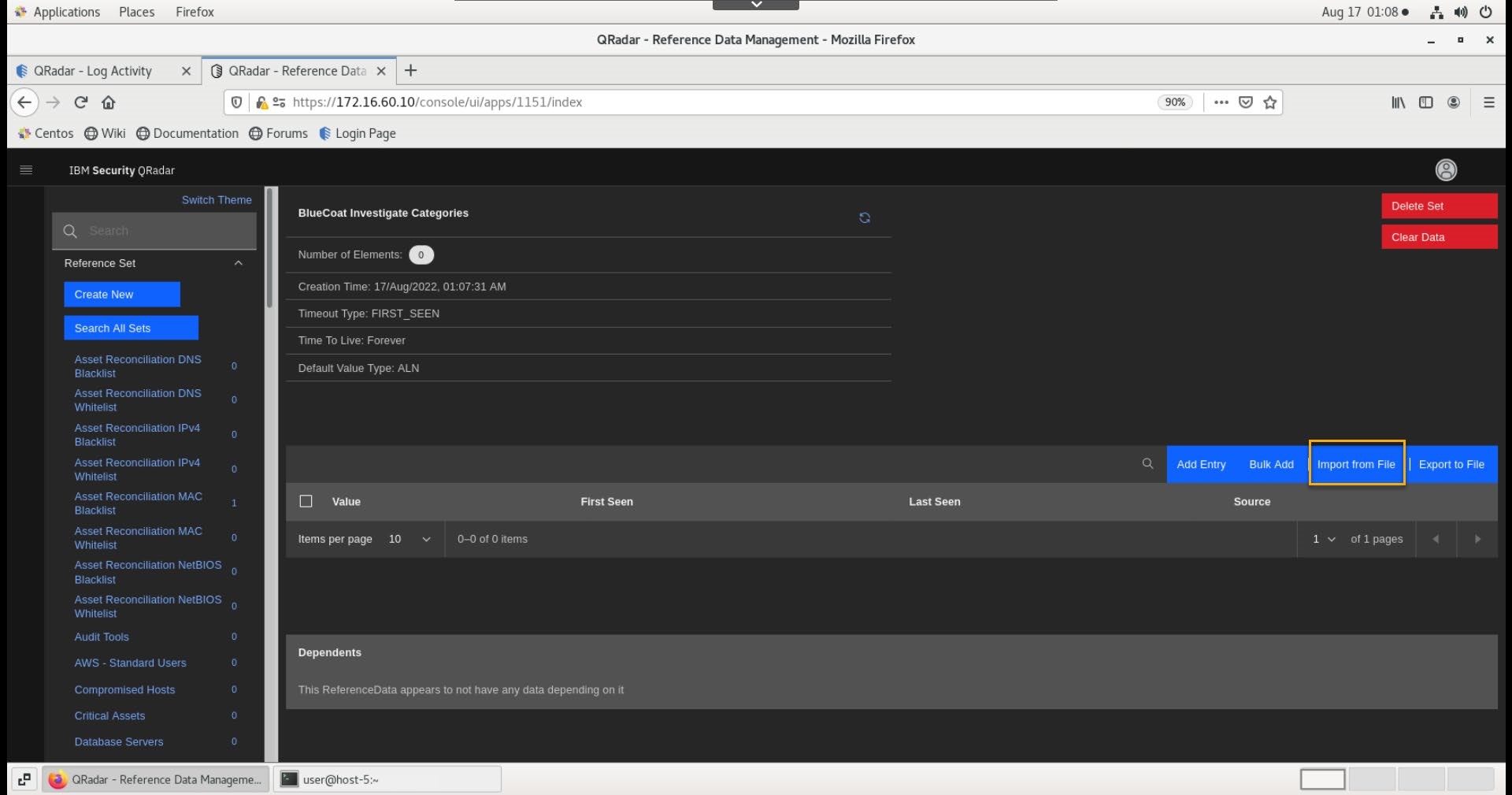

Para crear el conjunto de referencia BlueCoat, Investigate Categories y añadir la lista de categorías URL, realice los siguientes pasos:

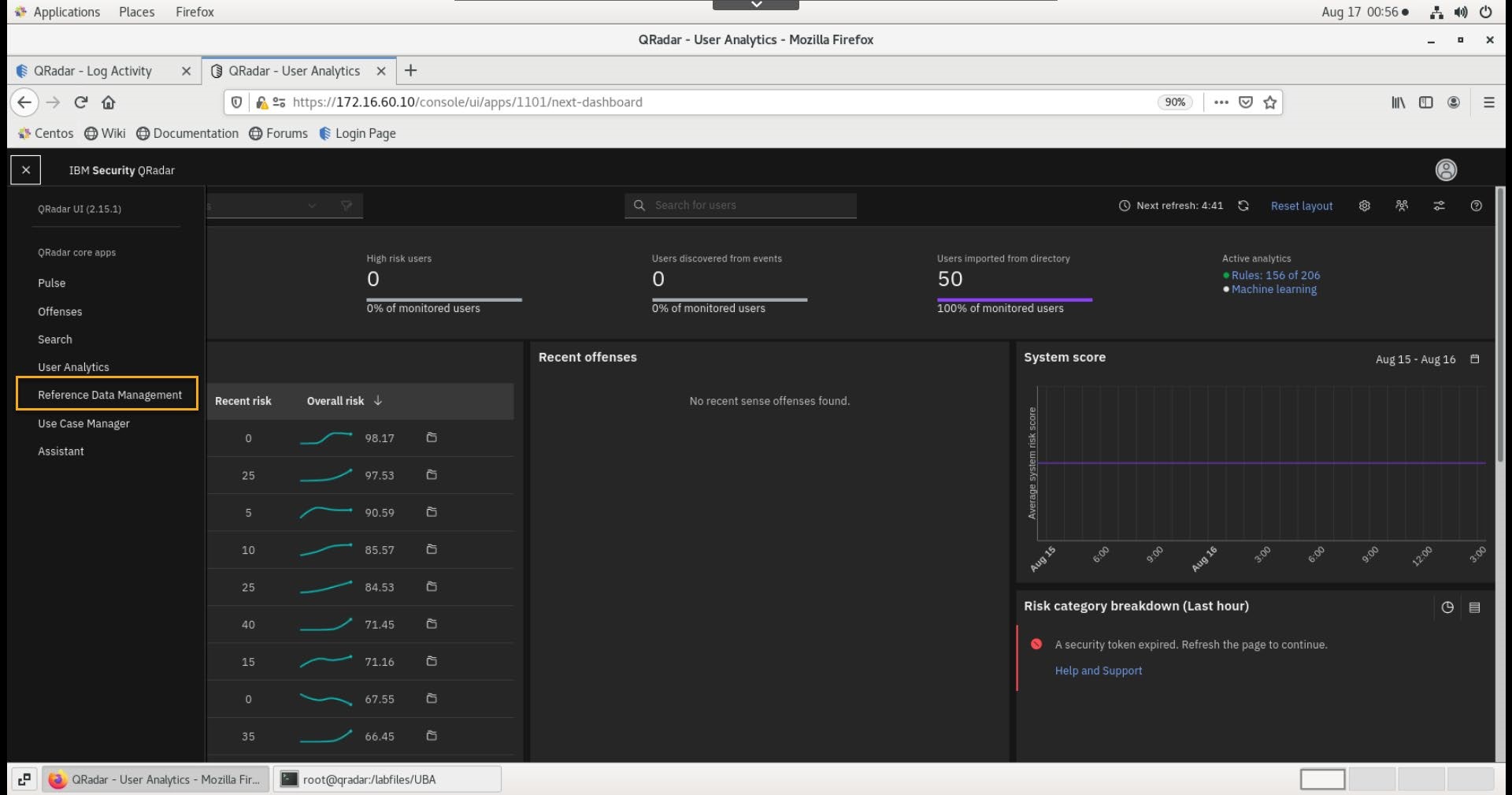

- Desde la nueva consola de QRadar, abra el menú principal y haga clic en Gestión de datos de referencia.

- En la aplicación Gestión de datos de referencia, haga clic en Conjunto de referencia.

- Haz clic en Crear nuevo.

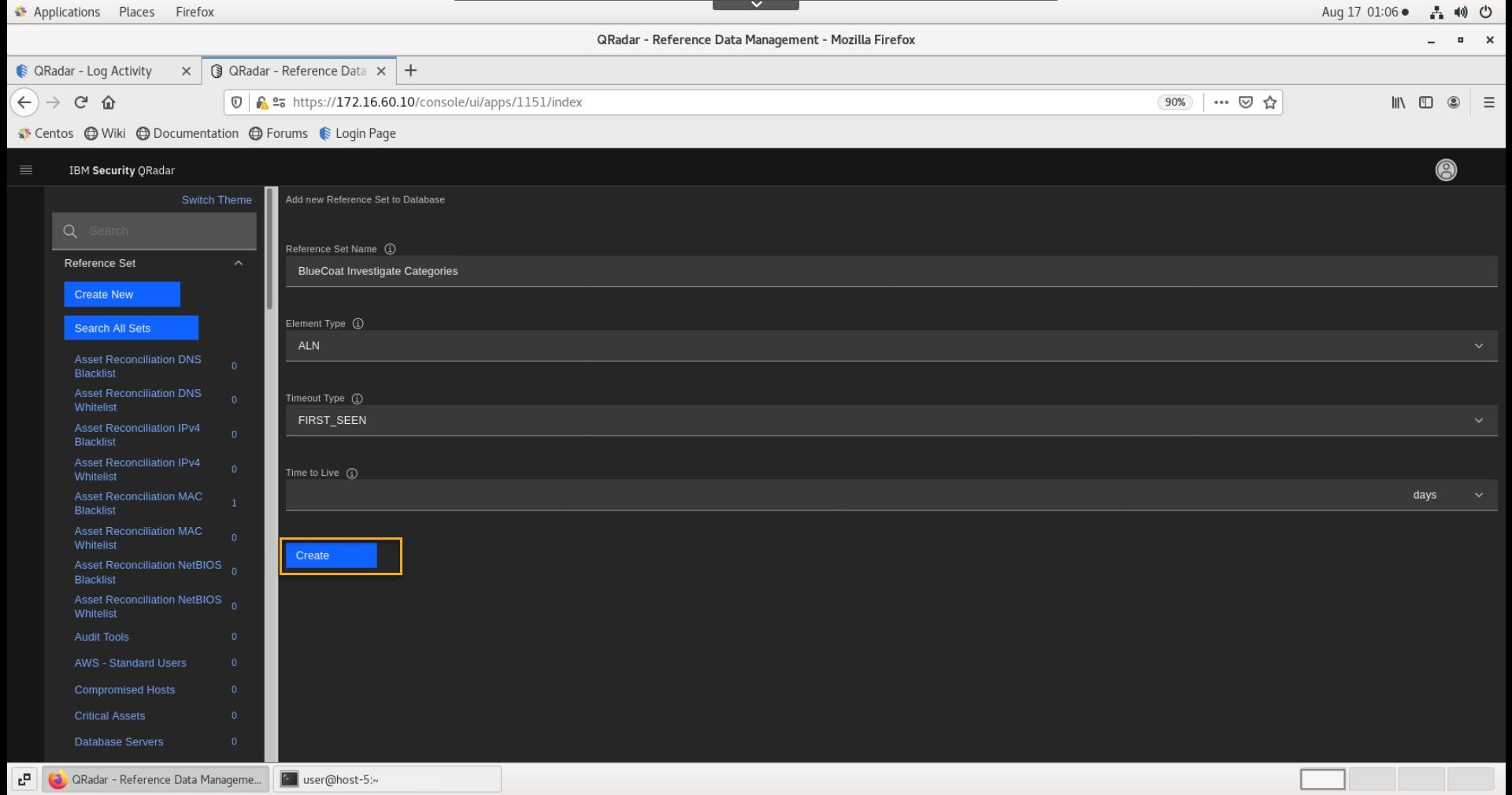

- En la ventana Añadir nuevo conjunto de referencia a la base de datos, en el campo Nombre del conjunto de referencia escriba

BlueCoat Investigate Categoriesbash

- Deje el resto de campos por defecto y haga clic en Crear.

- Confirme que el nuevo conjunto de referencia se crea sin datos.

- En la ventana Detalles del conjunto de referencia, haga clic en Importar desde archivo.

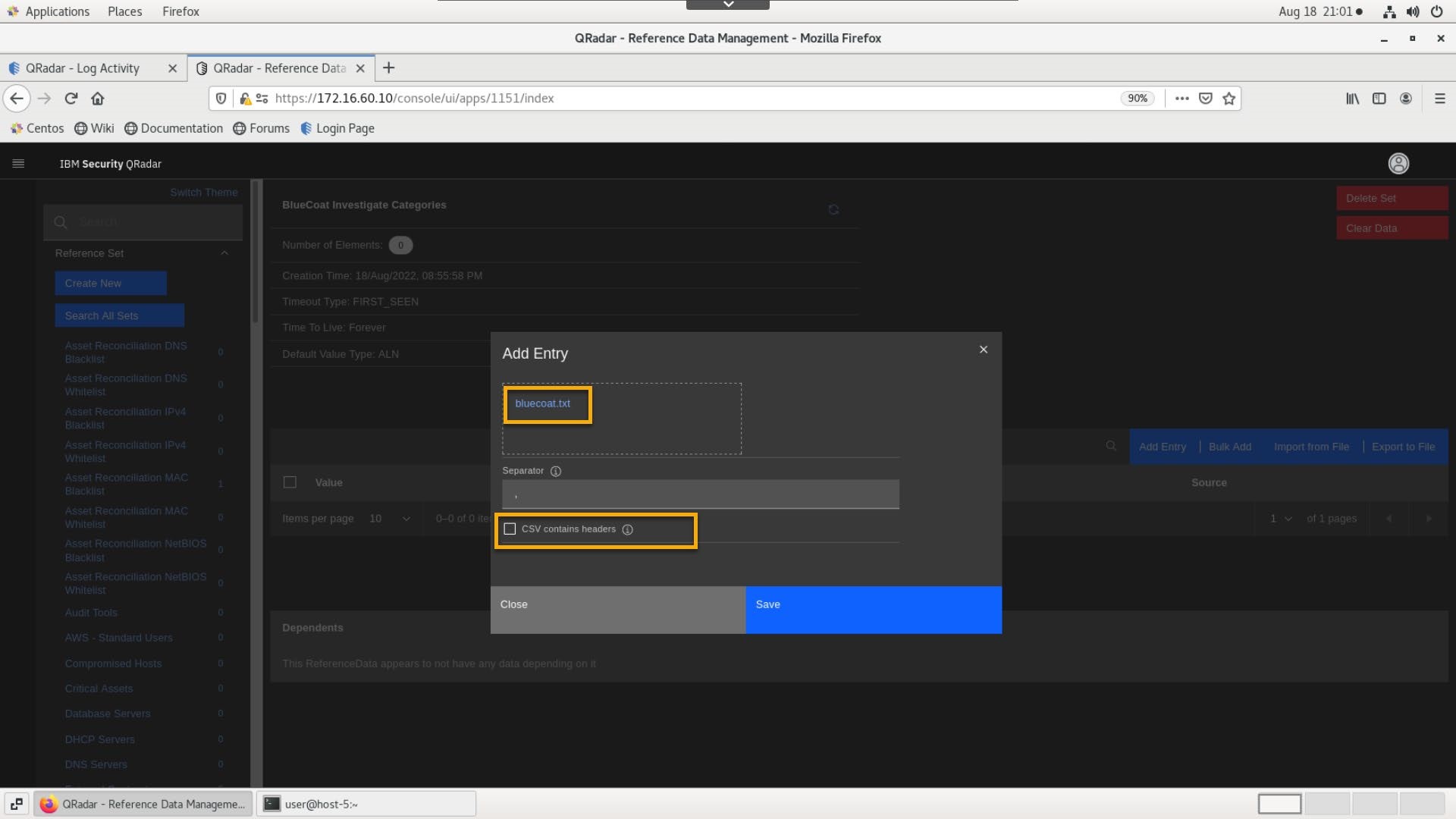

- Descargue el archivo bluecoat.txt en su estación de trabajo o en el servidor de salto desde el que el navegador accede a la interfaz de usuario de QRadar.

- En la ventana Importar datos del conjunto de referencia, haga clic en Seleccionar archivo.

- Busque el archivo en su estación de trabajo o en el servidor de salto para cargarlo.

- Deseleccionar CSV contiene cabeceras.

- Haga clic en Guardar.

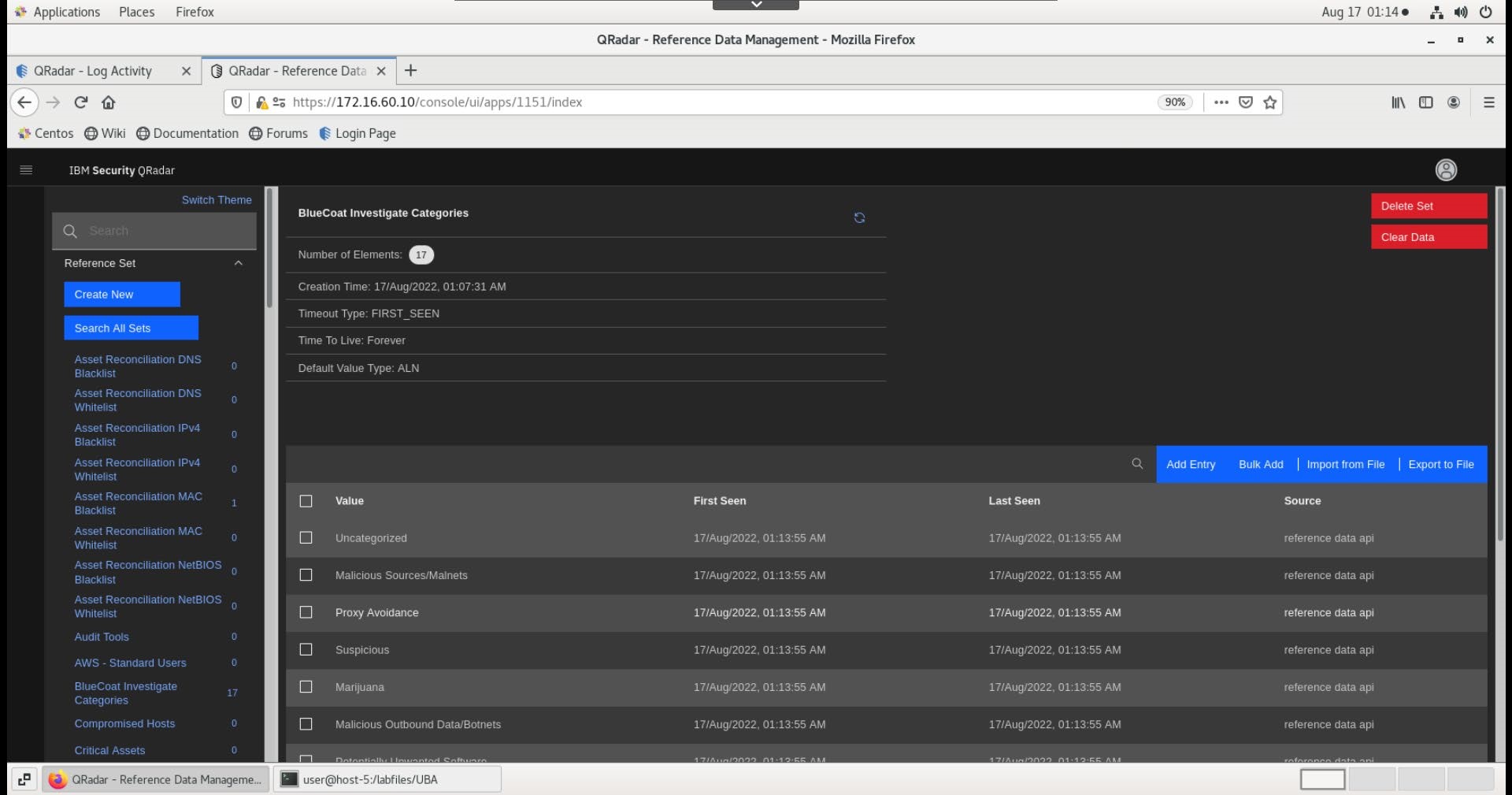

Nota: Las categorías de Blue Coat se cargan en el conjunto de referencia.

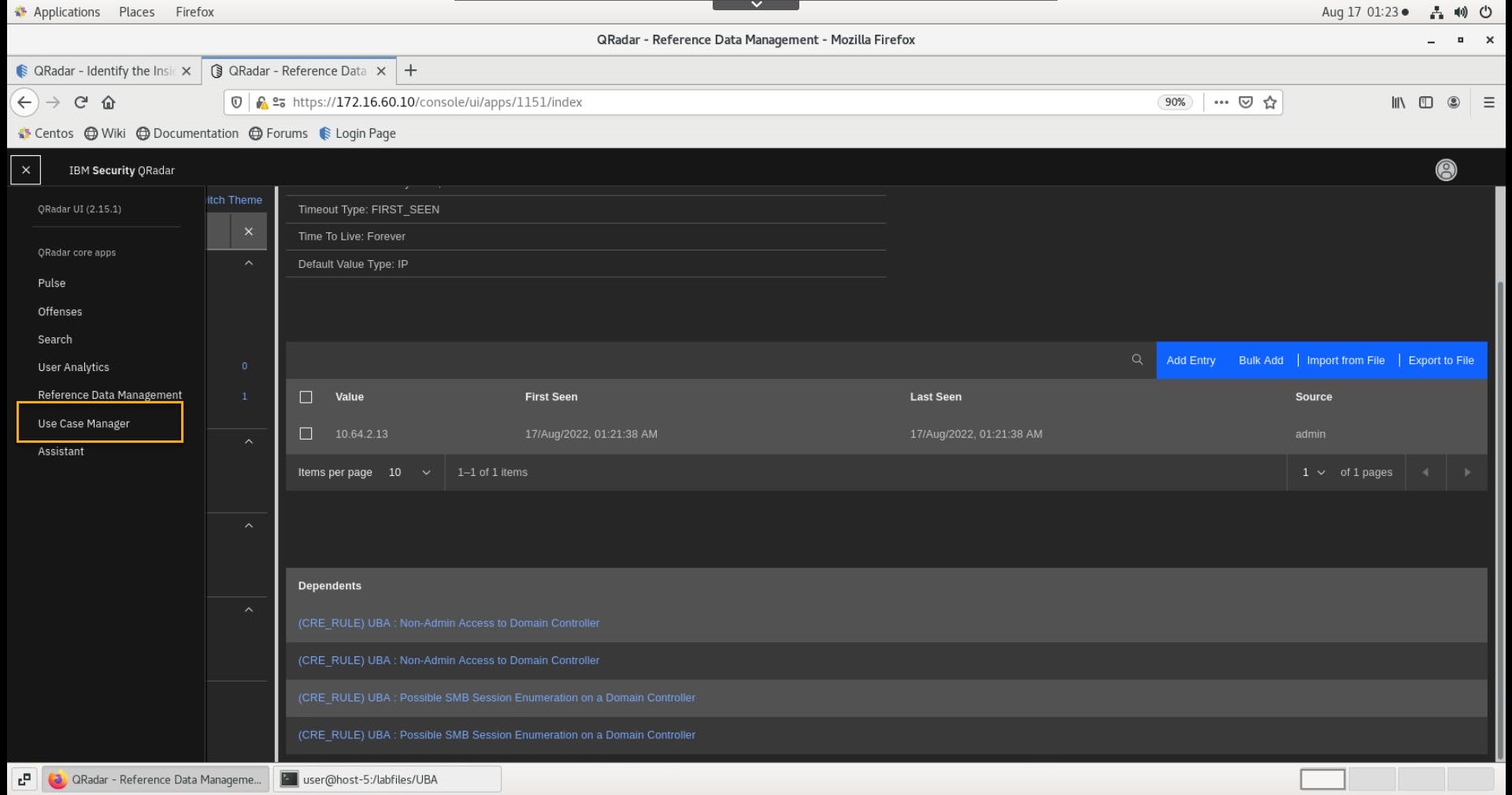

Actualizar la UBA : Domain Controllers Reference Set

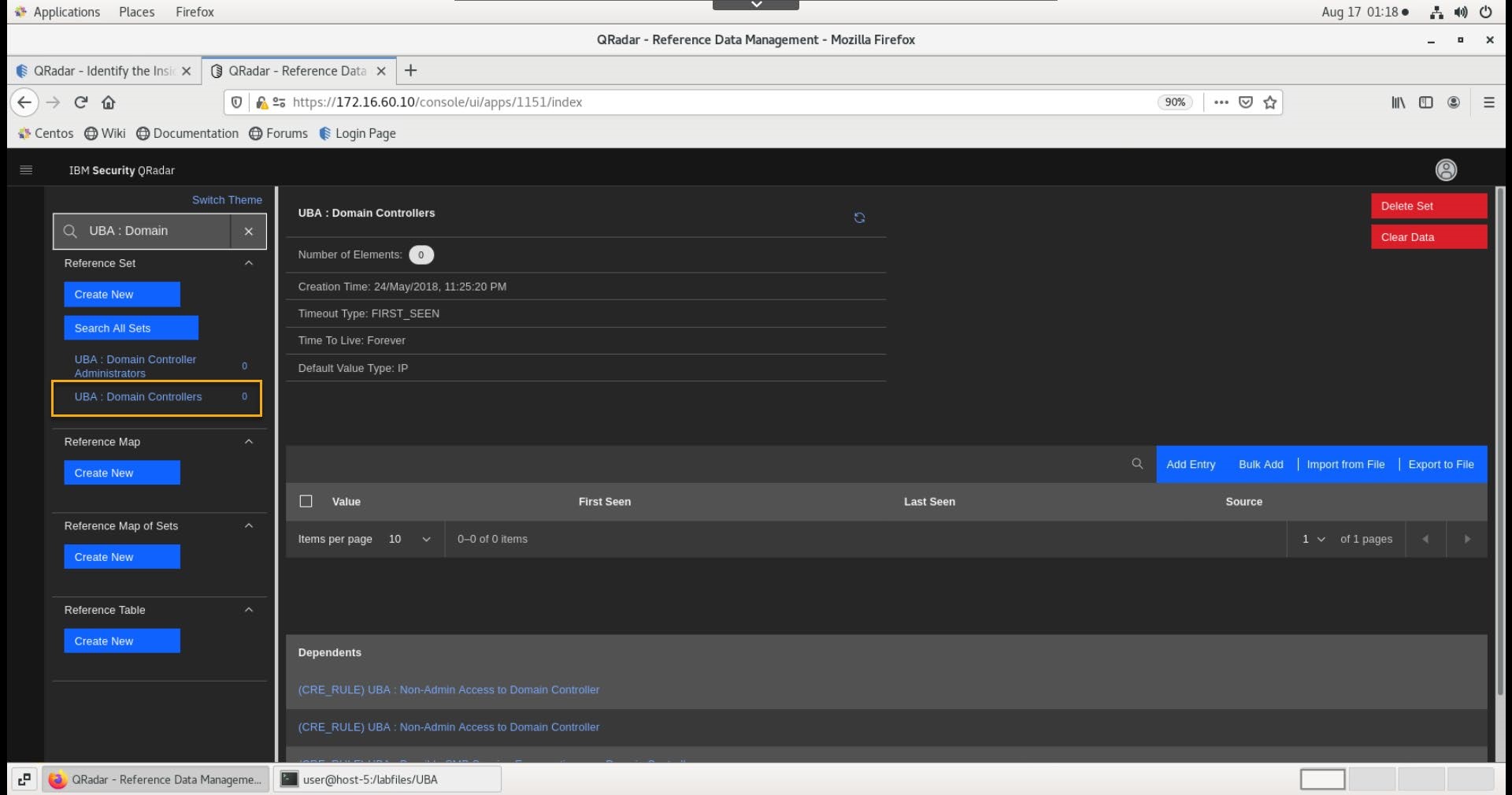

La simulación de este laboratorio realiza actividades maliciosas en el servidor de Microsoft Active Directory, que también es un controlador de dominio, de una empresa ficticia. Para la simulación, la dirección IP 10.64.2.13 es la dirección del controlador de dominio de Active Directory. Para configurar correctamente la regla UBA que detecta el acceso no administrador al controlador de dominio, es necesario añadir esta dirección IP al conjunto de referencia UBA : Domain Controllers.

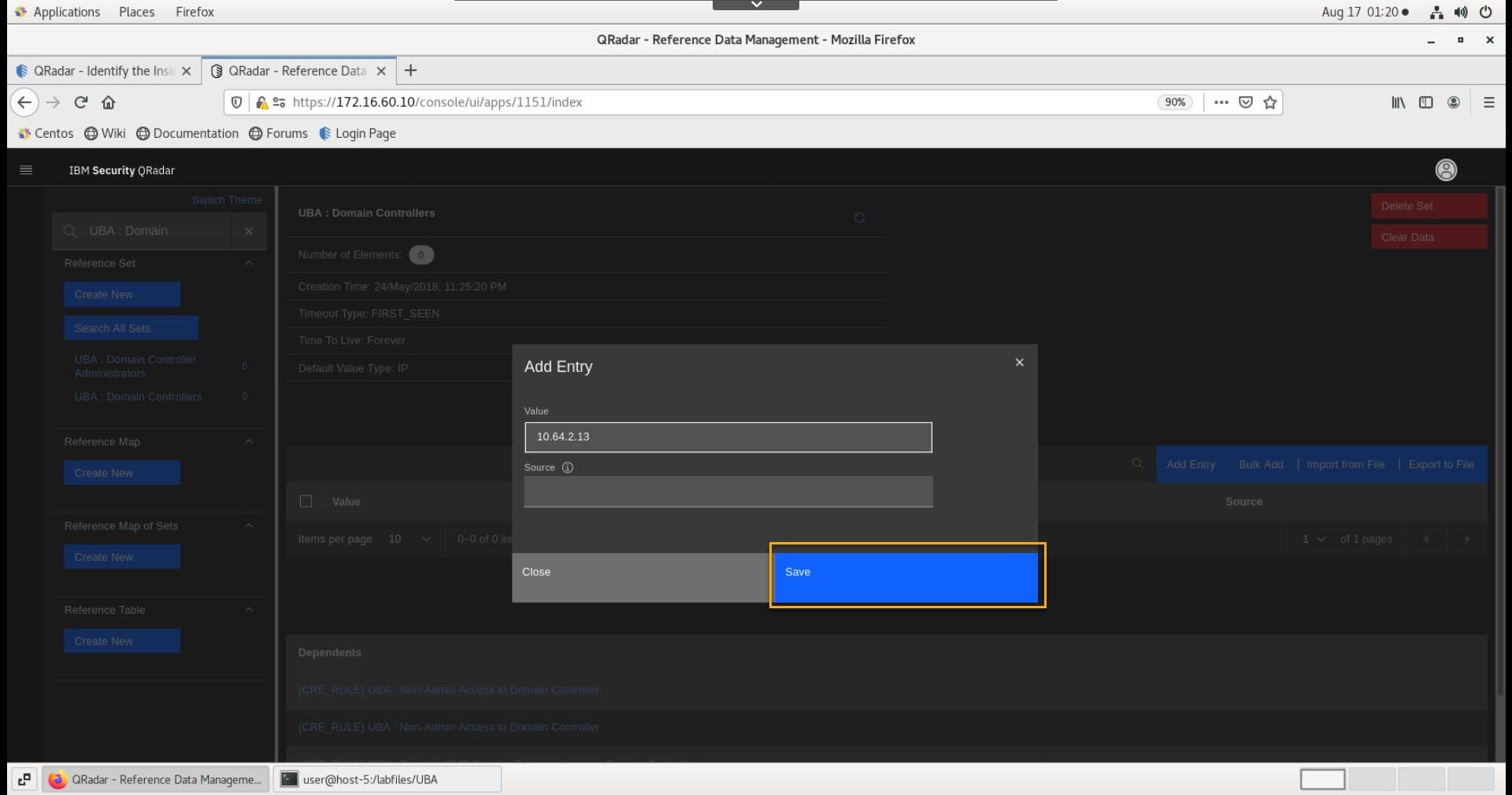

Realice los siguientes pasos para actualizar el conjunto de referencia:

- En la ventana Gestión de datos de referencia, escriba en el campo de búsqueda

UBA : Domainbash

- Seleccione el conjunto de referencia UBA : Domain Controllers.

- Haga clic en Añadir entrada.

- En la ventana Añadir entrada, escriba 10.64.2.13 como dirección IP del controlador de dominio.

- Haga clic en Guardar.

.

.

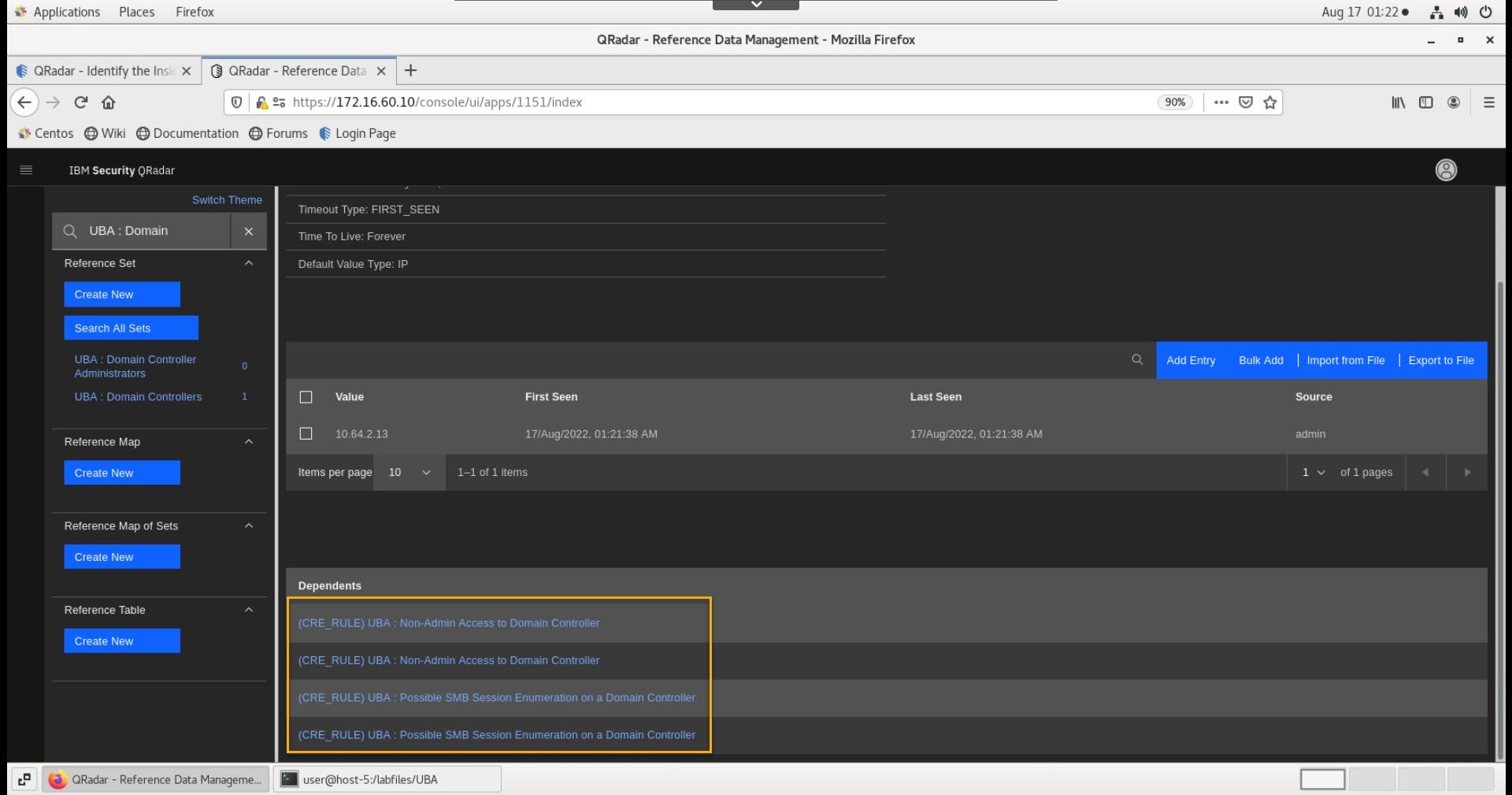

- Confirme que la entrada se ha añadido a la lista.

Tenga en cuenta las normas UBA asociadas a este conjunto de referencia.

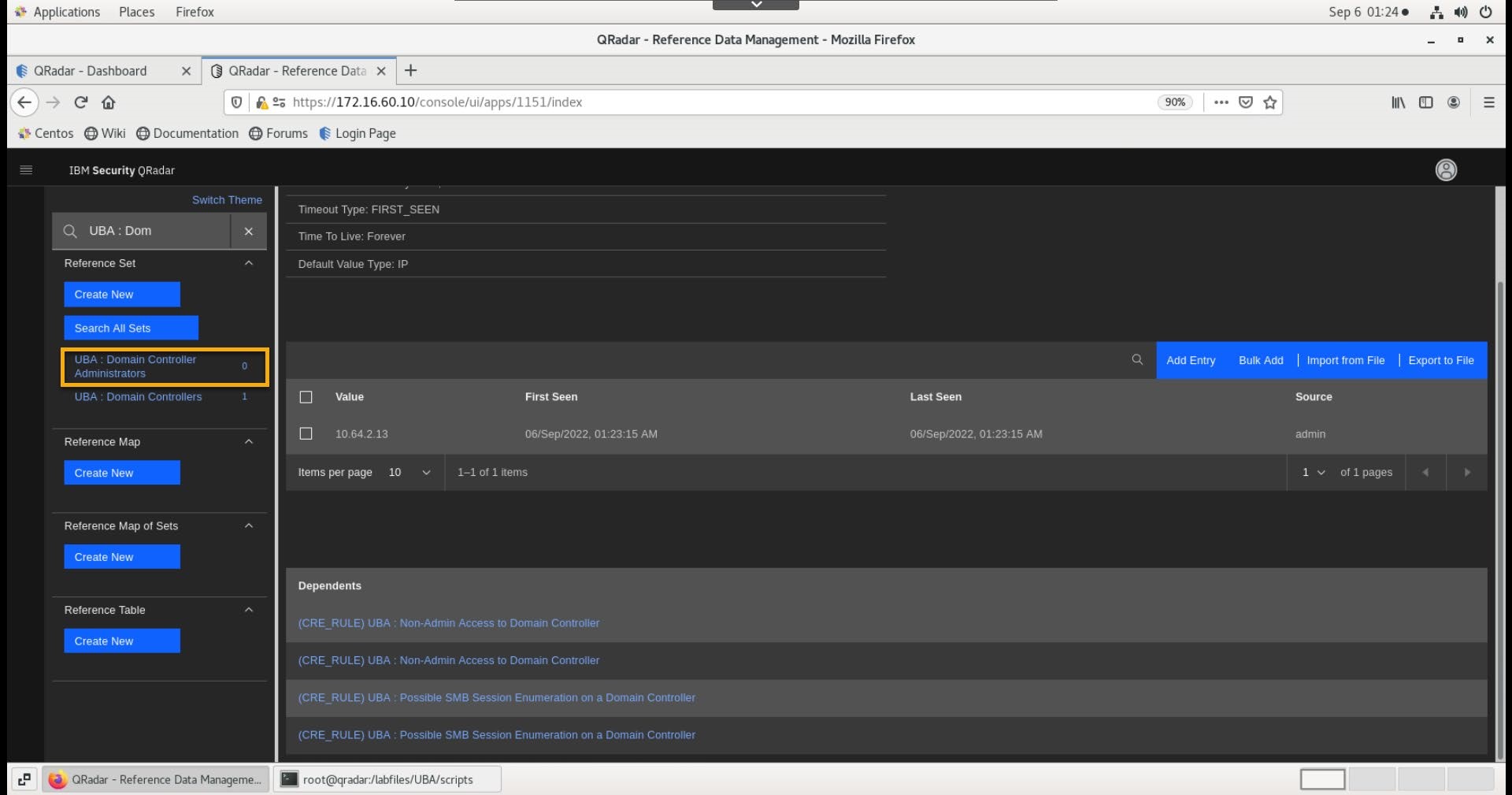

Actualización UBA : Domain Controller Administrators Reference Set

La simulación de este laboratorio realiza actividades maliciosas en el servidor de Microsoft Active Directory, que también es un controlador de dominio, de una empresa ficticia. Para la simulación, los usuarios jwilliams y jsprat son los administradores del controlador de dominio de Active Directory.

Para comparar el comportamiento, estos usuarios deben añadirse al conjunto de referencia UBA : Administradores de controlador de dominio.

Realice los siguientes pasos para actualizar el conjunto de referencia.

- En la ventana Gestión de datos de referencia, escriba en el campo de búsqueda

UBA : Domainbash

- Seleccione el conjunto de referencia UBA : Domain Controller Administrators.

- Haga clic en Añadir entrada.

- En la ventana Añadir entrada, escriba jwilliams

- Haga clic en Guardar.

- Haga clic en Añadir entrada.

- En la ventana Añadir entrada, escriba jsprat

- Haga clic en Guardar.

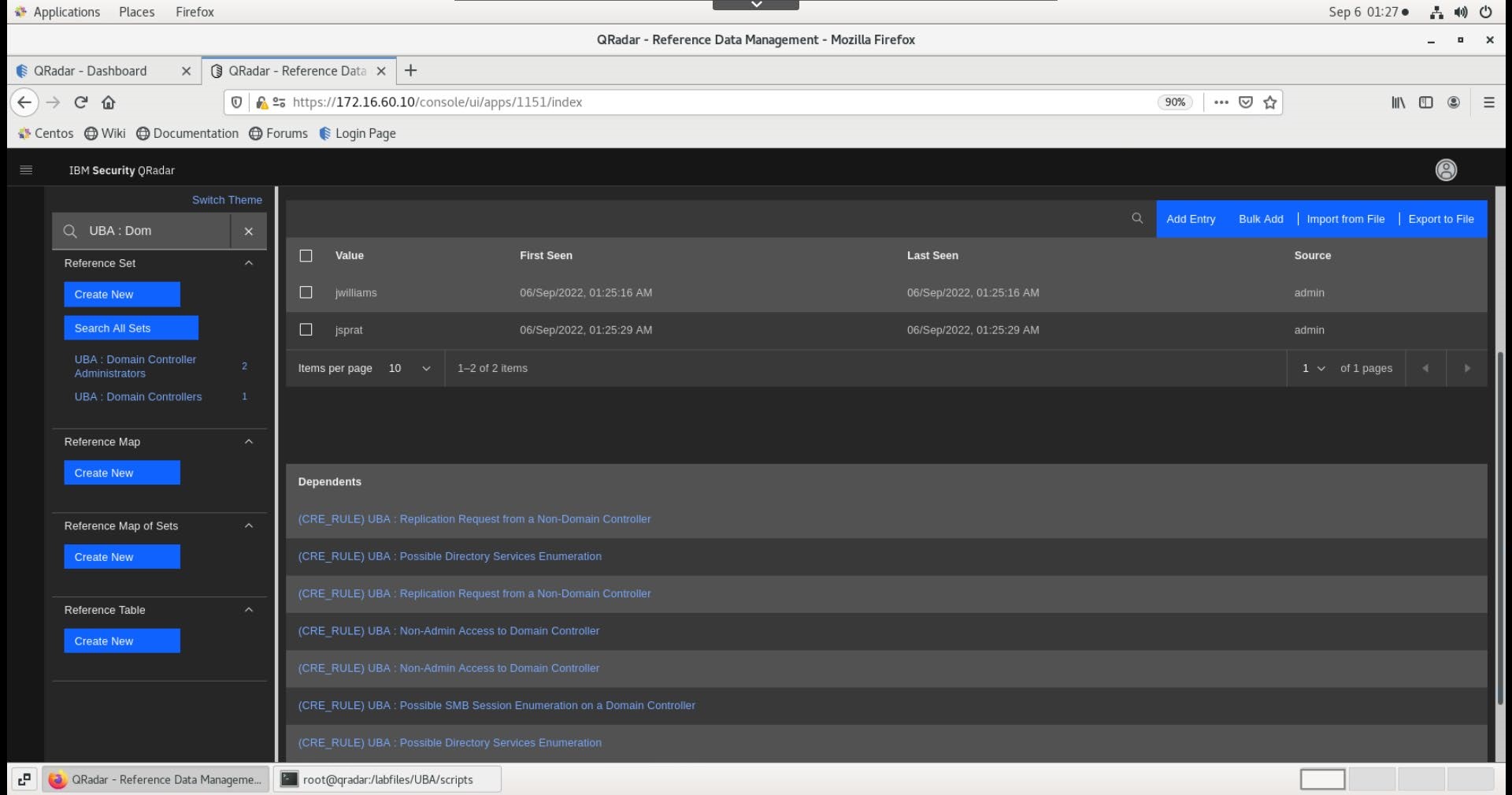

- Confirme que las entradas se han añadido a la lista. Anote también las reglas UBA asociadas a este conjunto de referencias.

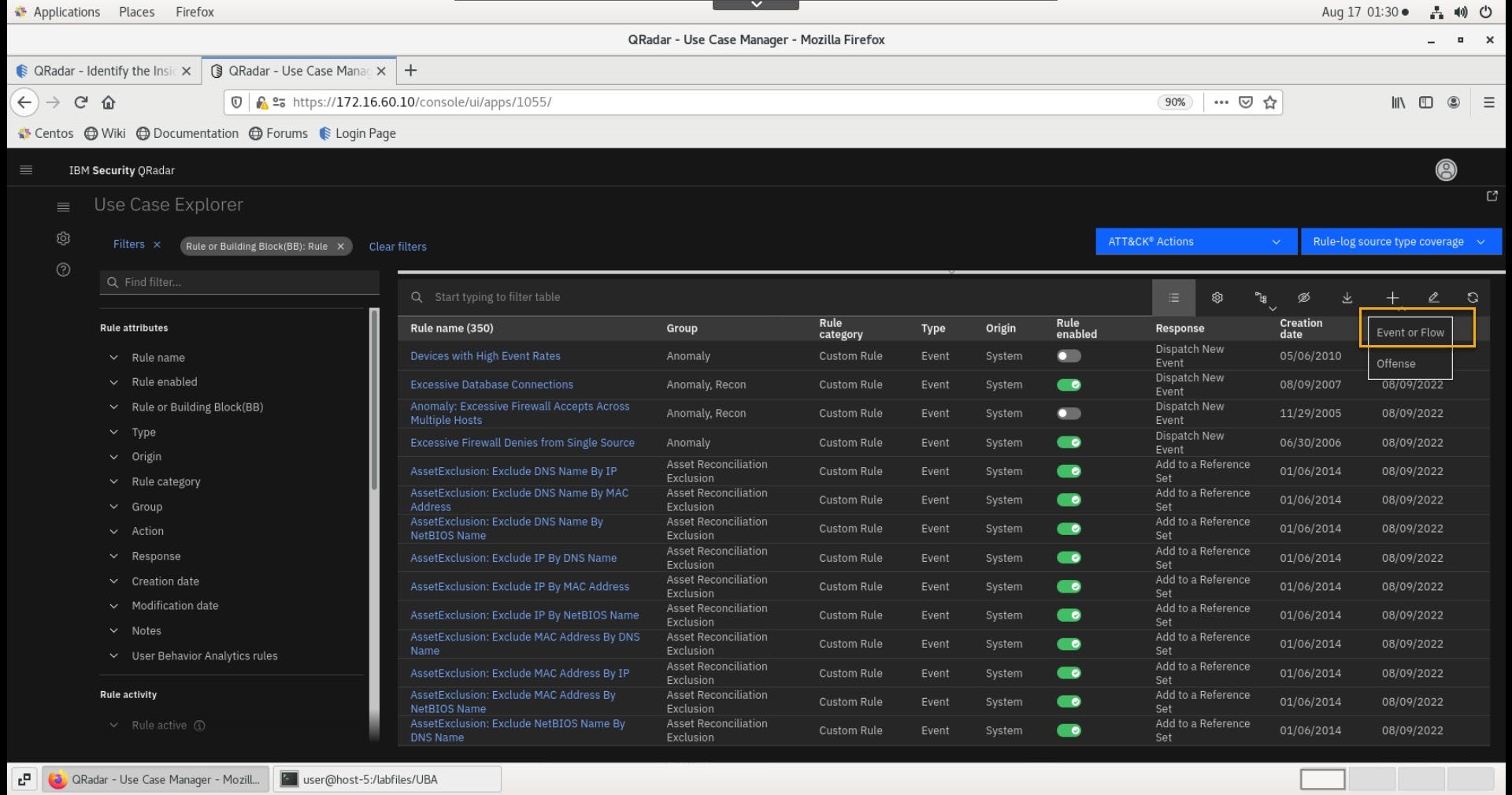

Crear una regla para los BlueCoat Events

Una vez finalizado el trabajo en los conjuntos de referencia, navegue a la aplicación Administrador de casos de uso para crear una regla para los eventos de BlueCoat que activan la infracción cuando un usuario accede a un sitio web potencialmente riesgoso desde el Controlador de dominio.

- Vaya al menú principal > Gestor de casos de uso.

- En la aplicación UCM, haga clic en Crear regla > Evento o Flujo.

-

En la pantalla de bienvenida del Asistente para reglas, haga clic en Siguiente.

Si no puede hacer clic en el enlace Siguiente para avanzar a la página siguiente en el asistente, pruebe a utilizar el navegador Firefox. Es posible que no funcione en Chrome.

-

Como origen de la regla, seleccione Eventos y haga clic en Siguiente.

-

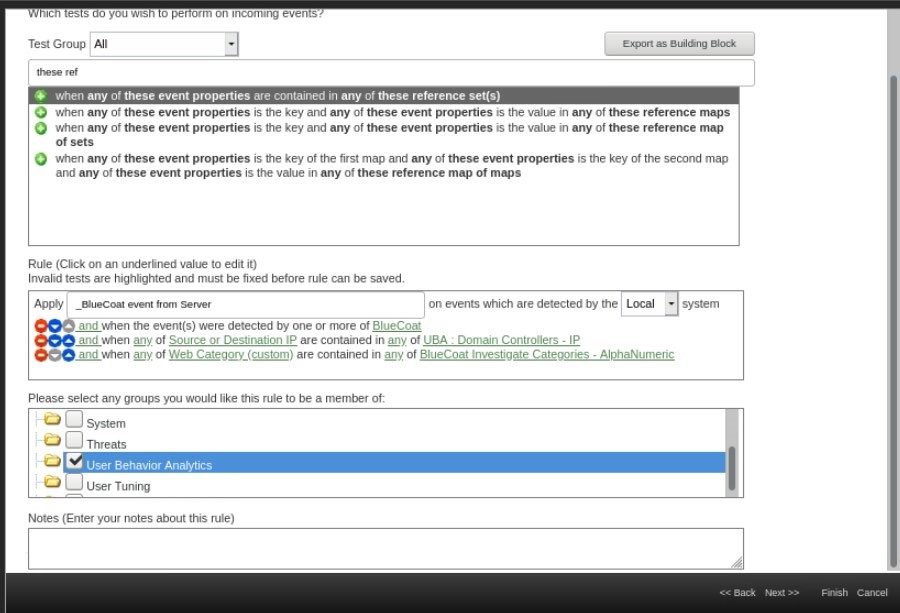

En el Asistente de Reglas introduzca el nombre de la regla _BlueCoat event from Server.

-

Seleccione las siguientes pruebas:

- "cuando el evento o eventos fueron detectados por una o más de [estas fuentes de registro]" , luego seleccione la fuente de registro BlueCoat.

- "cuando cualquiera de [estas propiedades de evento] esté contenida en cualquiera de [estos conjuntos de referencia]"

En el campo de propiedades del evento, seleccione IP de Origen o Destino, y para el conjunto de referencia seleccione UBA : Domain Controllers - IP.

- Seleccione de nuevo, "cuando cualquiera de [estas propiedades de evento] esté contenida en cualquiera de [estos conjunto(s) de referencia]"

Para el campo de propiedad del evento, seleccione Web Category (custom), y para el conjunto de referencia seleccione BlueCoat Investigate Categories - AlphaNumeric.

-

Desplácese hacia abajo y seleccione la nueva regla para que sea miembro del grupo Análisis del comportamiento del usuario.

Su regla final debe coincidir con la siguiente imagen.

-

Haga clic en Siguiente.

-

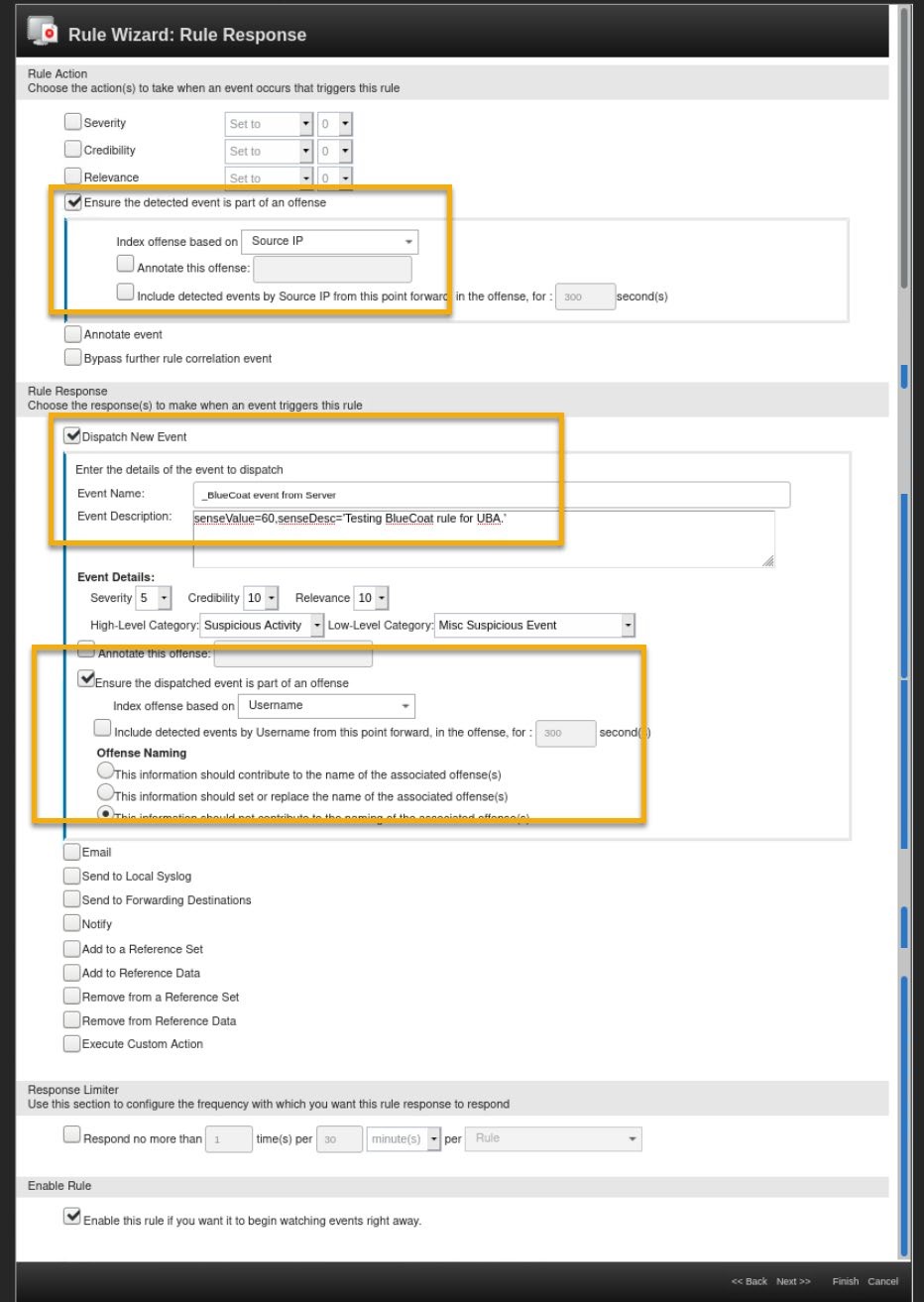

En la sección Acción de la regla, configure lo siguiente:

a. Activar Asegúrese de que el evento detectado forma parte de un delito.

b. Delito de índice basado en: IP de origen.

-

En la sección Respuesta a la regla, configure como sigue:

a. Seleccione Enviar nuevo evento.

b. Tipo de nombre de evento: Evento _BlueCoat del servidor

El nombre del evento debe coincidir con el nombre de la regla, de lo contrario puede afectar al tiempo de procesamiento de los eventos en la UBA.

c. Tipo de descripción del evento: senseValue=60,senseDesc='Probando la regla BlueCoat para UBA.'

Las reglas por defecto que vienen con UBA tienen el parámetro de puntuación de riesgo**(senseValue**) establecido entre 5 y 25 puntos. En el laboratorio se establece este valor más alto para fines de demostración. Sin embargo, puede adoptar puntuaciones de riesgo en sus organizaciones en función de las actividades importantes que le gustaría rastrear.

Las versiones anteriores de UBA requerían que usted creara y modificara la puntuación de riesgo de UBA utilizando este método. En la última versión de UBA se mantiene la puntuación de riesgo en la UBA en una tabla de referencia de QRadar y la forma preferida de modificar y actualizar la puntuación de riesgo es utilizando la aplicación Use Case Manager. Lo demostraremos en la siguiente sección "Modificar la regla UBA existente".

d. Categoría de alto nivel: Actividad sospechosa.

e. Categoría de bajo nivel: Misc Sospechoso.

Las versiones anteriores de la UBA requerían que la Categoría de Alto Nivel para el evento relacionado con la UBA fuera Sense. Este ya no es el caso y usted puede escoger cualquier Categoría de Alto Nivel.

f. Seleccione Asegurarse de que el suceso enviado forma parte de un delito.

g. Ofensa de índice basada en: Nombre de usuario.

Sólo las infracciones indexadas por la propiedad nombre de usuario se muestran en el panel de control de la UBA. Por lo tanto, debe indexar esta infracción por el nombre de usuario para obtener el resultado de laboratorio adecuado.

h. Denominación del delito: Esta información no debe contribuir a la denominación de la(s) infracción(es) asociada(s).

La configuración final de la regla debe coincidir con la siguiente imagen.

-

Desplácese hacia abajo y asegúrese de que esta nueva regla está activada.

-

Haga clic en Siguiente.

-

Revise la configuración de las reglas y haga clic en Finalizar.

Modificar la norma UBA existente

La aplicación IBM QRadar UBA instala muchas reglas de QRadar que se aplican a varios casos de uso de UBA relacionados con diferentes comportamientos de usuario. Algunas de las reglas están deshabilitadas por defecto. Un ejemplo es una regla llamada UBA : Non-Admin Access to Domain Controller.

Para activar el caso de uso que admite esta regla, debe:

- Añada todas las cuentas de administrador al conjunto de referencia UBA : Domain Controller Administrators.

- Añada la dirección IP del Controlador de Dominio al conjunto de referencia UBA : Domain Controllers. - Este paso ya lo realizó en el capítulo anterior.

- Activa la regla.

Como ya ha actualizado el conjunto de referencia UBA : Domain Controllers, y el usuario de prueba no está en el conjunto de referencia UBA : Administrators, sólo debe habilitar la regla para admitir el caso de uso UBA.

Para trabajar con reglas específicas de UBA, realice los siguientes pasos en la aplicación UCM.

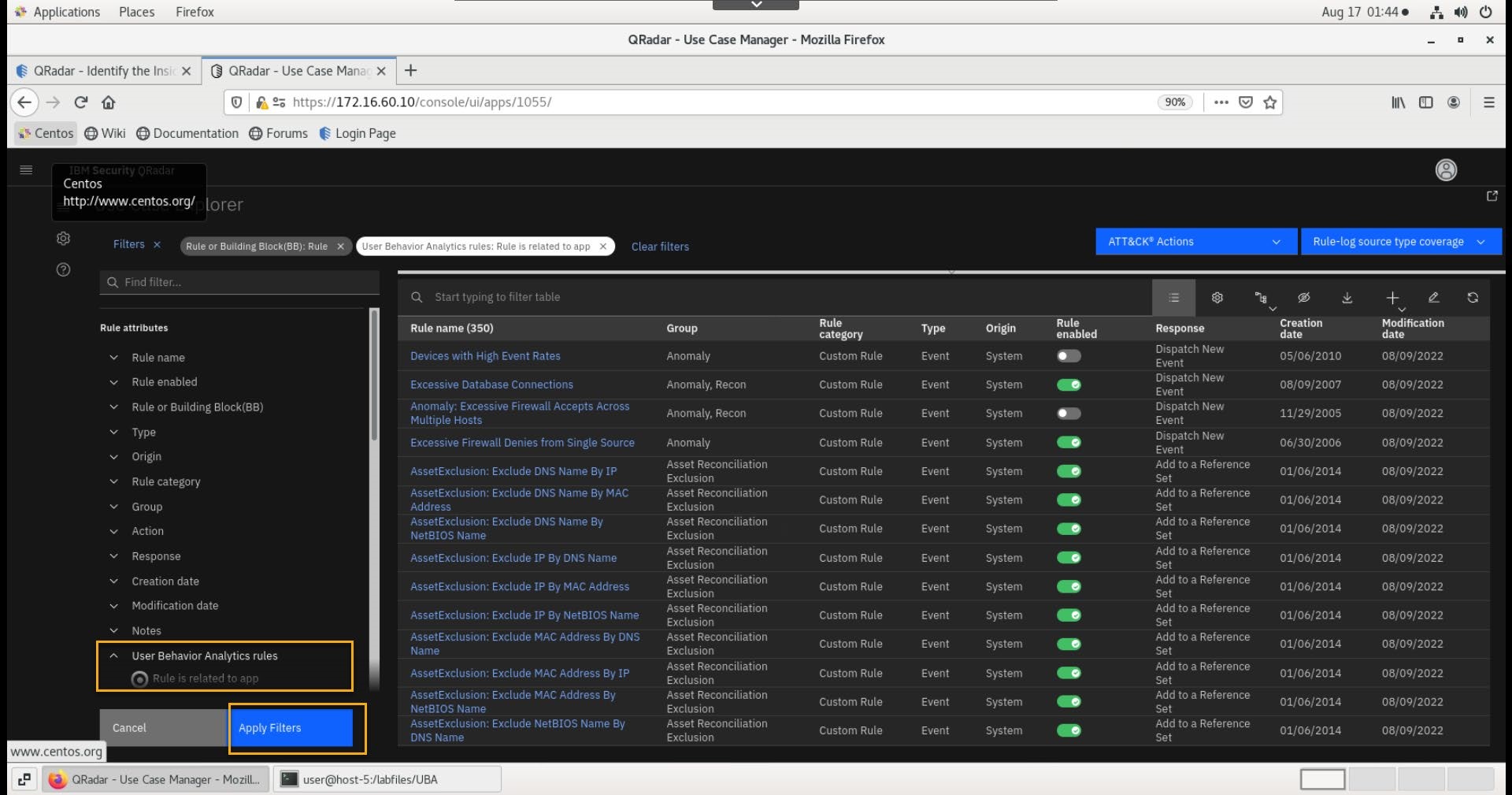

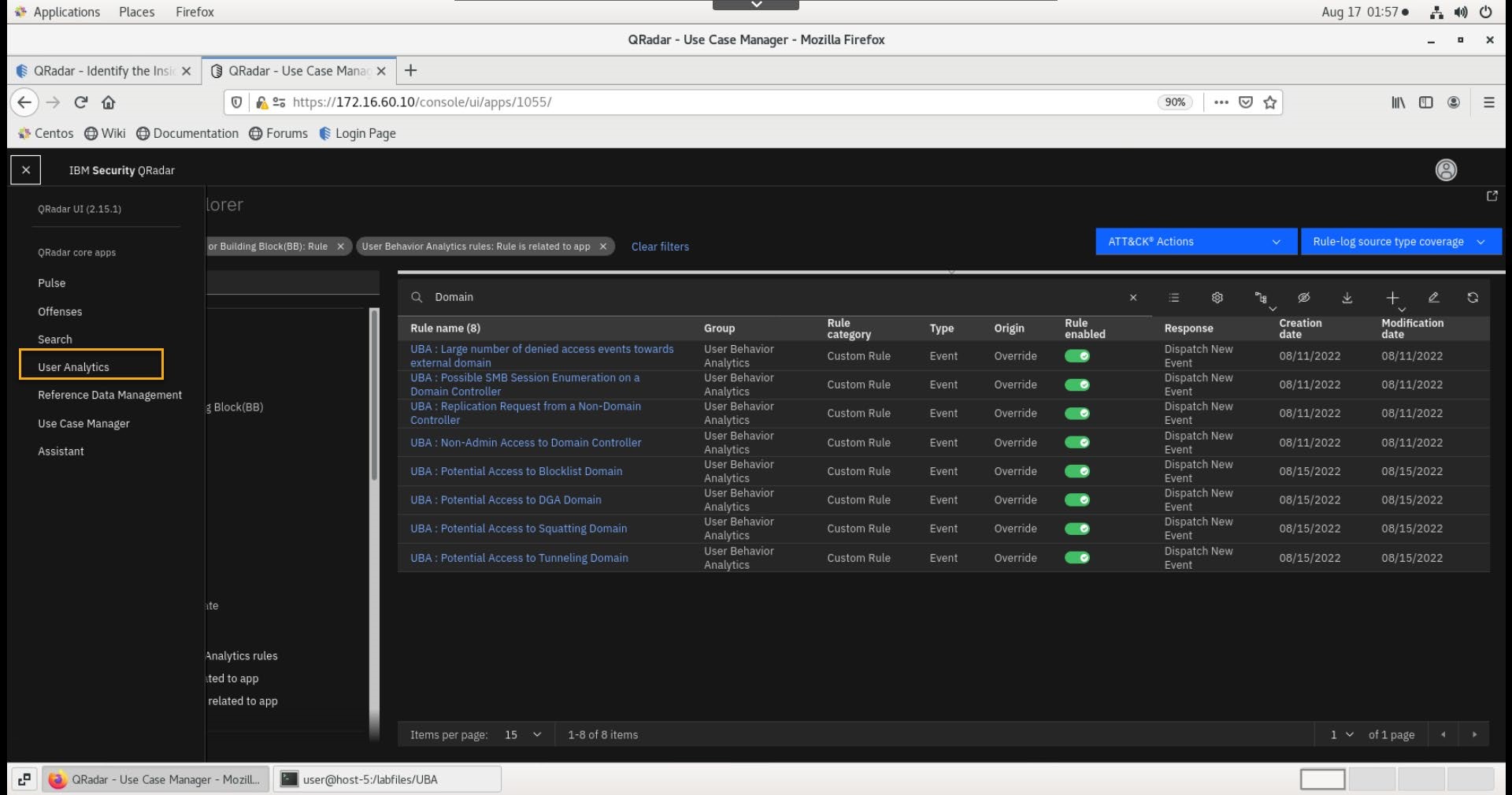

- En la sección Filtro, seleccione Análisis del comportamiento del usuario > La regla está relacionada con la aplicación.

- Haga clic en Aplicar filtros.

- La parte derecha de la pantalla muestra las reglas de QRadar que son relevantes para la aplicación UBA.

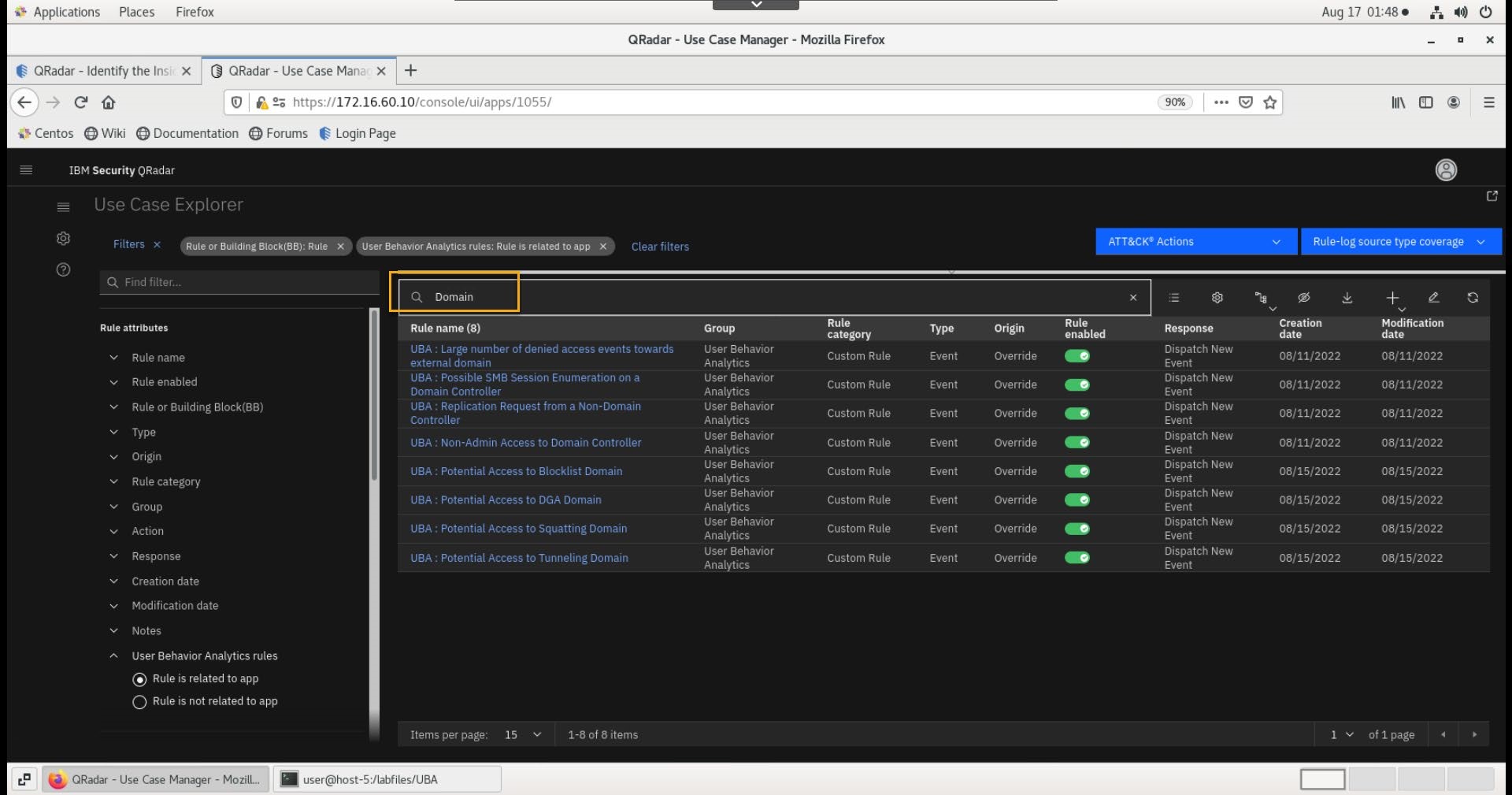

- En el campo de búsqueda de la tabla de filtros escriba: Dominio.

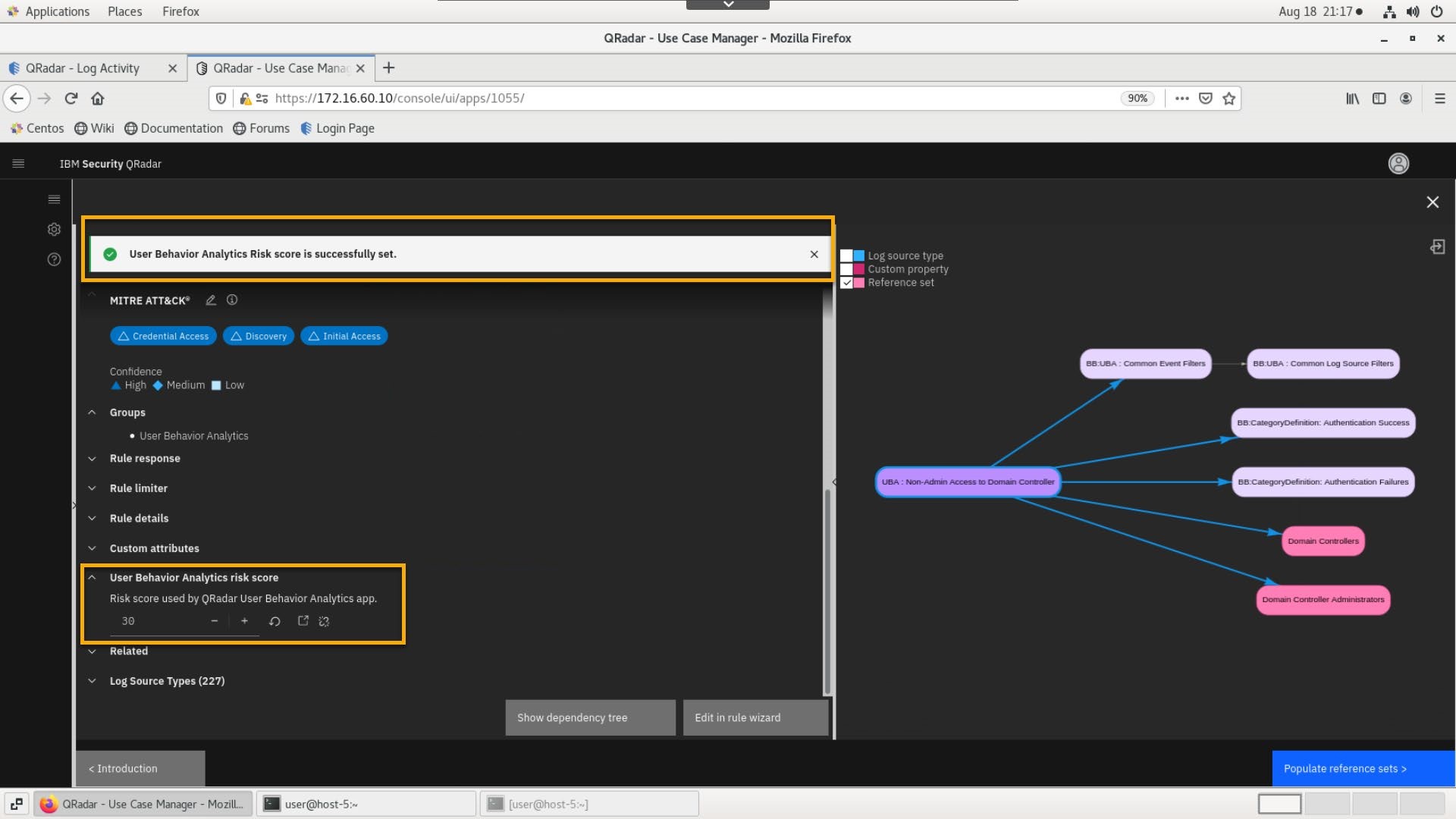

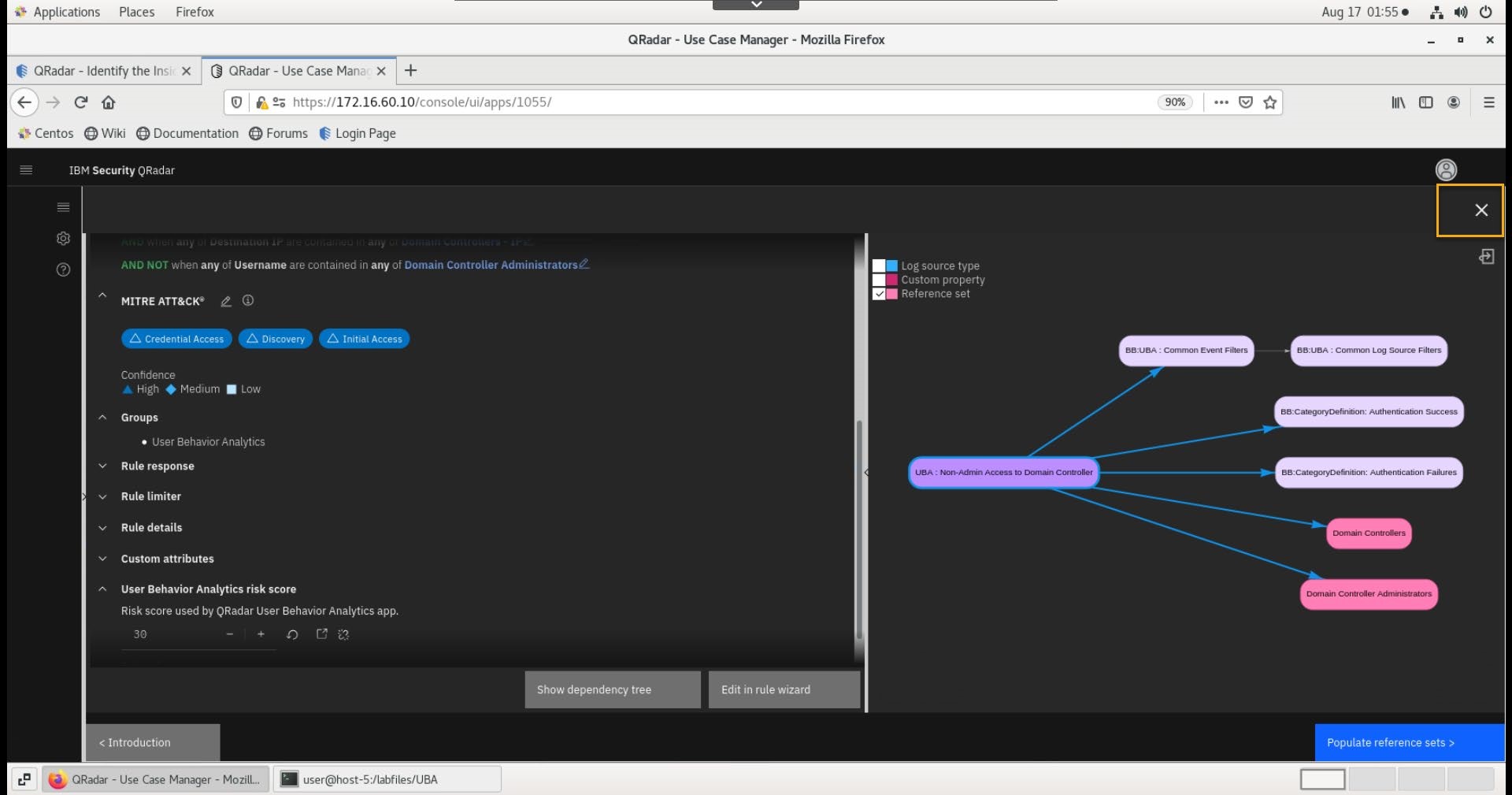

- En la lista de reglas UBA relacionadas con el dominio, haga clic en la regla Non-Admin Access to Domain Controller.

- En la ventana Detalles de la regla, abra la sección Puntuación de riesgo de User Behavior Analytics.

- Aumentar la puntuación de riesgo a 30 puntos.

En la parte derecha de la pantalla, observe las dependencias entre la regla y el conjunto de referencias que acaba de editar.

- Puede cerrar el banner que le informa de los cambios en la puntuación de riesgo

- Cierre los detalles de la regla.

Modificar la configuración de la UBA

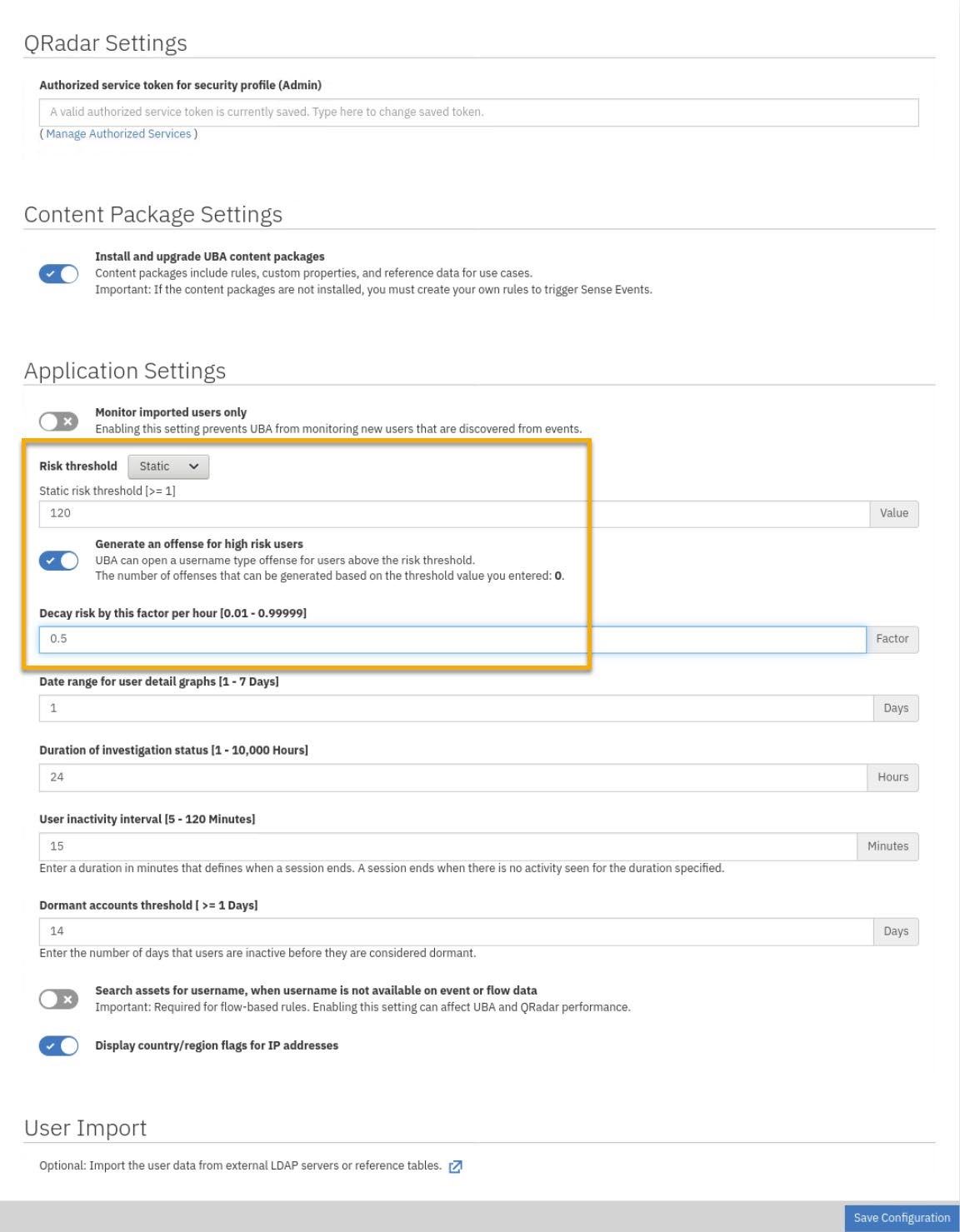

Antes de ejecutar el script para el escenario de investigación, debe revisar la configuración UBA y modificarla:

- Vaya al menú principal de Nueva interfaz de usuario > Análisis de usuarios.

- En el panel de control de UBA, haga clic en el icono Configuración de UBA, situado en la esquina superior derecha.

La página de Configuración UBA se abre en una nueva pestaña del navegador.

- En el campo Umbral de riesgo a activar, cambie el valor a 120.

- Activar Generar una infracción para usuarios de alto riesgo.

- En el campo Riesgo de decaimiento por este factor por hora, cambie el valor a 0,5.

- Revise los demás ajustes.

- En la parte inferior de la página, haga clic en Guardar configuración.

- Cierre la pestaña del navegador Configuración de la UBA y vuelva al panel de control de la UBA.

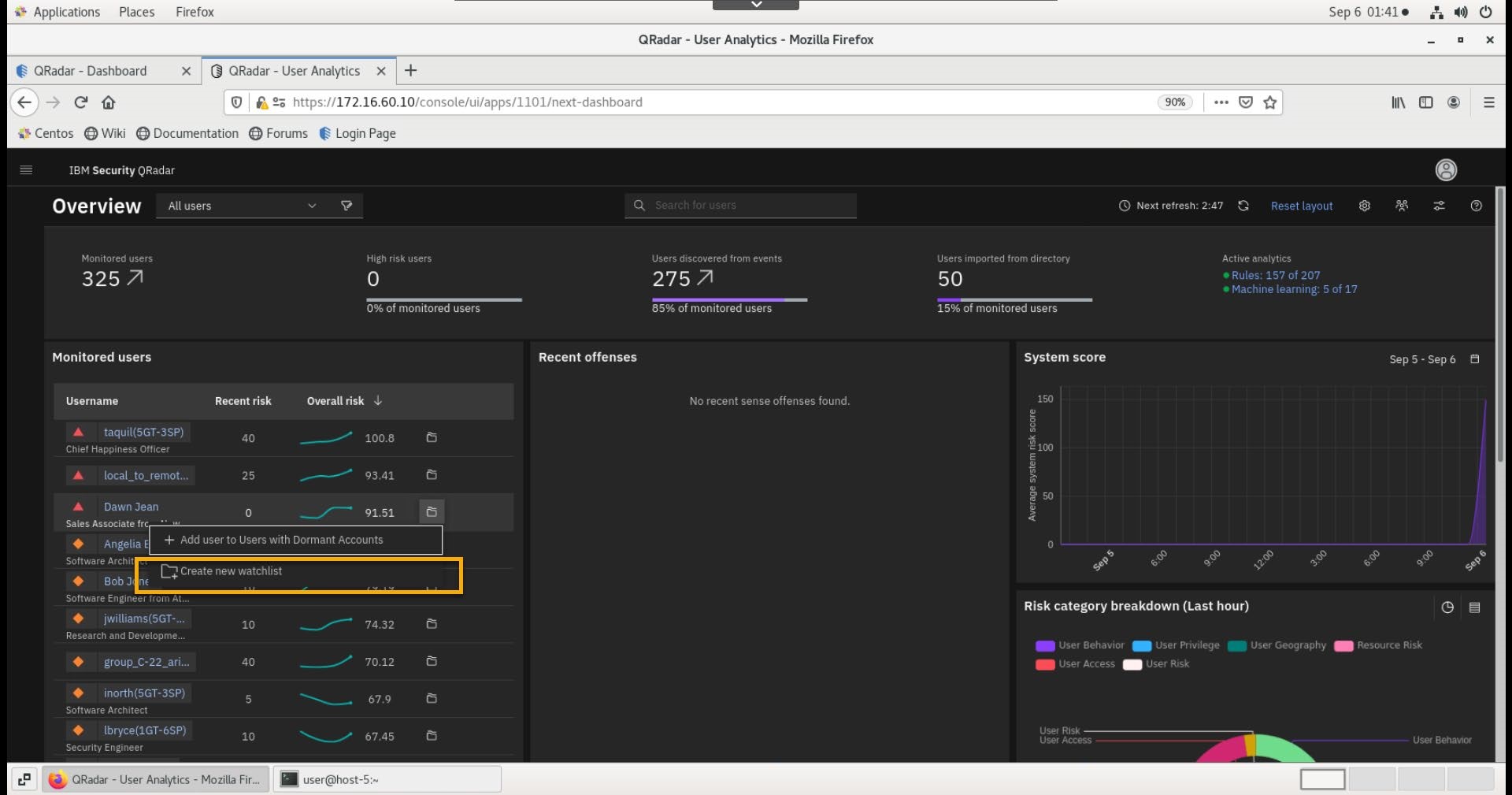

Crear una lista de seguimiento

Una forma de ayudar en las investigaciones de usuarios es crear listas de vigilancia. Las listas de vigilancia se pueden utilizar para supervisar un conjunto concreto de usuarios, por ejemplo cuentas de servicio, de modo que sean más visibles aunque sus puntuaciones no sean altas. Quizás las acciones de tu administrador son más críticas, por lo que quieres aumentar sus puntuaciones para que sean cinco o diez veces más altas. O quieres tener el departamento de RRHH siempre monitorizado con machine learning. Estas cosas se pueden hacer mediante la creación de una lista de vigilancia para los usuarios.

- En la página Descripción general, seleccione el icono Lista de vigilancia situado junto a cualquier usuario.

- En el menú, seleccione Crear lista de vigilancia.

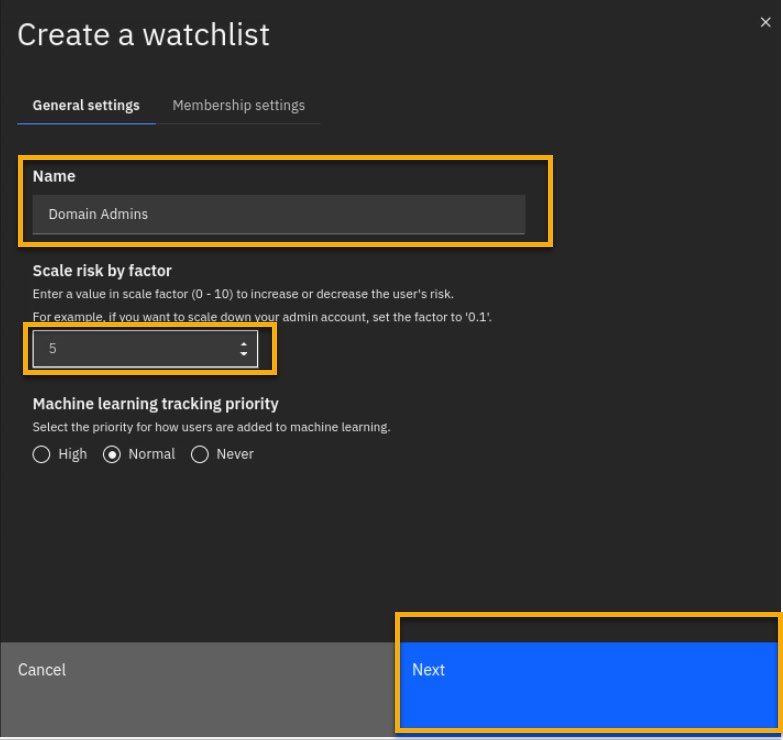

- En el cuadro de diálogo Crear lista de seguimiento, pestaña Configuración general, asigne a la lista de seguimiento el nombre Administradores del dominio.

- En Factor de riesgo de escala, establezca el valor en 5. También puede seleccionar dar a los usuarios prioridad alta, normal o ninguna para ser rastreados por el aprendizaje automático. Aquí lo dejaremos en normal.

- Haga clic en Siguiente.

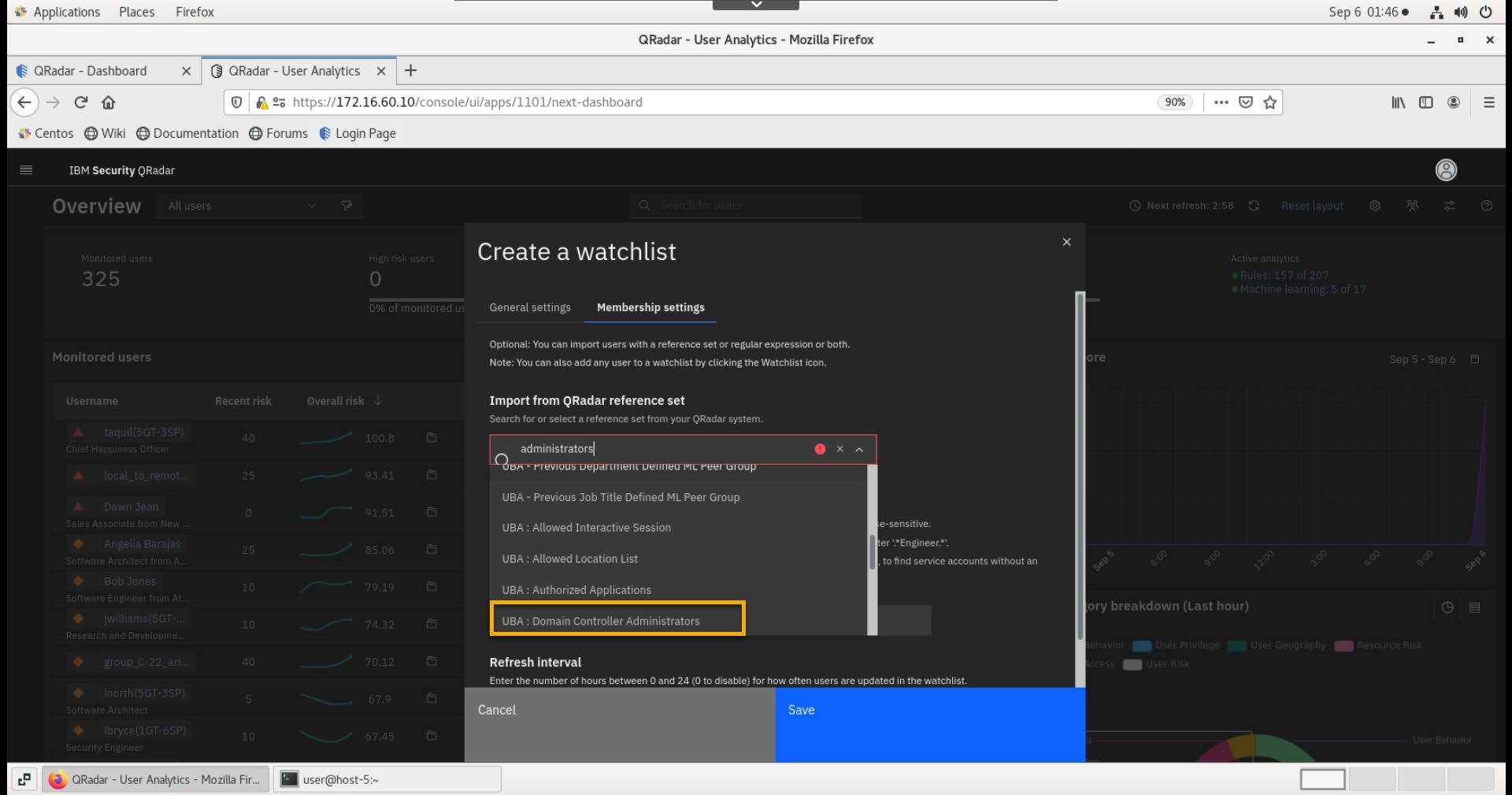

- En la pestaña Membership setting, en el campo de búsqueda bajo Import from QRadar reference set, escriba Administrators

- En la lista, seleccione UBA : Administradores de controlador de dominio.

Nota: las listas de vigilancia también pueden crearse consultando la base de datos de la UBA en busca de expresiones en uno de los campos importados de las importaciones de Usuarios.

- Haga clic en Guardar.

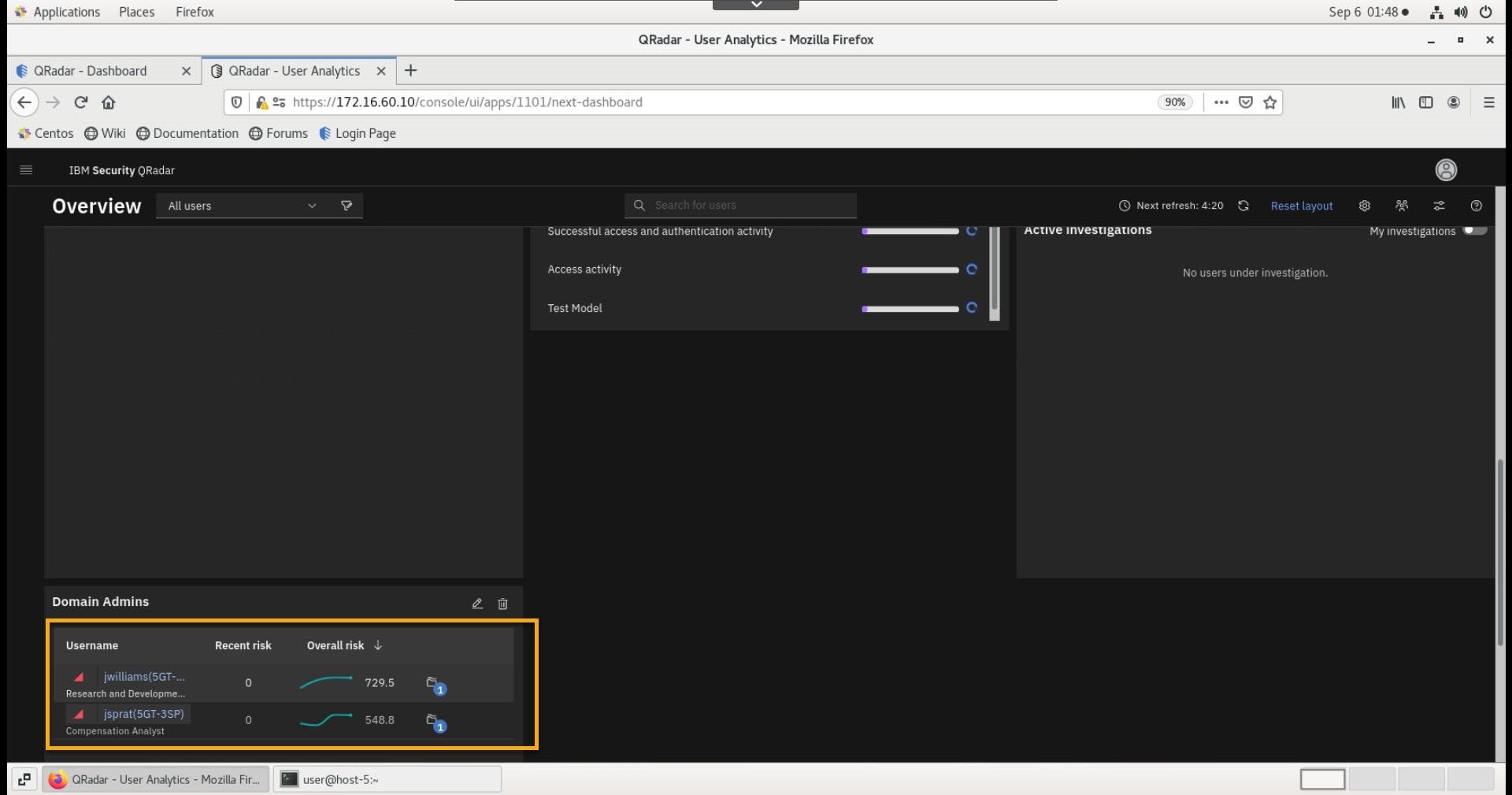

Observe que en la página Descripción general de la UBA se ha creado una nueva lista de seguimiento denominada Administradores de dominio, en la que aparecen los dos administradores añadidos anteriormente al conjunto de referencia.

Investigar a los usuarios

Una vez preparado el laboratorio para la investigación, realiza las siguientes tareas:

- Genere registros que inyecten el flujo del escenario en el dispositivo QRadar.

- Investiga a los usuarios desde el panel de control de la UBA.

Generar registros

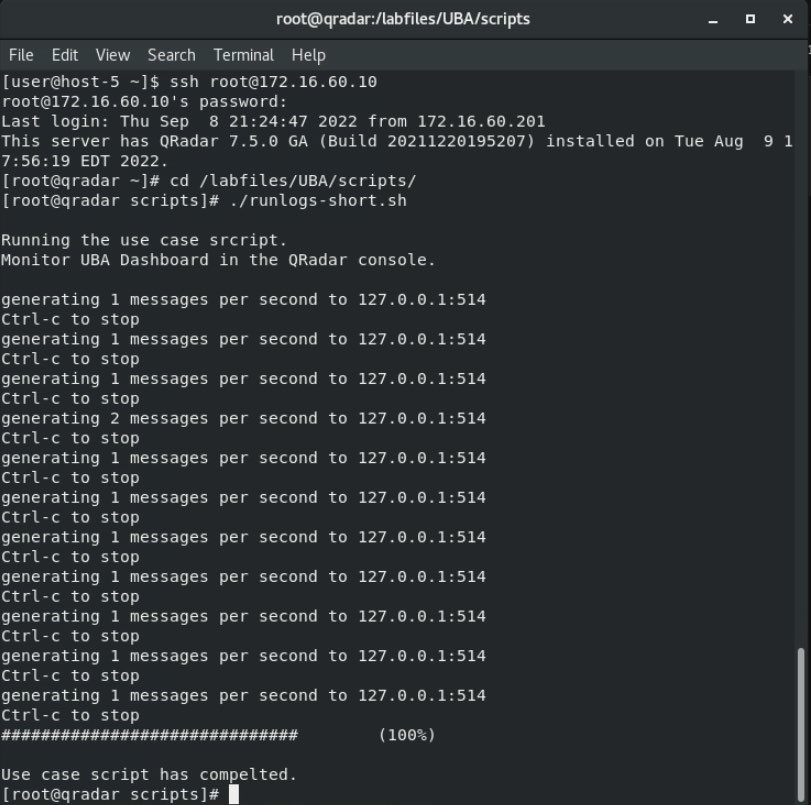

- En la estación de trabajo, abra la ventana del terminal y ejecute los siguientes comandos:

cd /labfiles/UBA/scripts

bash./runlogs-short.shbash

- Revise la salida del registro y espere 1 minuto.

Investigar a los usuarios desde el cuadro de mandos de la UBA

Debido a que este es un sistema de demostración con recursos limitados, podría tomar algunos minutos procesar los registros, procesar las reglas relevantes de QRadar y UBA, y presentar los resultados en el tablero de UBA.

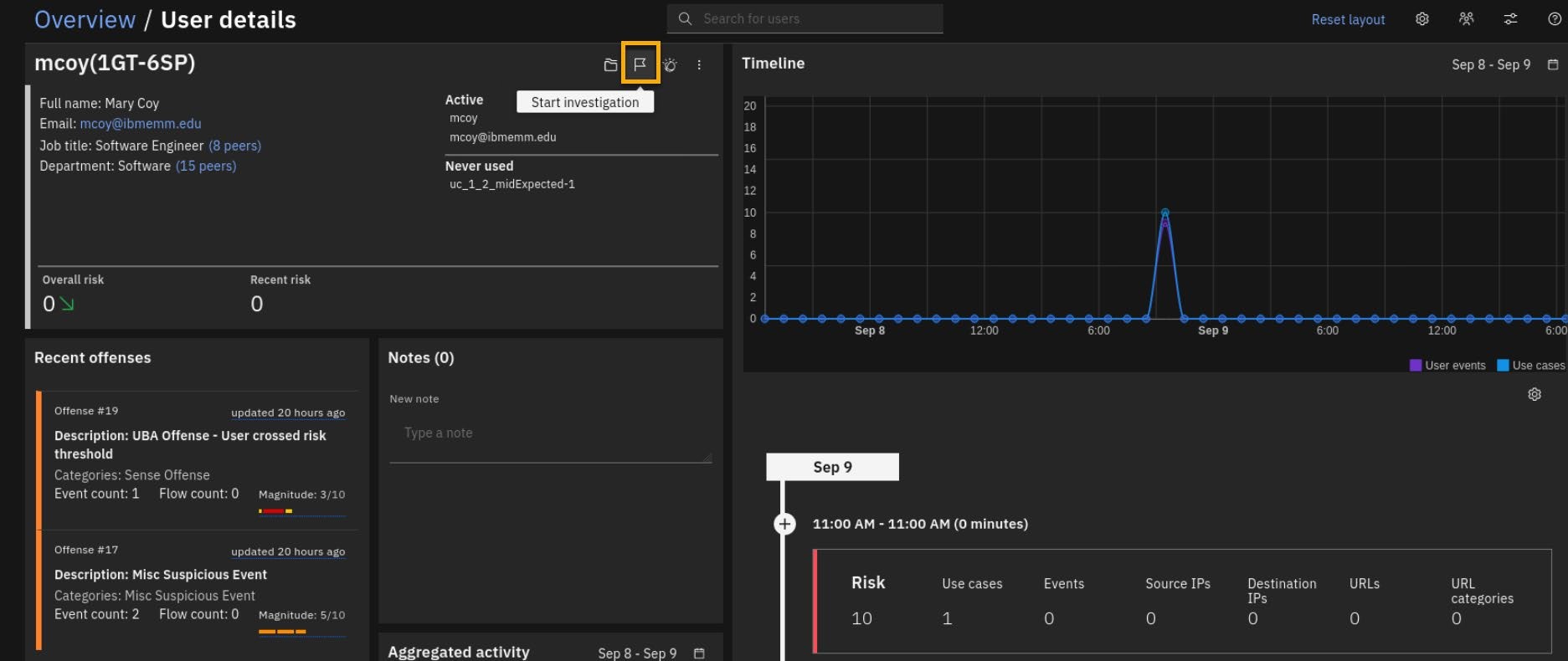

- Haga doble clic varias veces en la pestaña Análisis de usuarios, o utilice el botón Actualizar del panel UBA, hasta que vea al usuario mcoy (1GT-6SP ) con una Puntuación de riesgo de 120 o más, en la parte superior de la lista Usuarios supervisados.

- Revise los resultados en el tablero y observe lo siguiente:

-

La aplicación supervisa 50 usuarios importados de un servidor de directorio (LDAP). El número total de usuarios supervisados puede ser mayor porque algunos de ellos pueden descubrirse a través de los eventos.

-

El usuario Mary Coy (mcoy) muestra un nivel de riesgo alto. La puntuación de riesgo se muestra en rojo oscuro.

El tablero muestra más de 200 puntos para la puntuación de riesgo de María, pero su tablero podría mostrar resultados ligeramente diferentes, debido al factor de decaimiento y el tiempo de procesamiento de QRadar de los eventos y delitos.

-

La lista de infracciones recientes muestra las infracciones relacionadas con la actividad del usuario. En este caso, Mary Coy está asociada a dos infracciones:

-

Suceso sospechoso diverso

-

Infracción UBA - El usuario ha superado el umbral de riesgo

-

El gráfico de puntuación del sistema está vacío porque este entorno de laboratorio se inició recientemente.

-

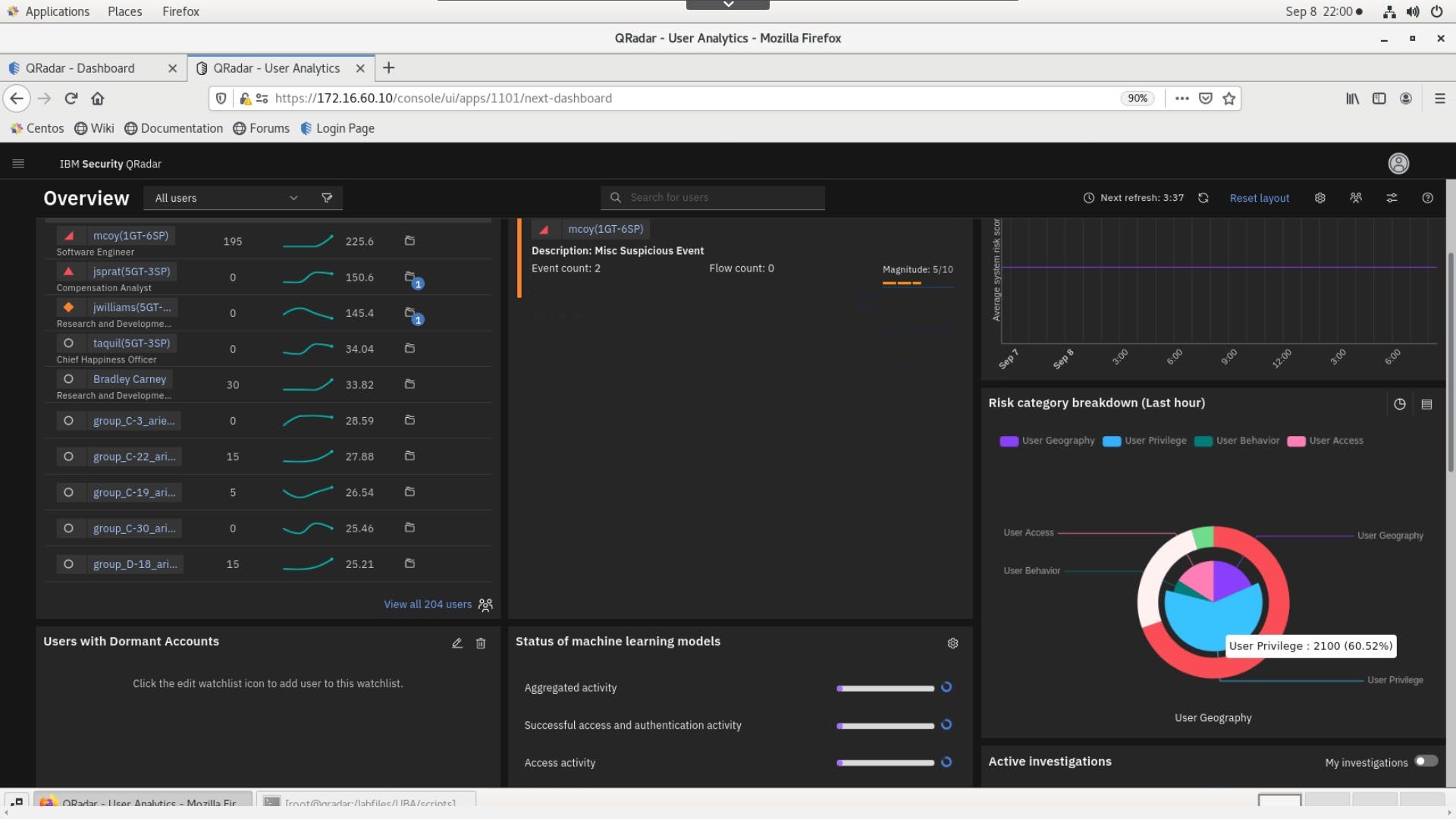

El diagrama de desglose de categorías de riesgo presenta una instantánea general de la actividad de los usuarios durante la última hora.

En la captura de pantalla, puede ver que Privilegio de usuario, Riesgo de recursos y Geografía de usuario son las categorías más críticas.

- Debido a que el script

playuba.shgenera actividad aleatoria de usuarios en QRadar, este diagrama y el diagrama de usuarios monitoreados pueden mostrar diferentes resultados en su instancia de laboratorio.

Analizar los datos de usuario de Mary Coy en el cuadro de mandos de la UBA

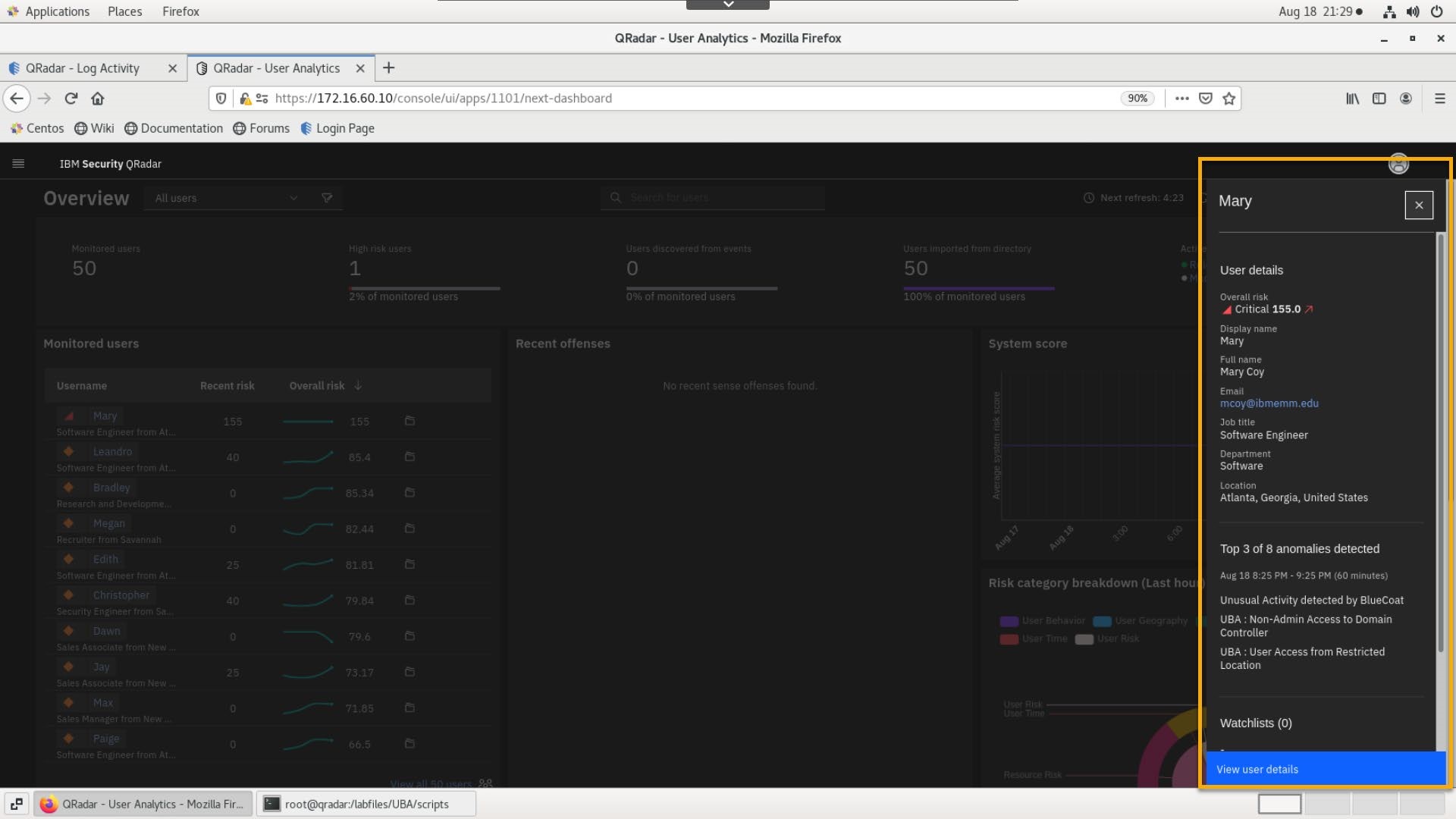

Mary Coy aparece como usuario de alto riesgo con un delito asociado. Revise la actividad del usuario para Mary Coy con más detalle.

- En la lista Panel de control > Usuarios supervisados, haga clic en Mary Coy.

- Revise los detalles del usuario en el panel lateral y haga clic en Ver detalles del usuario.

Nota: En este momento, los gráficos ML aún no se han generado.

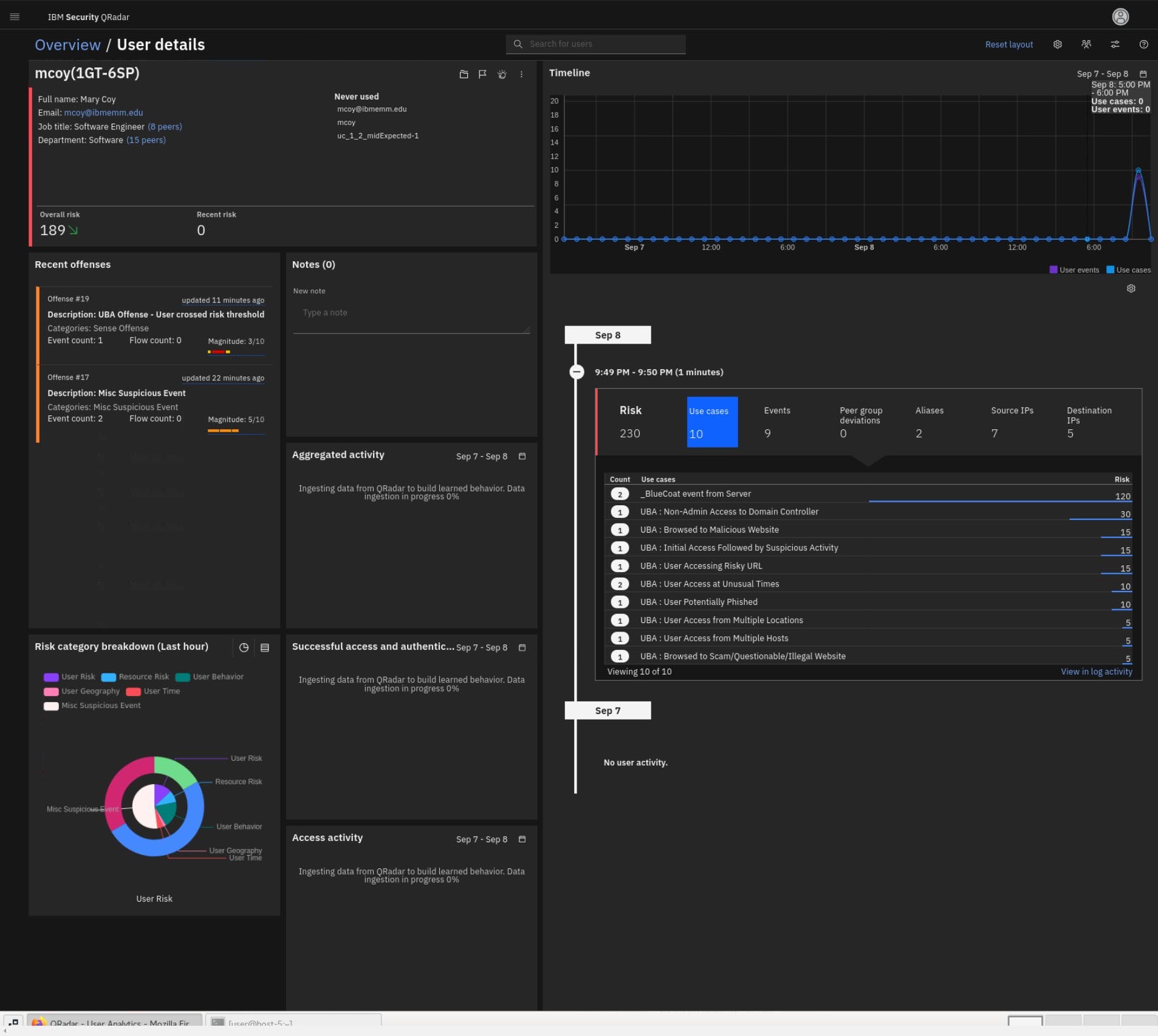

- En el panel Detalles de usuario, observe lo siguiente:

-

La línea de tiempo presenta al usuario el total de eventos, incluidos los de riesgo.

-

Observe las infracciones recientes. Una indica que el usuario sobrepasó la puntuación de riesgo que usted ha configurado. La otra se refiere al comportamiento de riesgo identificado en la regla que ha creado (esto se tratará más adelante en la investigación).

Nota: A veces el motor QRadar tarda un poco en cargar las infracciones en el panel UBA. Si es así, espere unos minutos y actualice su navegador.

-

En el gráfico Desglose de la categoría de riesgo, puede observar qué tipos de comportamiento de riesgo practica este usuario, incluida la categoría de comportamiento generada por la regla que ha creado Evento sospechoso misceláneo.

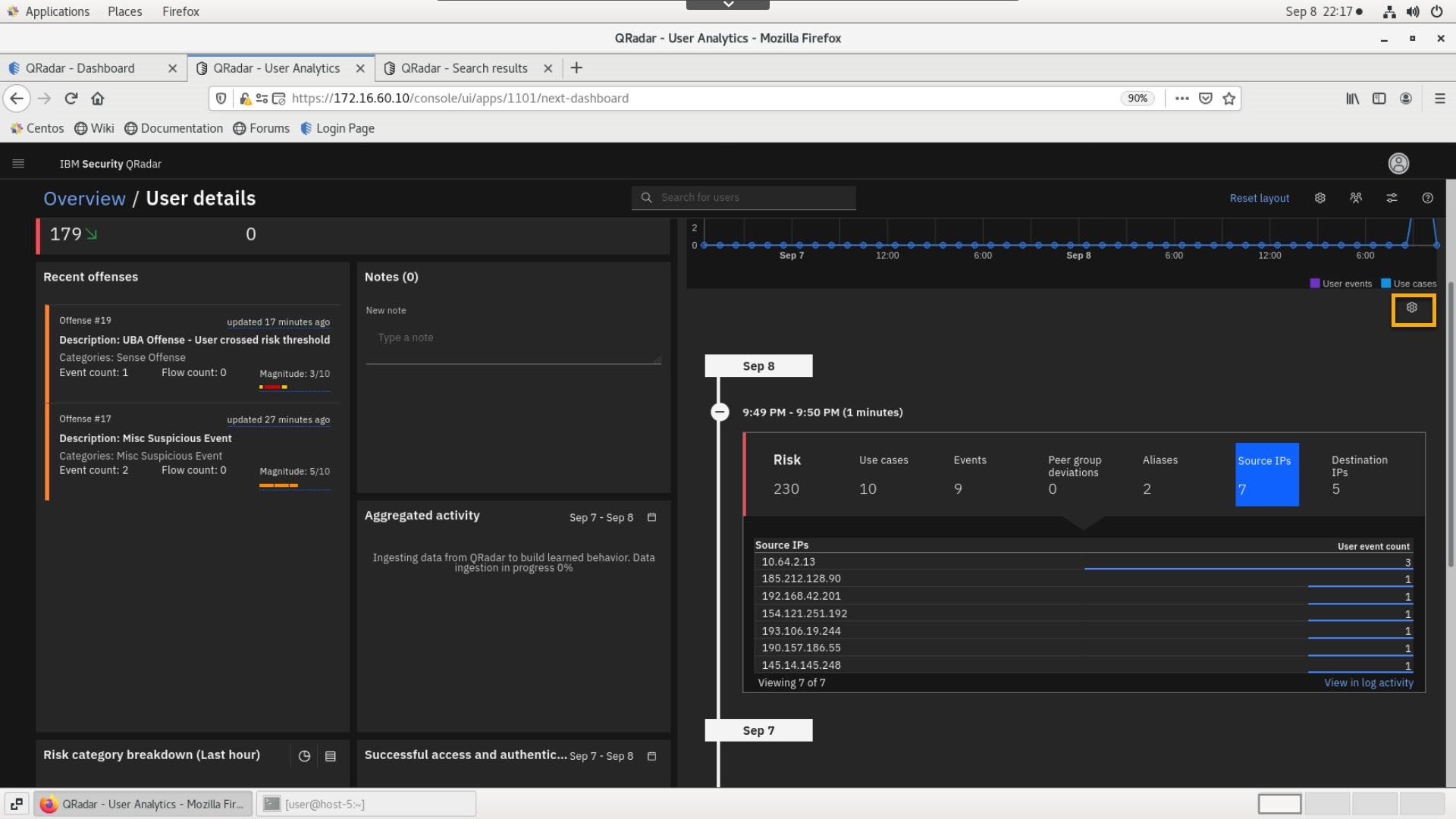

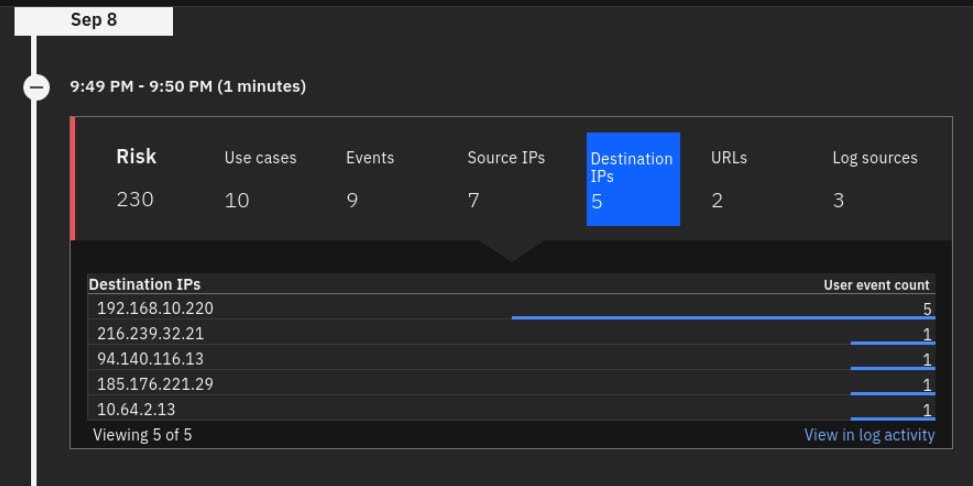

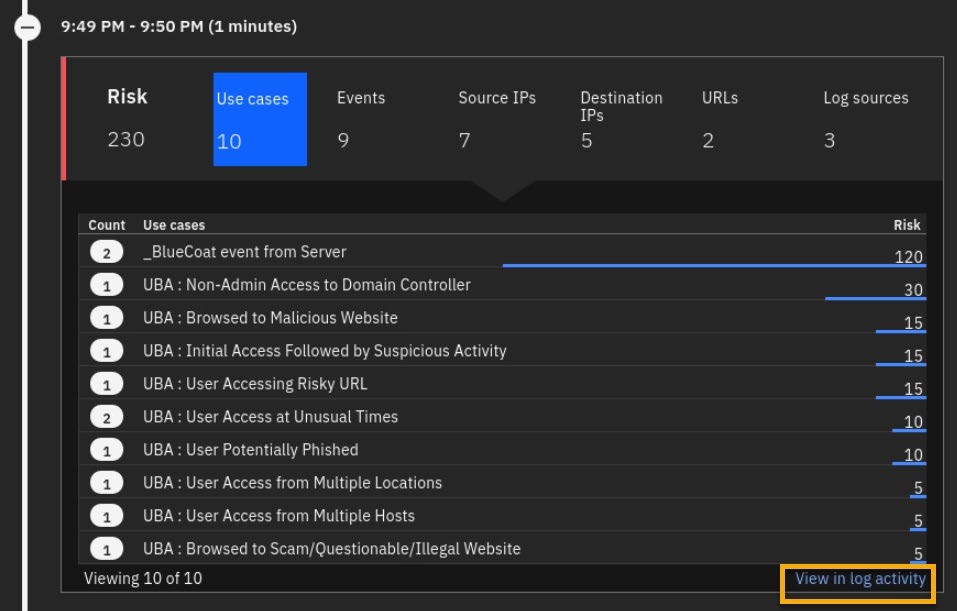

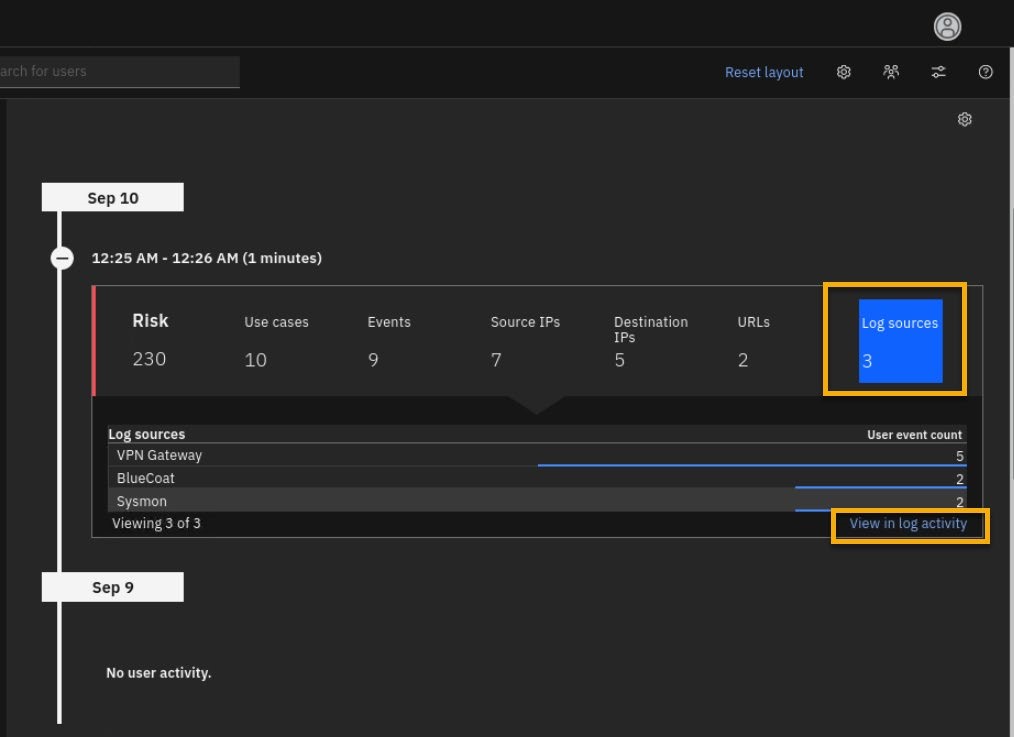

- En la parte derecha del panel de control, abra la última puntuación de riesgo, 230 según la captura de pantalla (su puntuación puede ser un poco diferente dependiendo de la actividad/reglas UBA que se hayan detectado) y observe lo siguiente:

-

El** evento _BlueCoat del Servidor** contribuyó con el mayor número de puntos a la puntuación de riesgo. La puntuación es alta porque usted creó una regla con senseValue=60 anteriormente en este laboratorio.

-

Non-Admin Access to Domain Controller está en segundo lugar para el caso de uso de riesgo. Sin embargo, recuerda que el senseValue se ha actualizado a 30 puntos.

-

El resto de eventos que no has modificado (tienen configuración por defecto) también se activan como:

-

El acceso a sitios maliciosos e ilegales, URL de riesgo, alerta de cuenta potencialmente phishing y la cuenta de usuario se utiliza desde múltiples hosts y geolocalización.

Con esta información se podría concluir que esta cuenta de usuario ha accedido a un sitio malicioso, se ha visto comprometida, la cuenta es robada y utilizada por malos actores en todo el mundo.

Nota: La hora inusual probablemente no se activará ya que usted está tomando el laboratorio en el horario regular del día / horario de trabajo.

-

Observe otras estadísticas sobre el riesgo asociado a este usuario: dos alias, 9 eventos de riesgo que desencadenaron 6-8 casos de uso de UBA con 7 IP de origen y 4 de destino implicadas.

- Haga clic en alguna otra categoría de métrica, por ejemplo, la categoría Eventos. Anote el nombre y el número de los eventos que contribuyen a esta puntuación de comportamiento de riesgo.

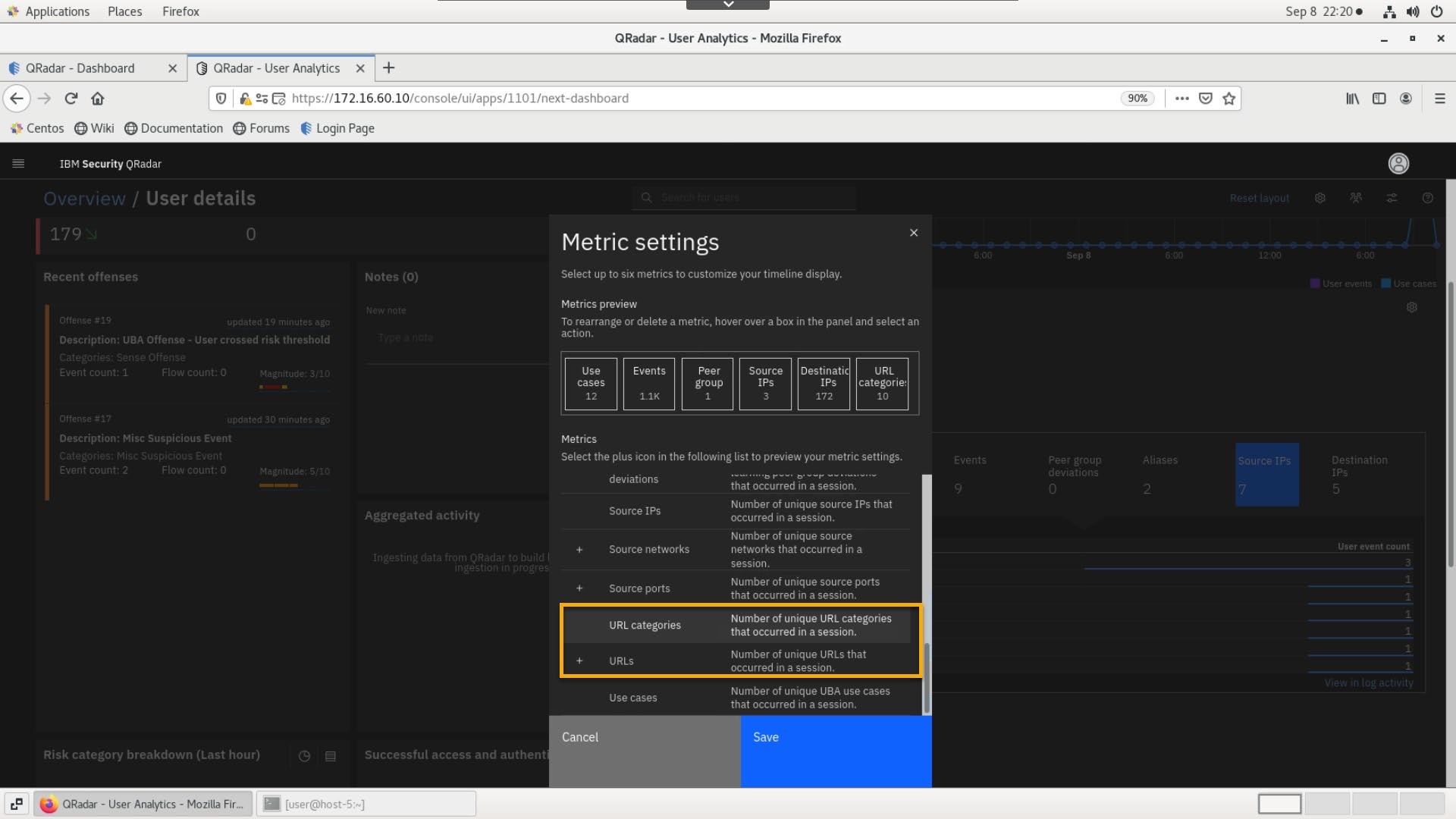

- Haga clic en el icono de configuración para revisar otras categorías de métricas que pueden mostrarse en este widget.

- Para saber a qué sitio malicioso ha accedido el usuario, sustituyamos las métricas Aliases e IP de origen por URLs y categorías de URLs.

- En la ventana Configuración de métricas, haga clic en Guardar.

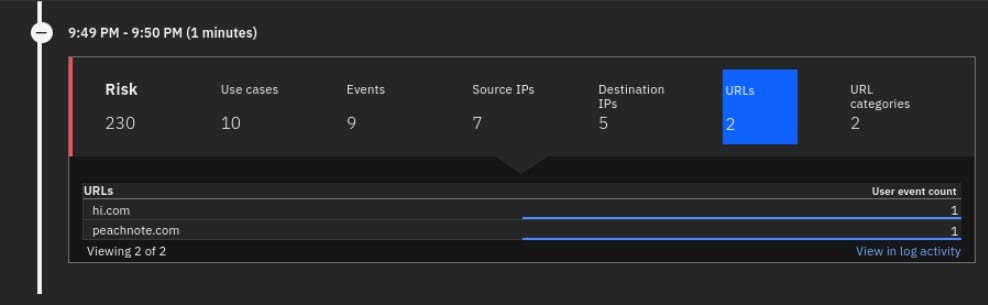

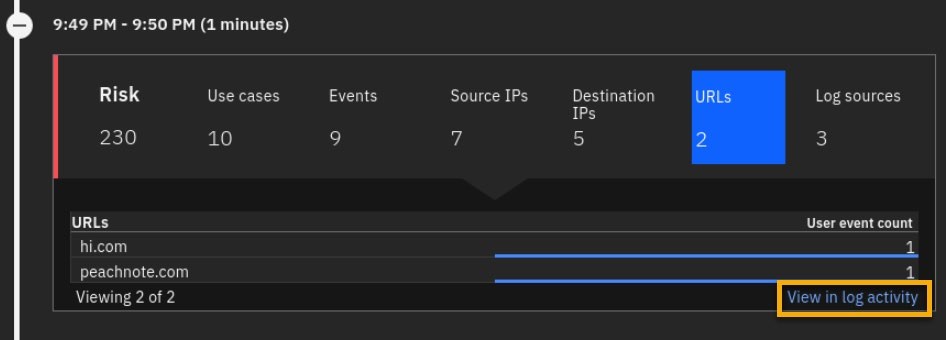

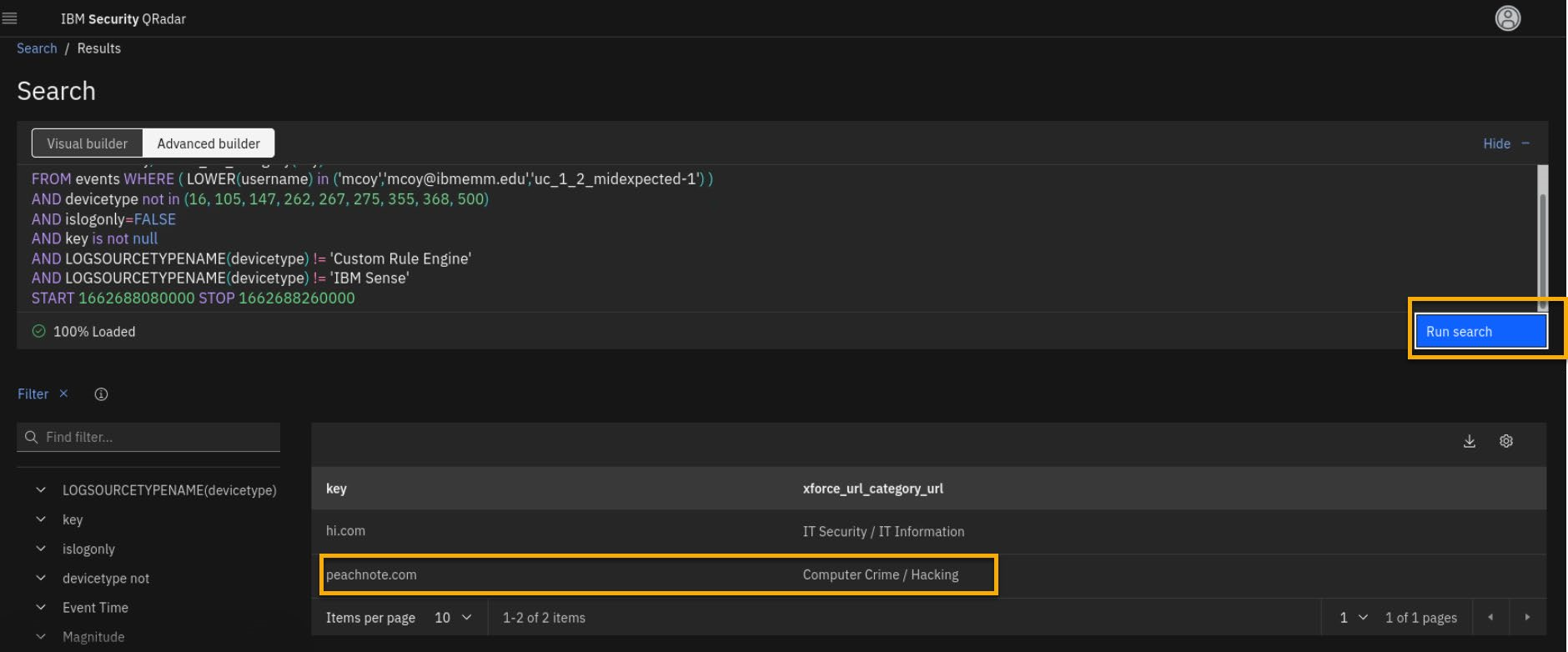

- Haz clic en la métrica URLs y anota los dos sitios web que ha visitado mcoy.

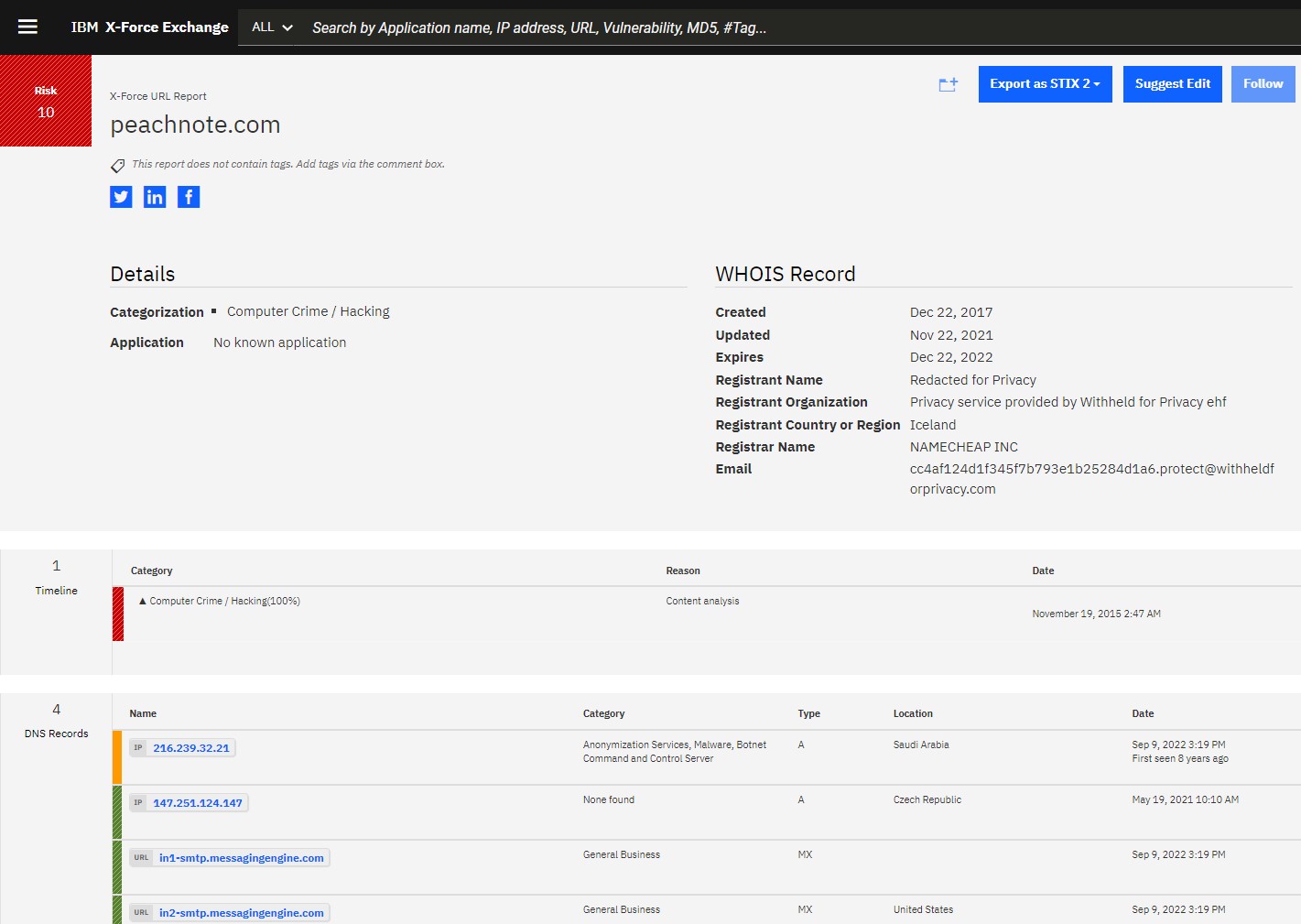

- Revise el sitio peachnote.com en el X-Force Exchange.

[https://exchange.xforce.ibmcloud.com/url/peachnote.com]

Nota: A principios de 2023, X-Force ha reclasificado el sitio. La captura de pantalla muestra el momento anterior en que X-Force había marcado el sitio como malicioso, lo que explica por qué se activan algunos otros eventos/reglas UBA.

- Haga clic en la métrica IPs de destino.

Tenga en cuenta que la dirección IP del informe XFE anterior también se detecta y se asocia a esta actividad del usuario.

Opcionalmente, modifique las métricas para revisar qué fuentes de registro detectaron esta actividad del usuario.

Métodos avanzados de investigación de usuarios

En esta parte, vamos a explorar algunas técnicas avanzadas de investigación de usuarios con la aplicación UBA.

Ampliar la investigación sobre Mcoy

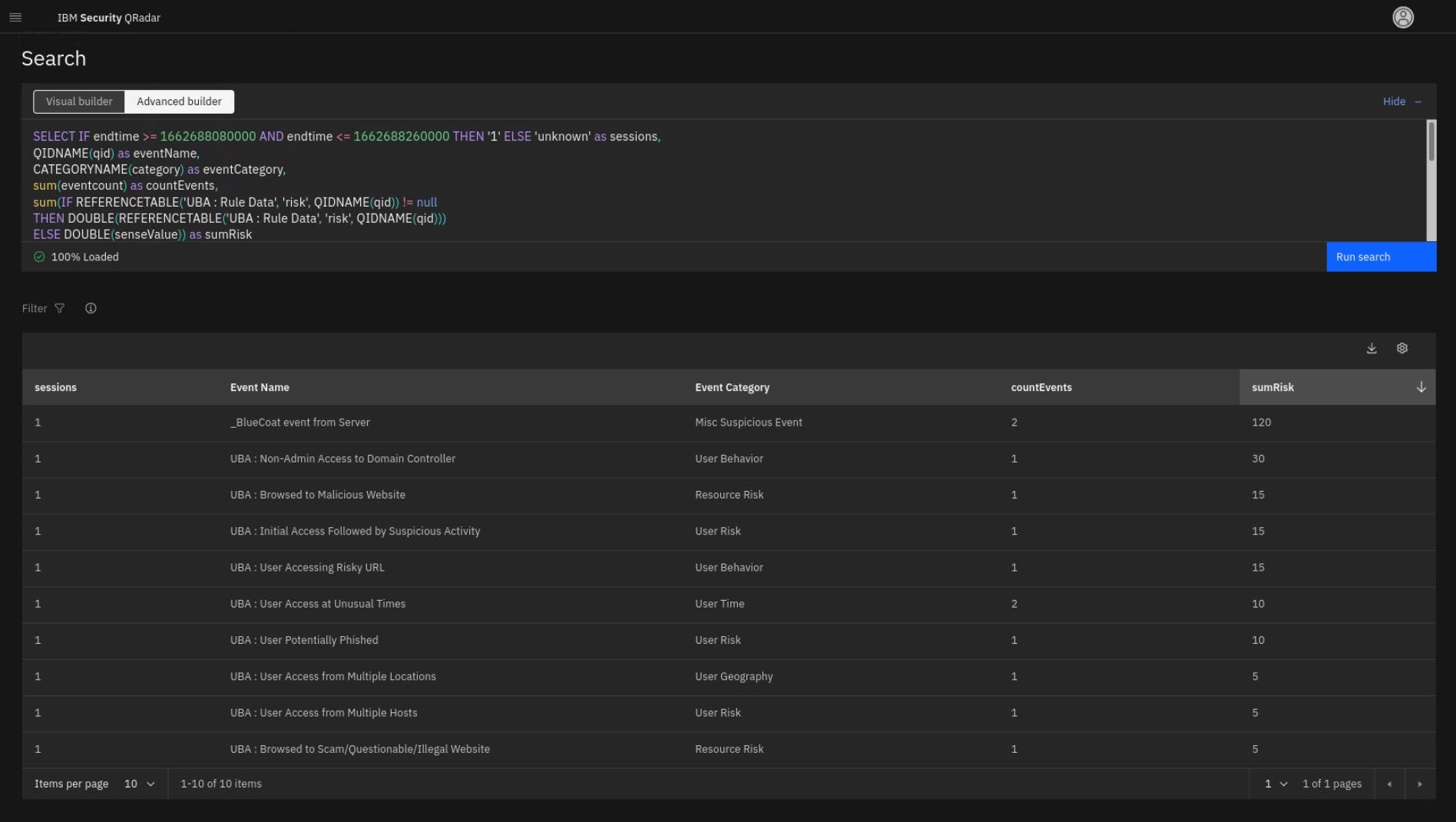

- De nuevo, amplíe la línea de tiempo con una puntuación de riesgo de 230 (o la puntuación que tenga) y haga clic en Ver en la actividad de registro.

- La nueva pestaña del navegador se abre con una búsqueda AQL, que se utiliza para generar la línea de tiempo para la tabla de Casos de Uso.

Revise la consulta AQL. Observe que una consulta similar ayuda a construir el gráfico de desglose de categorías de riesgo. Recuerde que puede modificar el AQL para ampliar su búsqueda sobre el comportamiento del usuario (lo que se demuestra más adelante).

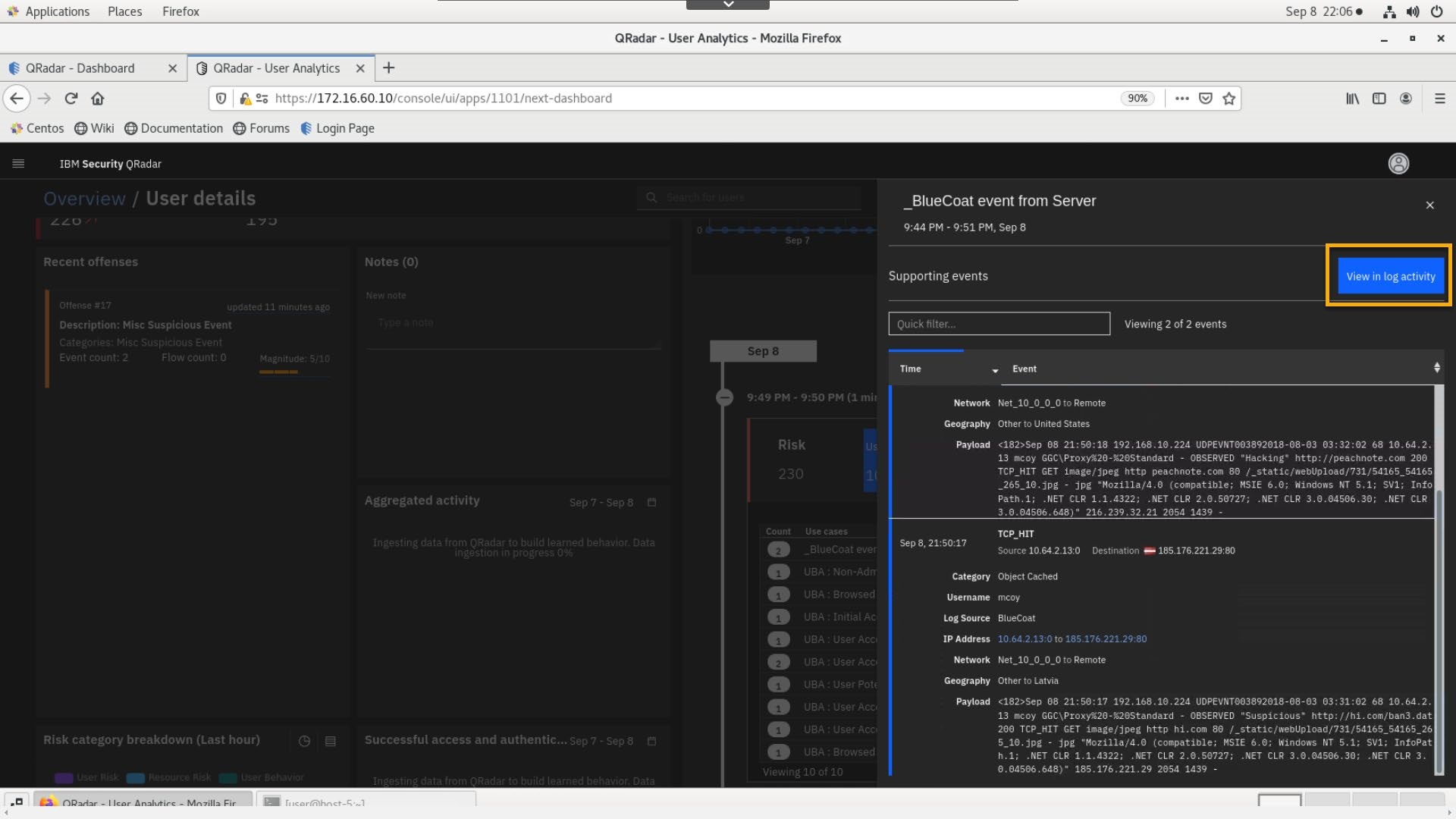

- Cierre la pestaña de búsqueda y vuelva a la tabla Timeline > Use cases y haga clic en el caso de uso _BlueCoat event from Server.

- Expanda dos eventos y analice las cargas útiles.

- A continuación, haga clic en Ver en la actividad de registro.

- Revise la consulta AQL y los datos de la tabla de resultados.

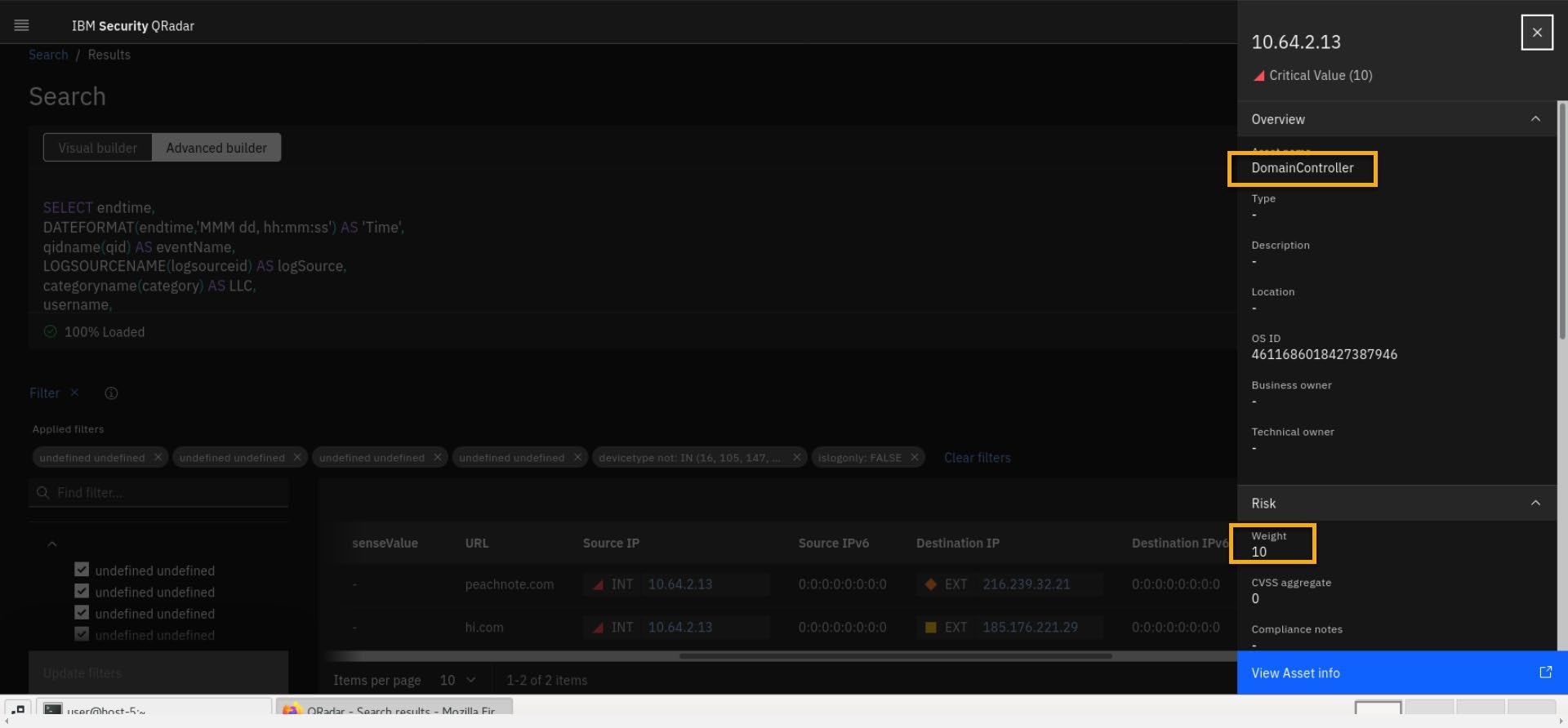

- Haga clic en IP interna (INT) 10.64.2.13 y observe que el activo interno tiene un peso de diez y está etiquetado como Controlador de dominio.

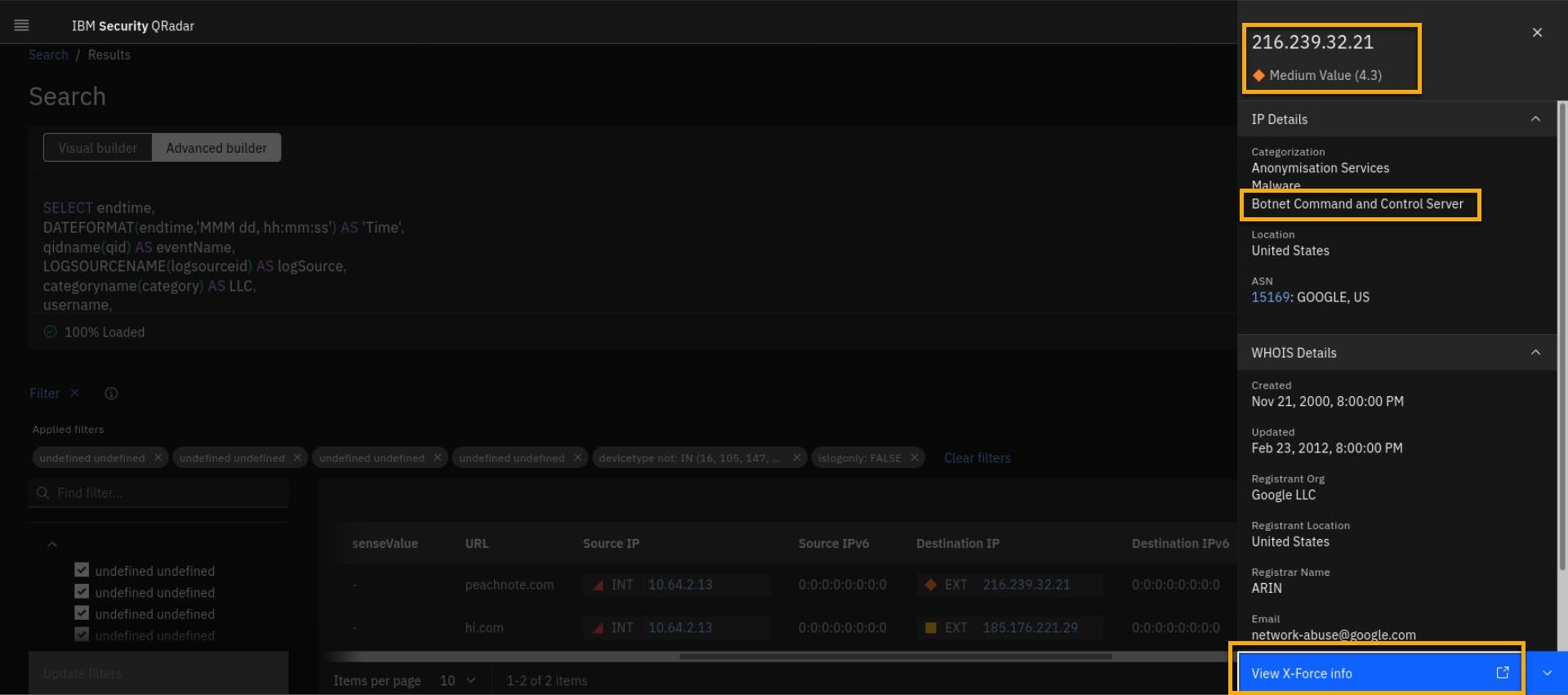

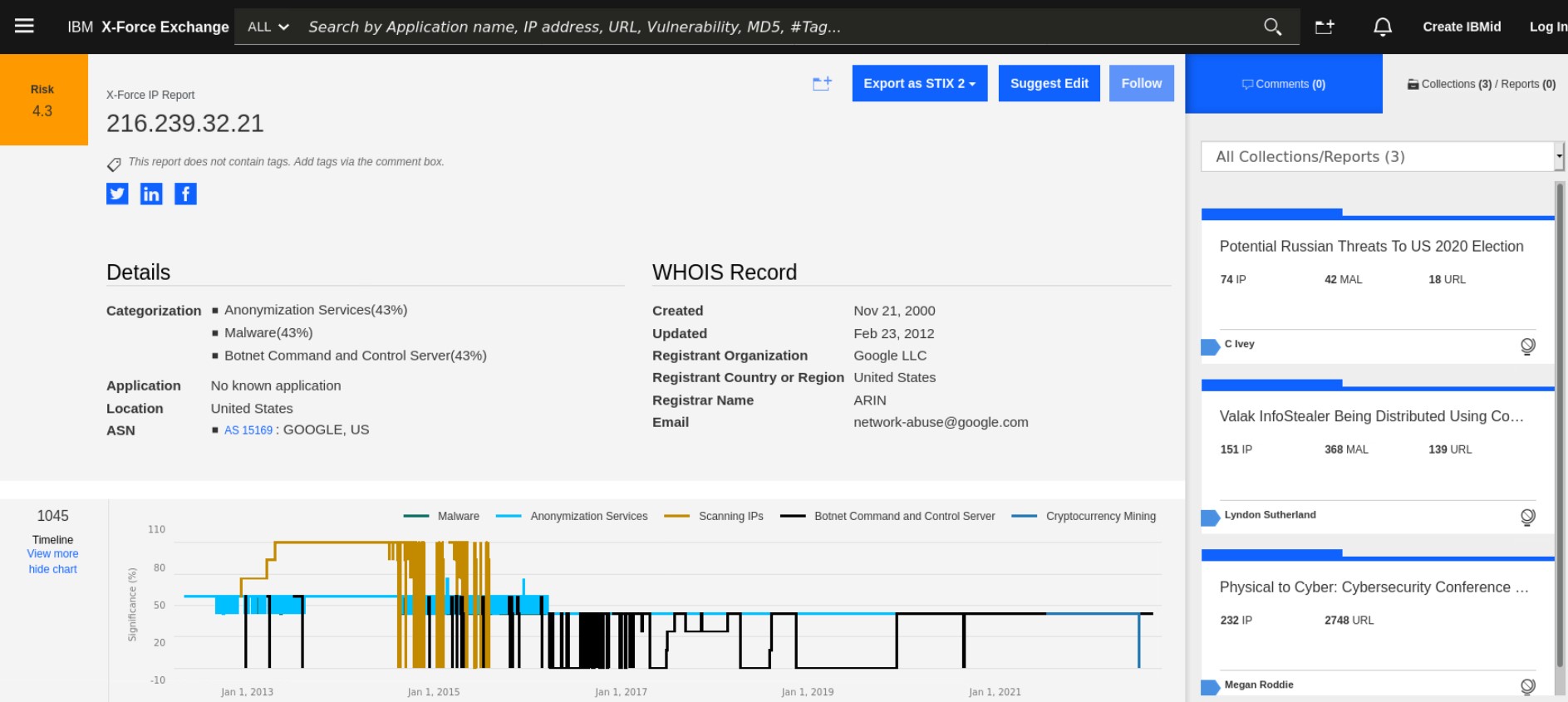

- Selecciona la IP externa 216.239.32.21 con forma de diamante y color naranja. Observe que tiene la puntuación de riesgo de intel de amenazas X-Force establecida en media.

Tenga en cuenta que desde el momento en que se creó este incidente de ejemplo, el riesgo actual asociado a la dirección IP se ha reducido. Sin embargo, puede explorar la información del historial de la dirección IP accediendo al sitio de X-Force.

- Para obtener más datos de inteligencia de X-Force para esa IP, haz clic en Ver información de X-Force

- Revise el resto de información sobre amenazas relacionada con este activo IP. A continuación, cierre la pestaña del navegador de X-Force Exchange.

- Cierra también la pestaña de búsqueda AQL.

- En la línea de tiempo, seleccione URL y, a continuación, Ver en la actividad de registro.

- Para comprobar la reputación X-Force de las URL detectadas, reformatee AQL del siguiente modo

SELECT url as key, xforce_url_category(key) FROM events WHERE ( LOWER(username) in ('mcoy','mcoy@ibmemm.edu','uc_1_2_midexpected-1') ) AND devicetype not in (16, 105, 147, 262, 267, 275, 355, 368, 500) AND islogonly=FALSE AND key is not null AND LOGSOURCETYPENAME(devicetype) != 'Custom Rule Engine' AND LOGSOURCETYPENAME(devicetype) != 'IBM Sense' START 1686628740000 STOP 1686628920000text

Mantenga los valores predeterminados de Hora de inicio y Hora de finalización en la consulta AQL. No los modifique.

- Haga clic en Ejecutar búsqueda y observe los resultados.

- Aunque se encuentre inmerso en la investigación, desea alertar a otro analista de la UBA de que está analizando esta actividad de usuario.

Así pues, haga clic en la**"bandera**" para iniciar la investigación.

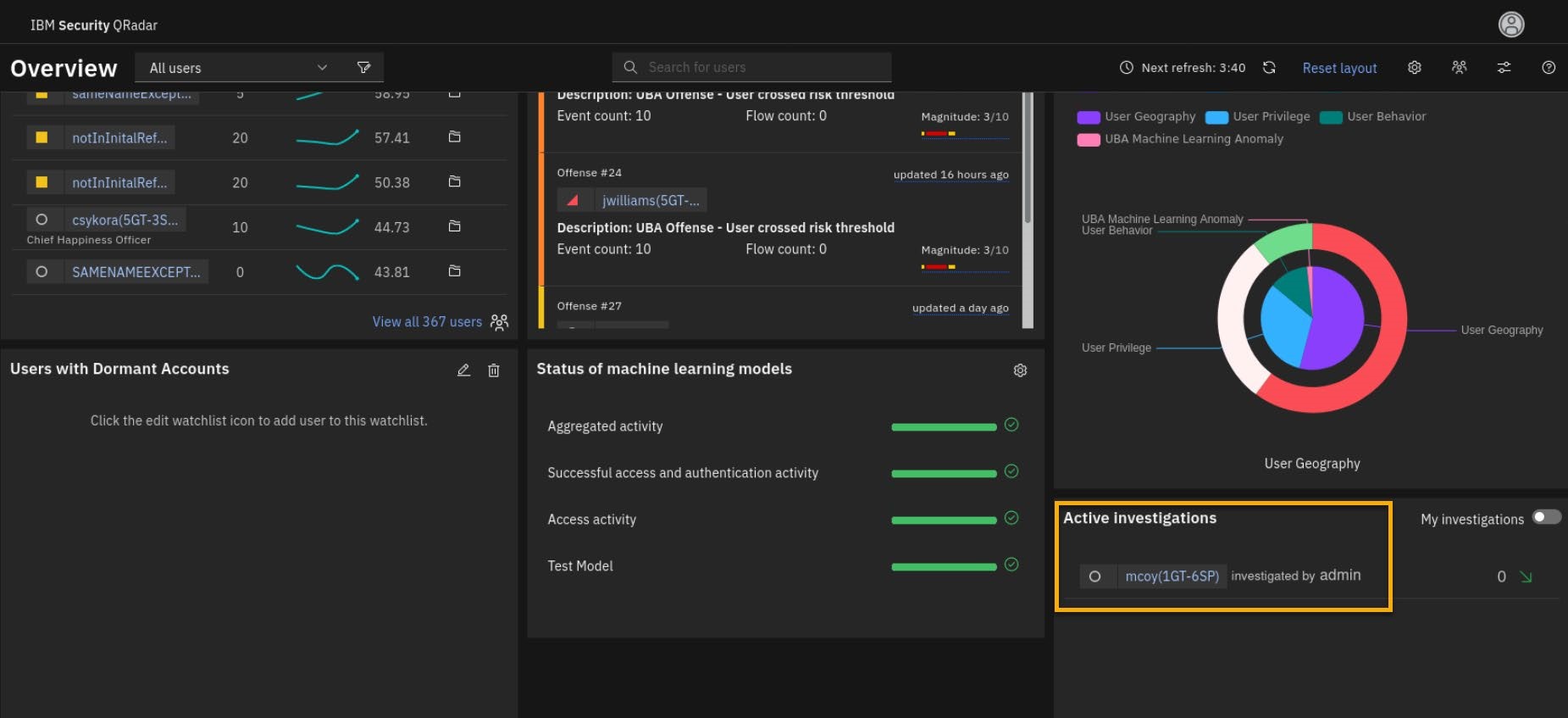

- Haga clic en la vista general del panel UBA y observe que se crea un nuevo widget llamado Investigaciones Activas con el usuario mcoy añadido a él.

- Por último, puede comprobar a qué direcciones IP se ha accedido a través de su puerta de enlace VPN. En la línea de tiempo de la vista general de usuarios**(** puede volver a abrirla haciendo clic en el nombre del usuario en el widget Active Investigations ), seleccione Log Sources (Fuentes de registro).

- A continuación, haga clic en Ver en la actividad de registro.

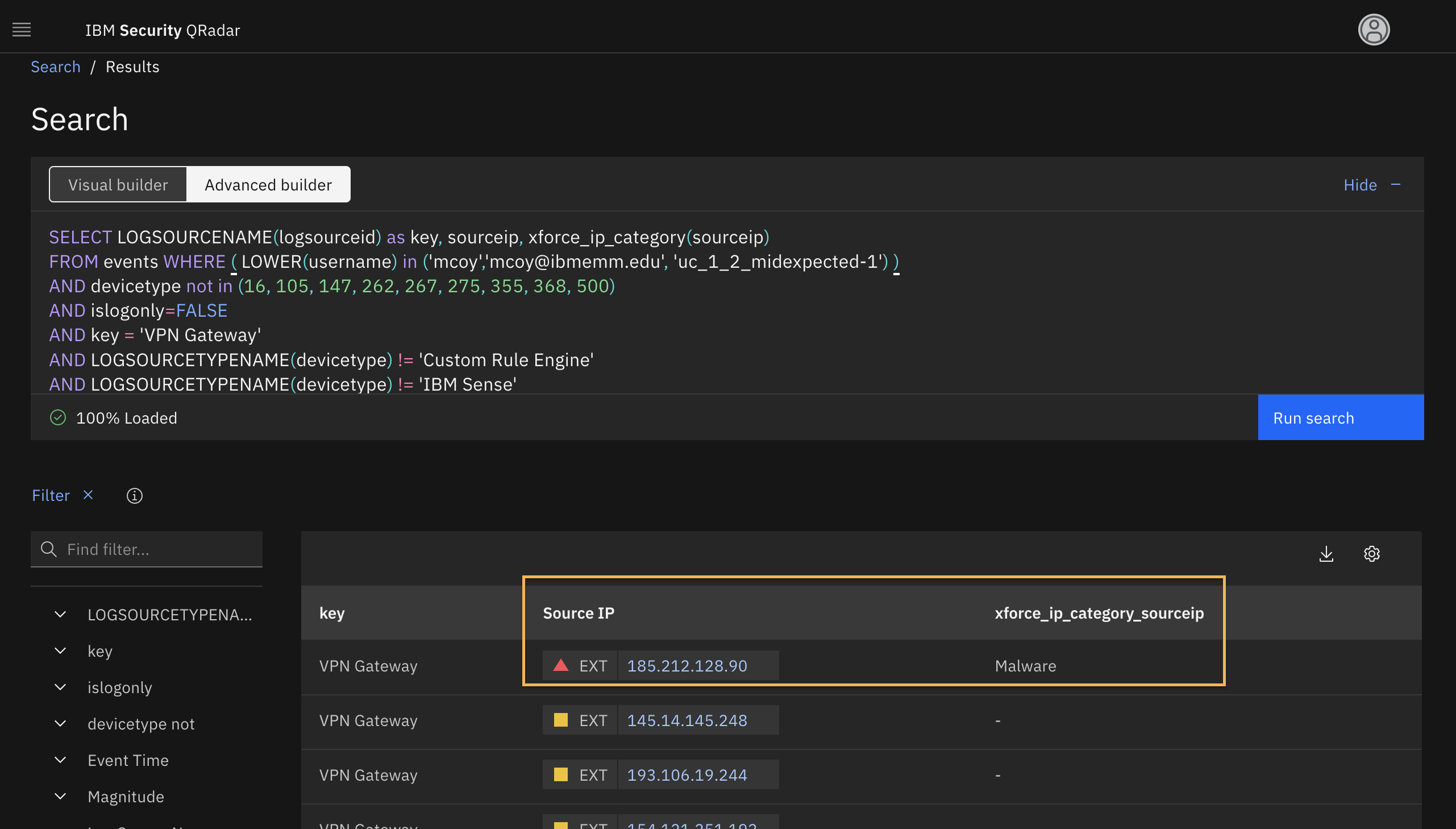

- Modifique la consulta AQL por defecto como sigue

SELECT LOGSOURCENAME(logsourceid) as key, sourceip, xforce_ip_category(sourceip) FROM events WHERE ( LOWER(username) in ('mcoy','mcoy@ibmemm.edu', 'uc_1_2_midexpected-1') ) AND devicetype not in (16, 105, 147, 262, 267, 275, 355, 368, 500) AND islogonly=FALSE AND key = 'VPN Gateway' AND LOGSOURCETYPENAME(devicetype) != 'Custom Rule Engine' AND LOGSOURCETYPENAME(devicetype) != 'IBM Sense' START 1686628740000 STOP 1686628920000text

- Haga clic en Ejecutar búsqueda y revise los resultados.

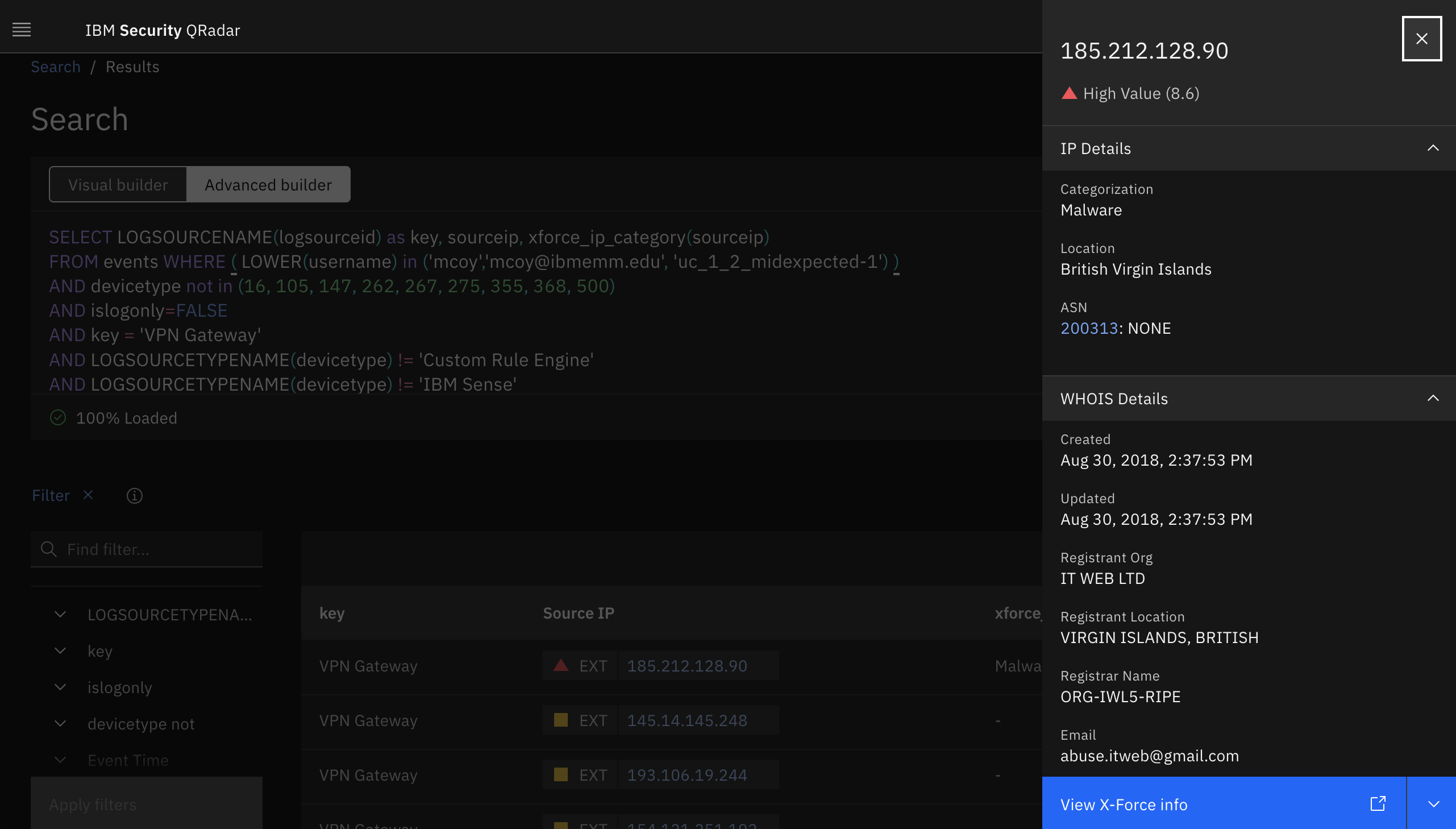

- Para consultar la puntuación de inteligencia de amenazas de X-Force, haga clic en la dirección IP.

Investigación y seguimiento del comportamiento mediante listas de vigilancia

- De vuelta en la página de Visión General de UBA, desplácese hacia abajo hasta la lista de vigilancia de Administradores de Dominio.

- Observe que los dos usuarios que figuran como administradores de dominio también son usuarios de alto riesgo. La lista de vigilancia facilita el seguimiento de grupos específicos de usuarios.

Algunas notas:

-

Las listas de seguimiento pueden utilizarse para aumentar o disminuir la puntuación de los usuarios. También se pueden utilizar para dar a los usuarios una prioridad más alta o más baja de ser monitoreados por el aprendizaje automático.

-

Se pueden crear listas de vigilancia:

- a partir de una lista de usuarios encontrados en unconjunto de referencia La lista de seguimiento se actualiza a medida que se añaden o eliminan usuarios del conjunto de referencia.

La lista de seguimiento de cuentas inactivas por defecto se basa en el conjunto de referencia UBA : Cuentas inac tivas, que no debe editarse ni eliminarse.

- estableciendo una expresión basada en un campo importado con User imports.

Por ejemplo, cree una lista de seguimiento para todos los usuarios cuyo Departamento sea RRHH.

Otro ejemplo, todos los usuarios cuyo nombre de usuario empiece por svc (^svc)

Investigación sobre aprendizaje automático

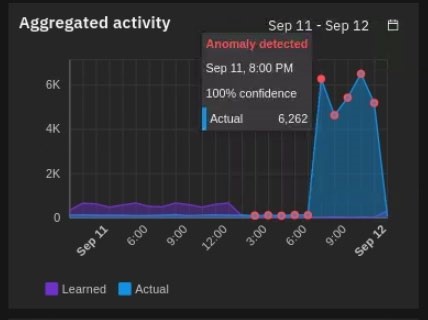

Con los modelos de aprendizaje automático, puede ver la variedad de actividades de un usuario. Los gráficos de cada modelo aparecen en la página de detalles del usuario. Indican el estado de los modelos. Una vez construido el modelo, presenta los datos en el gráfico con los patrones de actividad aprendidos y reales. Si la actividad de los usuarios se desvía de su patrón habitual, se activa una anomalía que se indica en el gráfico con un círculo rojo.

- En la página Descripción general de la UBA, localice el widget Estado del aprendizaje automático. El widget indica cuándo se han completado los modelos o si hay algún problema.

Cuando todos los modelos se hayan construido correctamente, el widget tendrá el aspecto de la siguiente captura de pantalla.

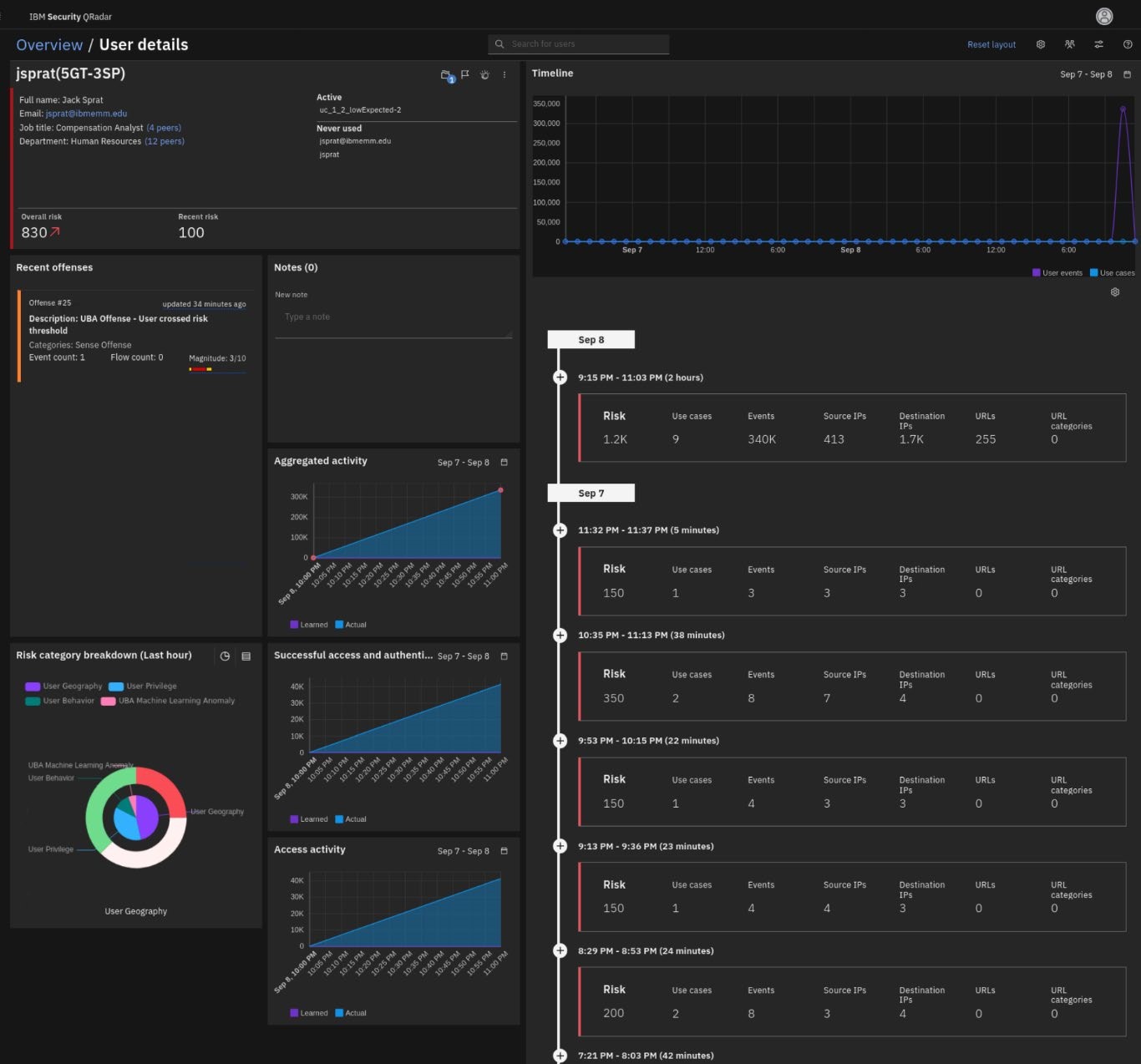

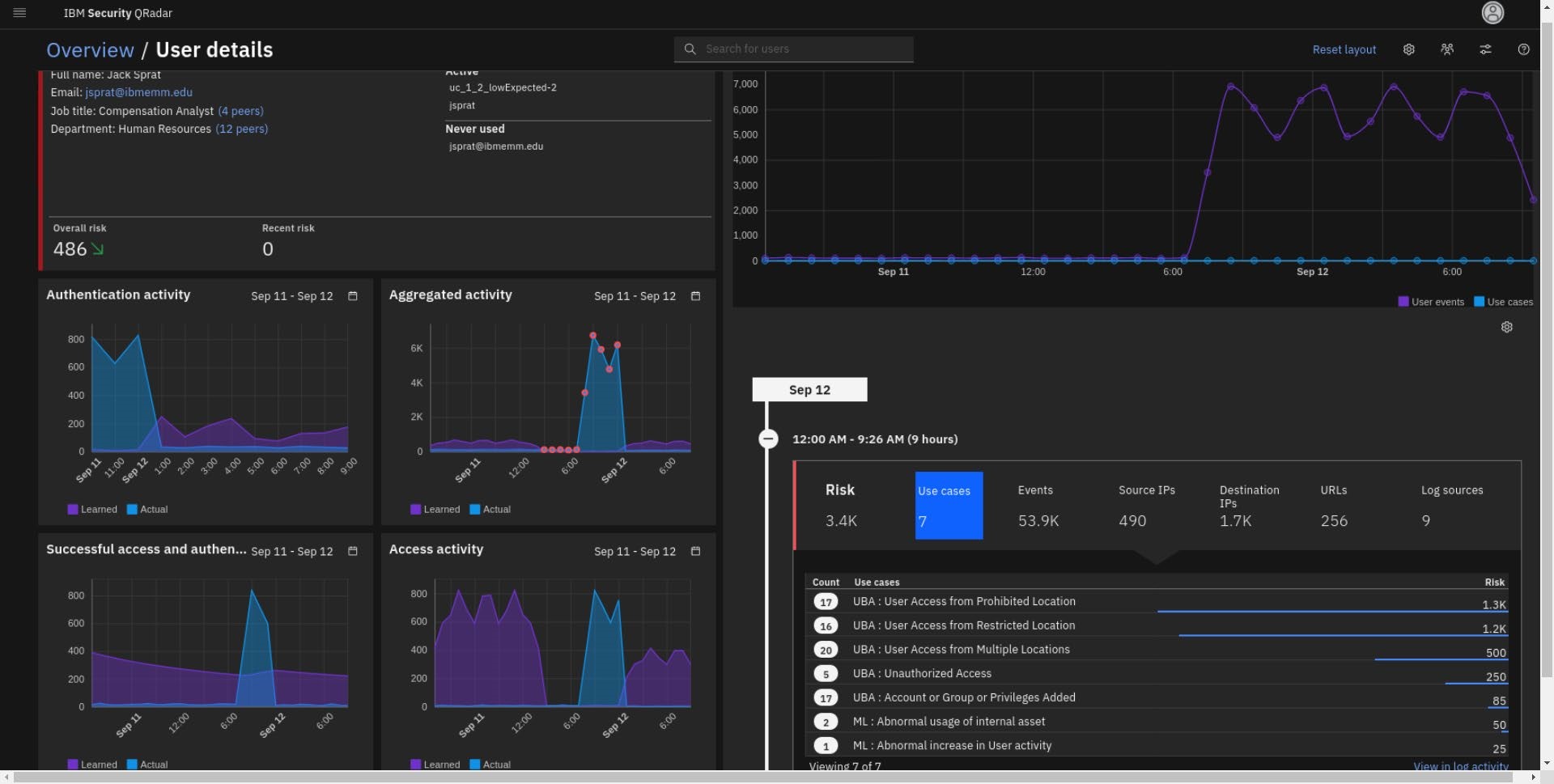

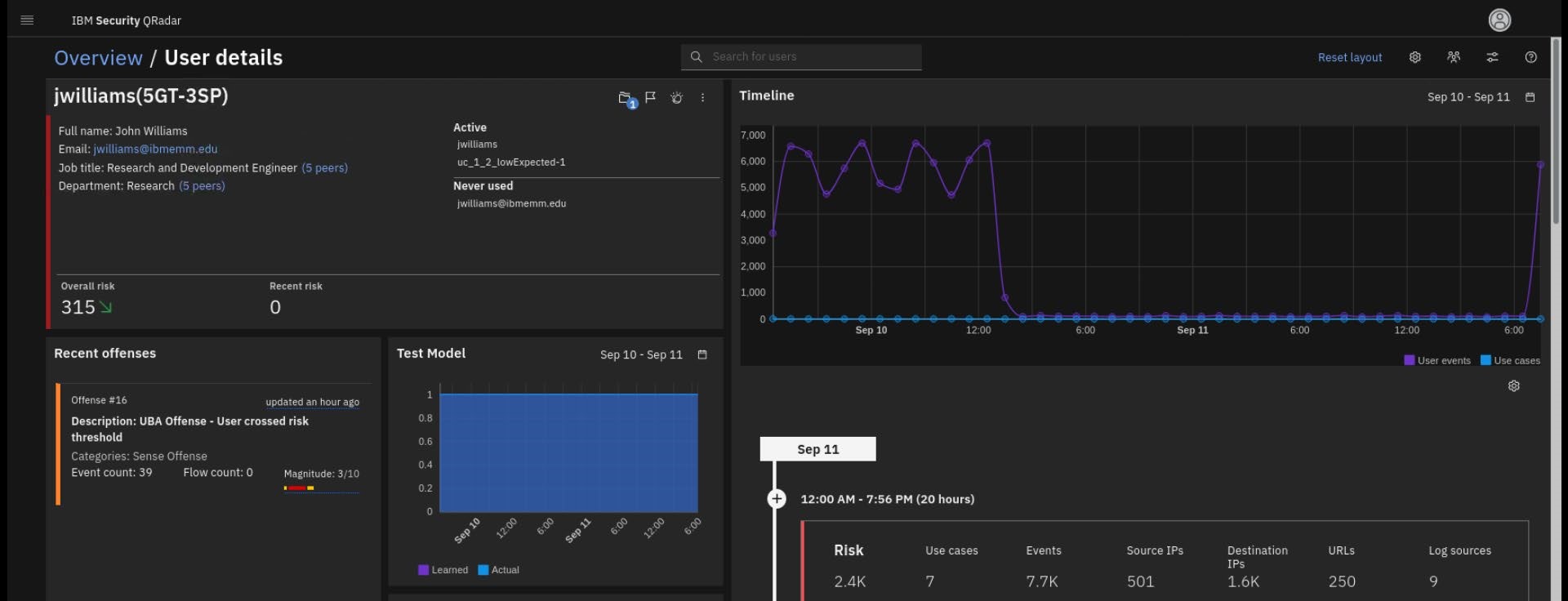

- Desde el Panel UBA, seleccione un usuario, jwilliams(5GT-3SP), y haga clic con el botón derecho para navegar a su página de perfil.

- Fíjate en los gráficos de aprendizaje automático de su página.

Si sus modelos acaban de completarse, es posible que tenga un gráfico similar a la siguiente captura de pantalla.

Si los modelos del laboratorio han tenido tiempo suficiente para terminar de construirse, los gráficos tendrán un aspecto similar al de la siguiente captura de pantalla.

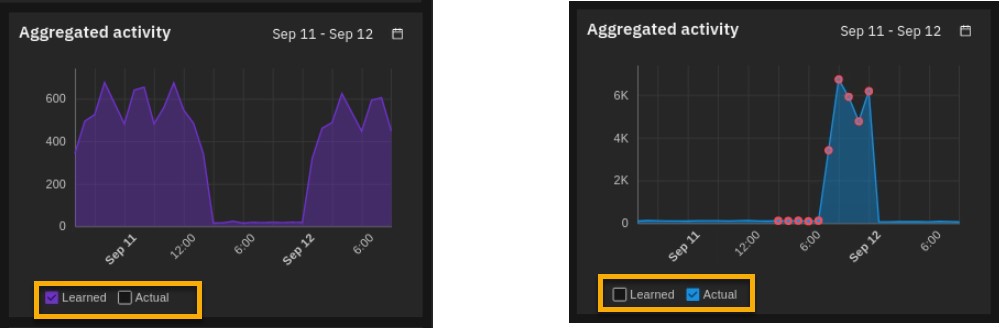

El gráfico muestra el patrón aprendido del usuario de actividad de acceso y autenticación con éxito (gráfico morado). El patrón se basa en los datos históricos que se procesaron al construir el modelo.

El patrón Actual (gráfico azul) indica el patrón de actividad del usuario mientras el modelo sigue procesando (leyendo) los datos y generando confianza.

Una vez que el modelo haya ingerido suficientes datos para alcanzar el nivel de confianza indicado por el modelo, empezará a informar de anomalías si el patrón del usuario cambia.

- Tenga en cuenta que puede utilizar filtros para los patrones Aprendidos y Reales en los gráficos.

- Si ves puntos rojos en tu gráfico, el modelo de aprendizaje automático vio los cambios en el comportamiento y generó la puntuación de riesgo del caso de uso. Si haces clic en el punto rojo, también te da la puntuación de confianza de la precisión de la evaluación cuando se envía la anomalía (o evento de riesgo).

Nota: Recuerde que usted controla el nivel de confianza utilizado para activar la puntuación de riesgo en la configuración del modelo de aprendizaje automático.

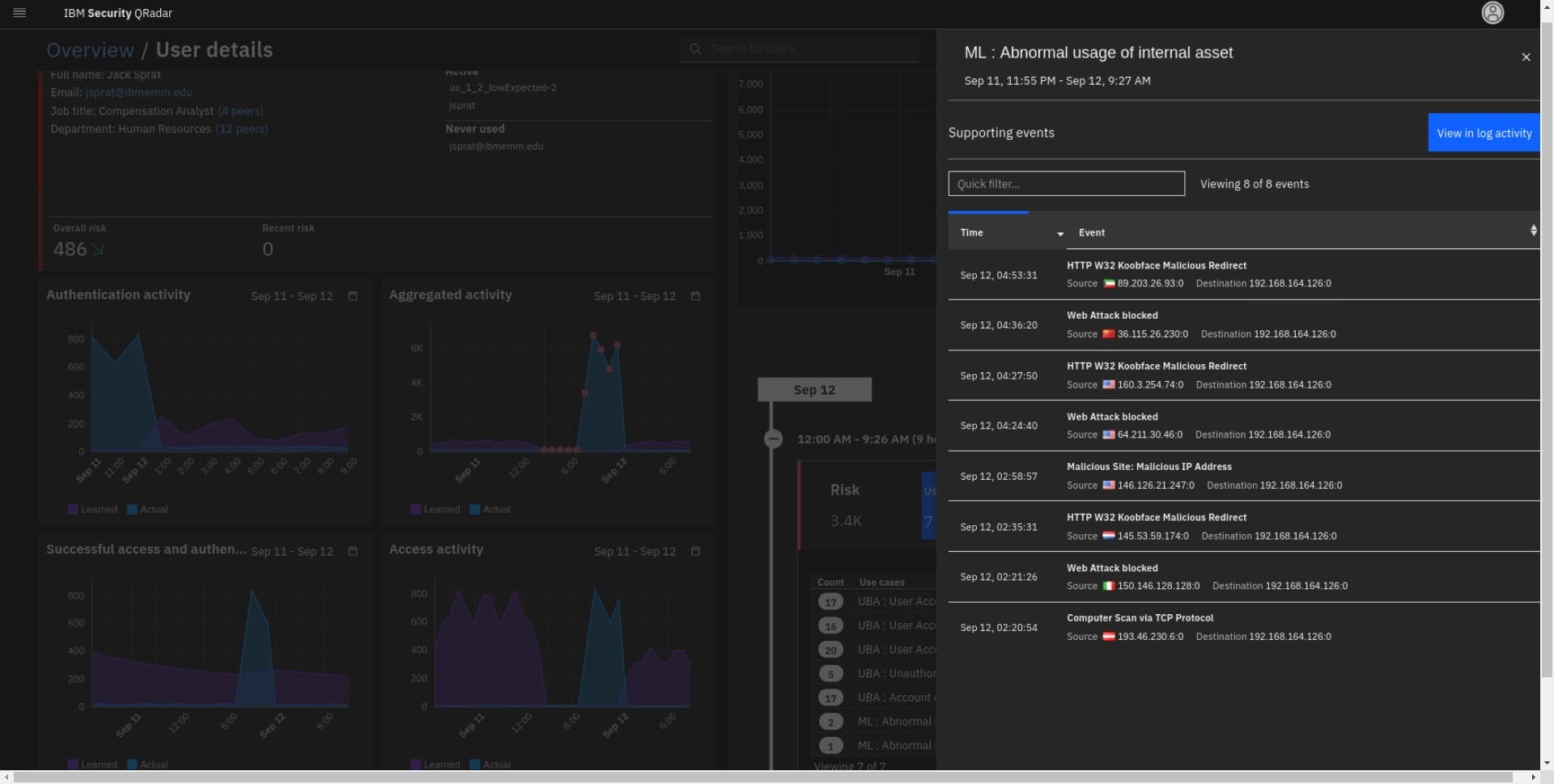

- En la tabla Cronología, haga clic en Casos de uso > ML Uso anormal de activos internos.

Nótese que este tipo de modelo de aprendizaje automático es del tipo observable. Por lo tanto, no tiene gráfico pero produce dos eventos de casos de uso; uno para el primer uso de un activo (una IP en este caso) y otro para la desviación del uso normal de los activos.

Modificación de los gráficos de aprendizaje automático

La mayoría de los modelos por defecto en UBA vienen similares al gráfico anterior. Cuando se crea un modelo personalizado, la opción de tener un gráfico está desactivada por defecto.

- Navegue a la página de Visión General del Cuadro de Mando de la UBA.

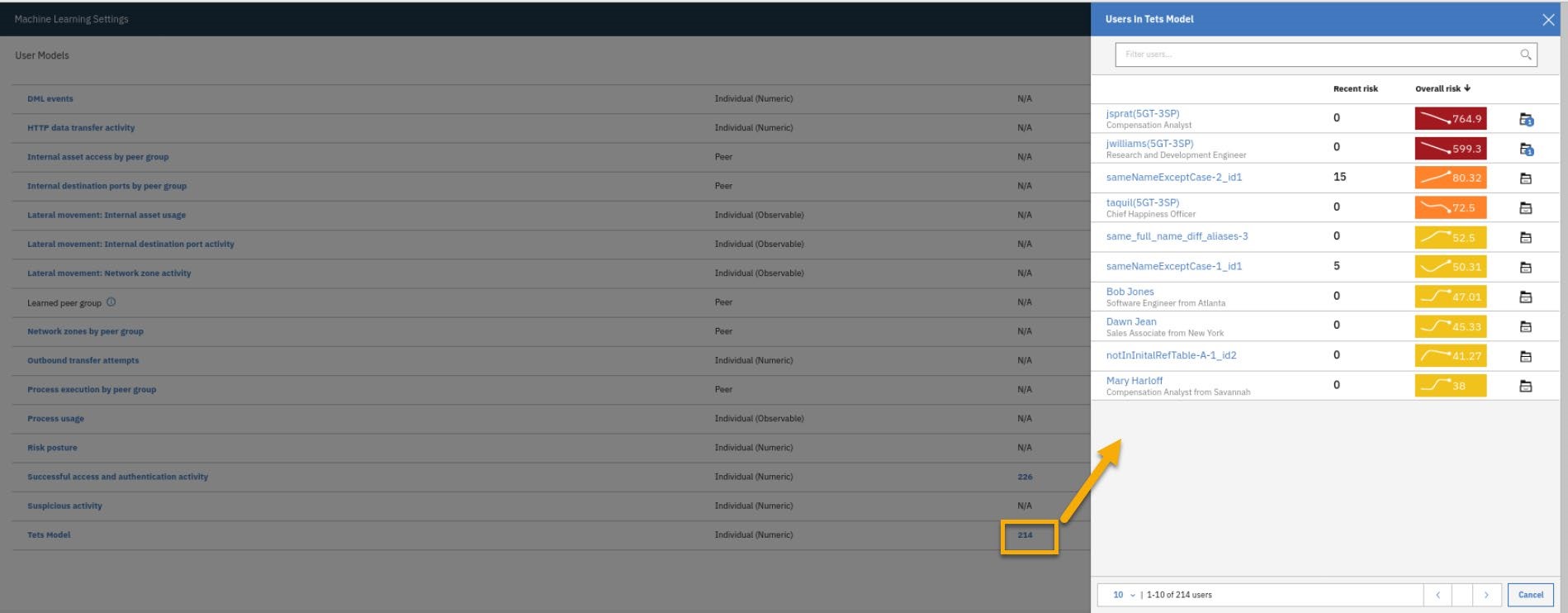

- Para abrir la configuración de ML, haga clic en el enlace Aprendizaje automático.

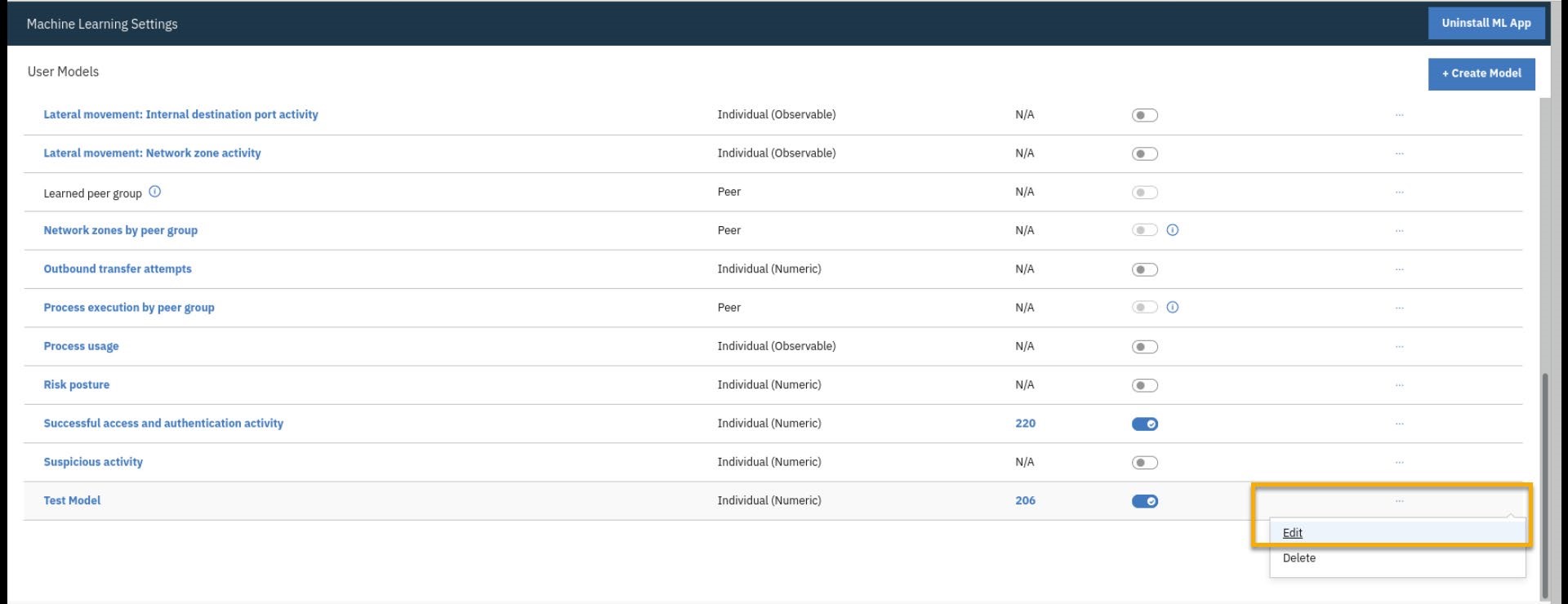

- Desplácese hasta encontrar el Modelo de prueba creado anteriormente.

- Para ver el número de usuarios supervisados por este modelo y cuáles son esos usuarios, haga clic en el número de enlace situado junto al modelo.

- Para editar el modelo, haga clic en las elipses de la derecha.

- Haga clic en Editar.

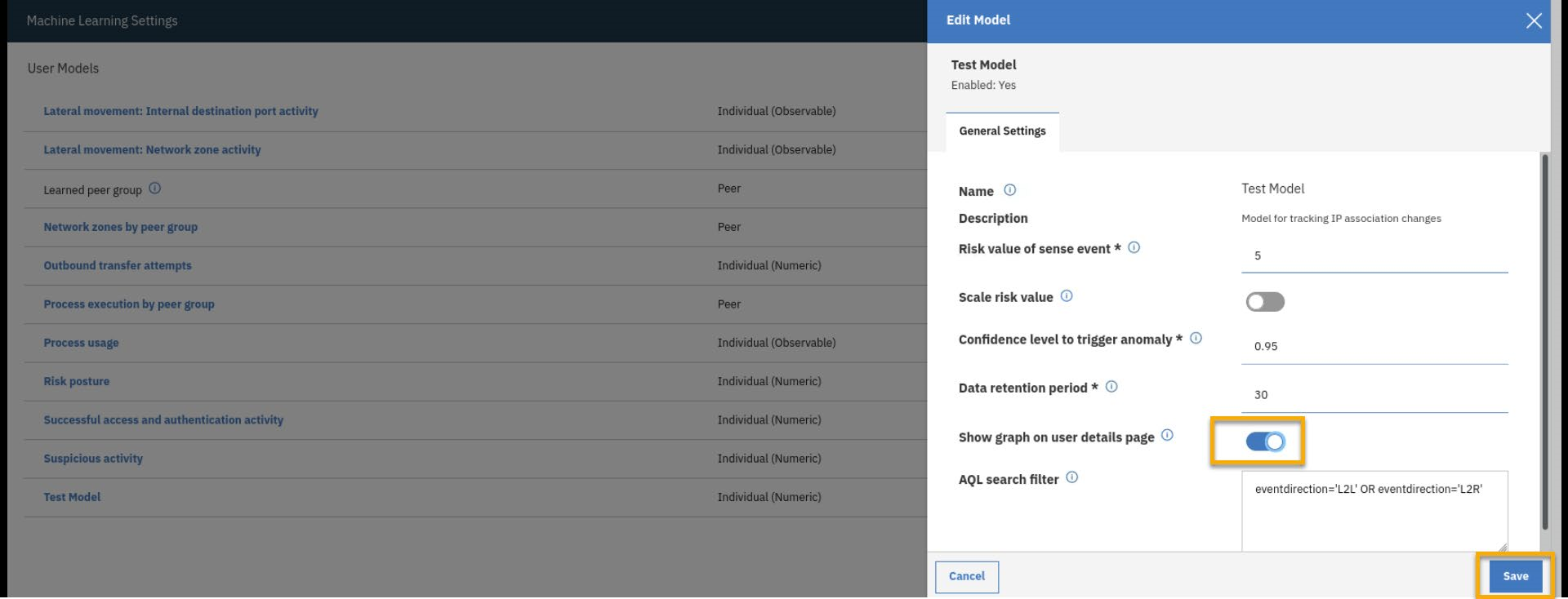

- En el cuadro de diálogo de edición, anote la configuración del modelo y active la opción Mostrar gráfico en la página de detalles del usuario.

- Haga clic en Guardar.

- Cerrar la pestaña de configuración

- Vuelve a abrir la página de perfil del usuario jwilliams.

- Observe que ahora hay un gráfico para el modelo de prueba en la página.

El gráfico del modelo de pruebas muestra un uso coherente de los PI. Por lo tanto, no se observan picos ni anomalías.

Resumen

Acaba de terminar una inmersión profunda en el Análisis del Comportamiento del Usuario. ¡Enhorabuena! Este laboratorio debe darle una buena experiencia con la navegación alrededor no sólo de User Analytics, sino también de QRadar.

Durante este laboratorio ha instalado Machine Learning, habilitado modelos ML y utilizado esos modelos para buscar comportamientos de usuarios que puedan revelar amenazas internas a su organización.